Konfigurieren Sie die richtigen Ports und Dienste, damit Endbenutzer sich über SSO über Ihren lokalen Active Directory-Server von öffentlichen Netzwerken oder Ihren Unternehmensintranet-Standorten authentifizieren können.

WichtigDie Kerberos-Authentifizierung kann bei Endpunkten in öffentlichen oder Heimnetzwerken

fehlschlagen, da sie oft nicht in der Lage sind, das unternehmenseigene Key Distribution

Center (KDC) im privaten Firmennetzwerk zu erreichen. Um sicherzustellen, dass sich

Benutzer sowohl von öffentlichen oder Heimnetzwerken als auch von privaten Netzwerken

aus anmelden können, aktivieren Sie bitte nur die NTLM-Authentifizierung und deaktivieren

Sie die Kerberos-Authentifizierung . |

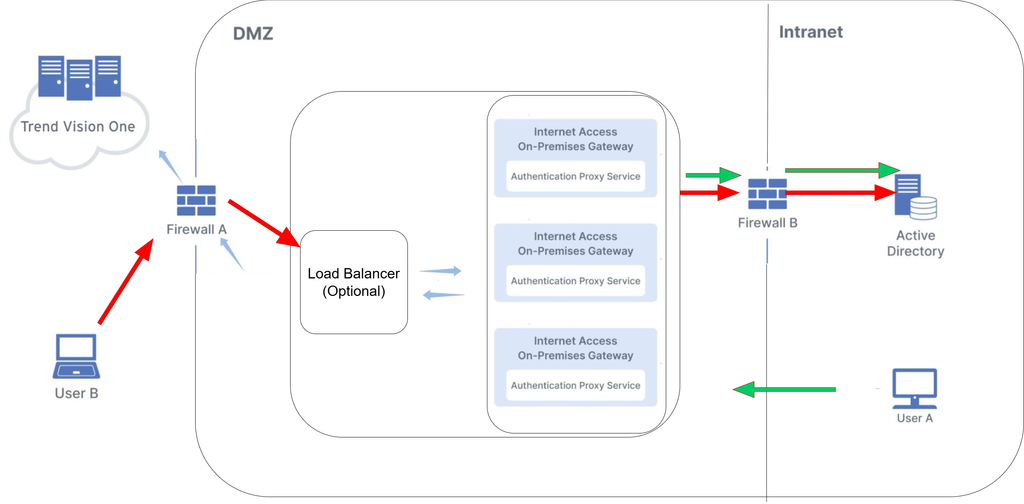

Der Authentifizierungs-Proxy-Dienst auf dem Zero Trust Secure Access Internet Access

On-Premises Gateway erleichtert NTLM v2 oder Kerberos-unterstützte Single Sign-On (SSO) Authentifizierung mit Ihrem lokalen Active Directory-Server. Der Dienst läuft innerhalb der DMZ zwischen

Firewalls, was den Benutzern den Zugriff zur Authentifizierung ermöglicht, unabhängig

davon, ob die Benutzer sich vom Unternehmensintranet (Benutzer A im obigen Diagramm)

oder von einem öffentlichen oder Heimnetzwerk (Benutzer B im obigen Diagramm) verbinden.

Der Dienst ruft Einstellungen und Daten von Trend Vision One über HTTPS durch Port 443 auf Firewall A ab.

Sobald konfiguriert, ermöglicht der Authentifizierungsproxy-Dienst Endbenutzern, Ihren

Active Directory-Server von Endpunkten unter den folgenden Szenarien zu erreichen.

|

Secure Access Module-Status

|

Standort |

Verbindungsmethode

|

|

Installiert

|

Beliebiger Standort

|

Beliebige Methode

|

|

Nicht installiert

|

Firmennetzwerk

|

Durch ein konfiguriertes Internetzugangs-Gateway vor Ort oder durch das Internetzugangs-Cloud-Gateway von einer definierten IP-Adresse

|

|

Nicht installiert

|

Öffentliches oder Heimnetzwerk

|

Über das Internetzugang-On-Premises-Gateway über die Firewall

|

Bevor Sie den Authentifizierungs-Proxy-Dienst konfigurieren, müssen Sie ein Service Gateway Virtual Appliance installiert haben, bei dem der Zero Trust Secure Access Internet Access On-Premises

Gateway-Dienst aktiviert ist.

Prozedur

- In aktivieren Sie Single Sign-On with Active Directory (On-Premises) und schließen Sie die Konfigurationsschritte ab.

- Stellen Sie sicher, dass DNS den FQDN des Authentifizierungs-Proxys mit der richtigen

IP-Adresse für Endpunkte auflösen kann, die vom Unternehmensnetzwerk oder öffentlichen/Heimnetzwerk

aus zugreifen.Beachten Sie, dass bei Zugriff von einem öffentlichen oder Heimnetzwerk der Authentifizierungs-Proxy-FQDN in eine öffentliche IP aufgelöst werden muss. Wenn sie verwenden:

- ein einzelnes Gateway, der Authentifizierungs-Proxy-FQDN ist der <single gateway FQDN>

- mehrere Gateways hinter einem Lastenausgleich, Authentifizierungs-Proxy-FQDN ist der <load balancer FQDN>

- Öffnen Sie in Ihren Firewall-Einstellungen für Firewall A die folgenden Ports entsprechend

der geplanten Zugriffsweise der Benutzer auf den Autorisierungs-Proxy-Dienst.

-

TCP 8089: Für Benutzer, die über das Cloud-Gateway auf einem öffentlichen Netzwerk auf den Dienst zugreifen

Wichtig

Der Authentifizierungs-Proxy-Dienst benötigt ebenfalls den TCP-Port 8089 als Abhörport. -

TCP 8088: Für Benutzer, die über das lokale Gateway auf einem öffentlichen Netzwerk auf den Dienst zugreifen

-

- Wenn Sie die NTLM-Authentifizierung verwenden:

- Stellen Sie in Ihren Firewall-Einstellungen für Firewall B sicher, dass Sie die IP-Adresse

des Service-Gateway-Geräts zulassen, das das lokale Gateway betreibt.

Tipp

Finden Sie die IP-Adresse Ihres Service-Gateway-Geräts in Service Gateway Management. - Öffnen Sie den Port für Ihren Active Directory-Server auf Firewall B entsprechend

der Servervariante und dem Protokoll.ProtokollMicrosoft Active DirectoryMicrosoft Active Directory Globaler KatalogLDAP3893268LDAPS6363269

- Stellen Sie in Ihren Firewall-Einstellungen für Firewall B sicher, dass Sie die IP-Adresse

des Service-Gateway-Geräts zulassen, das das lokale Gateway betreibt.