HinweisDerzeit gelten einige Eigenschaften von Vertrauensregeln nur für Agenten auf unterstützten

Windows-Plattformen und sind auf Linux noch nicht verfügbar. Weitere Informationen

finden Sie unter Beschränkungen der Vertrauensregel-Eigenschaften für Linux.

|

TippAPI-Dokumentation ist für Vertrauensregelsets verfügbar.

|

Die Vertrauenseinheiten-Funktion autorisiert automatisch Softwareänderungen, die den

Eigenschaften der Vertrauensregeln entsprechen, die den Vertrauensregelsets zugewiesen sind. Jede Vertrauensregel enthält eine oder mehrere Eigenschaften, die die Parameter für die automatische Autorisierung von Softwareänderungen definieren.

Durch die Verwendung der Vertrauensentitäten-Funktion können Sie Softwareänderungen

auf dem Agenten proaktiv automatisch autorisieren und so die Anzahl der an Server- und Workload Protection gesendeten Softwareänderungsereignisse reduzieren. Beispielsweise erzeugt jeder Agent,

der regelmäßige Betriebssystem-Updates durchläuft, jedes Mal mehrere neue Softwareänderungen,

wenn ein Patch angewendet wird. Durch das Konfigurieren geeigneter Vertrauensregeln

und deren Anwendung auf diese Agenten können Sie die Softwareänderungen auf dem Agenten

automatisch autorisieren und vermeiden, sie manuell über die Registerkarte Server- und Workload ProtectionAktionen oder als Application Control-Sicherheitsereignisse verwalten zu müssen.

Um Softwareänderungen automatisch mit Vertrauensentitäten zu autorisieren, müssen

Sie Vertrauensregeln konfigurieren, sie Vertrauensregelsätzen zuweisen und Regelsätze Richtlinien oder Computern zuweisen.

HinweisWeitere Informationen zum Zulassen oder Sperren von Softwareänderungen, die nicht

automatisch mit der Vertrauensstellenfunktion autorisiert werden, finden Sie unter

Application Control Software-Regelsätze anzeigen und ändern.

|

HinweisIn diesem Dokument bezieht sich source auf den Prozess, der eine Softwareänderung erzeugt, während target verwendet wird, wenn auf die Softwareänderung selbst verwiesen wird.

|

Vertrauensrichtlinien

Ein Vertrauensregelwerk besteht aus einem oder mehreren benutzerkonfigurierten Vertrauensregeln. Wenn Sie ein Vertrauensregelwerk zuweisen zu einer Richtlinie oder einem Computer in Server- und Workload Protection, werden die in diesem Regelwerk enthaltenen Regeln auf die zugehörigen Arbeitslasten

angewendet und autorisieren automatisch alle Softwareänderungen, die die Anforderungen

der Regel erfüllen.

Erstellen Sie ein Vertrauensregelwerk

Um ein neues Vertrauensregelset zu erstellen, führen Sie einen der folgenden Schritte

aus:

Prozedur

- Von der Server- und Workload ProtectionRichtlinien-Registerkarte:

- Navigieren Sie zu .

- Im Abschnitt Trust Rulesets wählen Sie Neu aus.

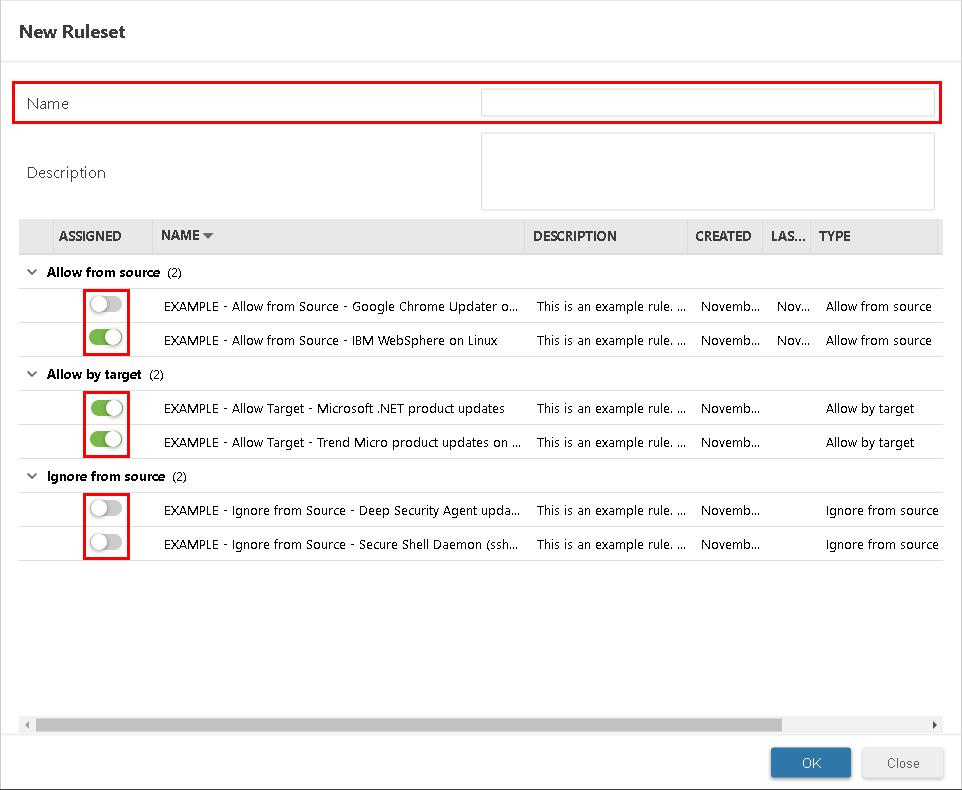

- Geben Sie im New Ruleset-Fenster einen Namen und optional eine Beschreibung für das neue Regelset ein.

- Wählen Sie eine oder mehrere der Vertrauensregeln in der Liste aus, um sie Ihrem Vertrauensregelset

zuzuweisen.

Das Vertrauensregelwerk wurde erstellt und enthält alle von Ihnen zugewiesenen Regeln.

Das Vertrauensregelwerk wurde erstellt und enthält alle von Ihnen zugewiesenen Regeln. - Klicken Sie auf OK.

- Von der Server- und Workload ProtectionComputers- oder Richtlinien-Registerkarte:

- Doppelklicken Sie auf einen Computer oder eine Richtlinie (oder klicken Sie mit der rechten Maustaste und wählen Sie Details).

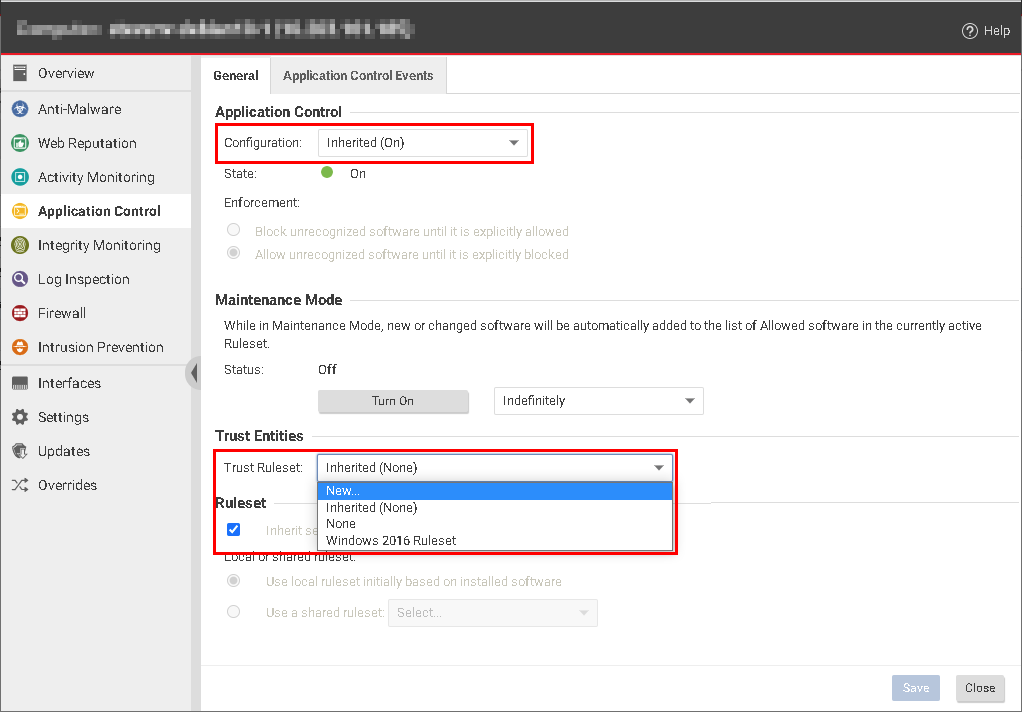

- Gehen Sie zu Application Control und stellen Sie sicher, dass die Konfiguration auf Aktiviert oder Inherited (On) eingestellt ist.

- Wählen Sie in der Trust Ruleset-Liste Neu aus.

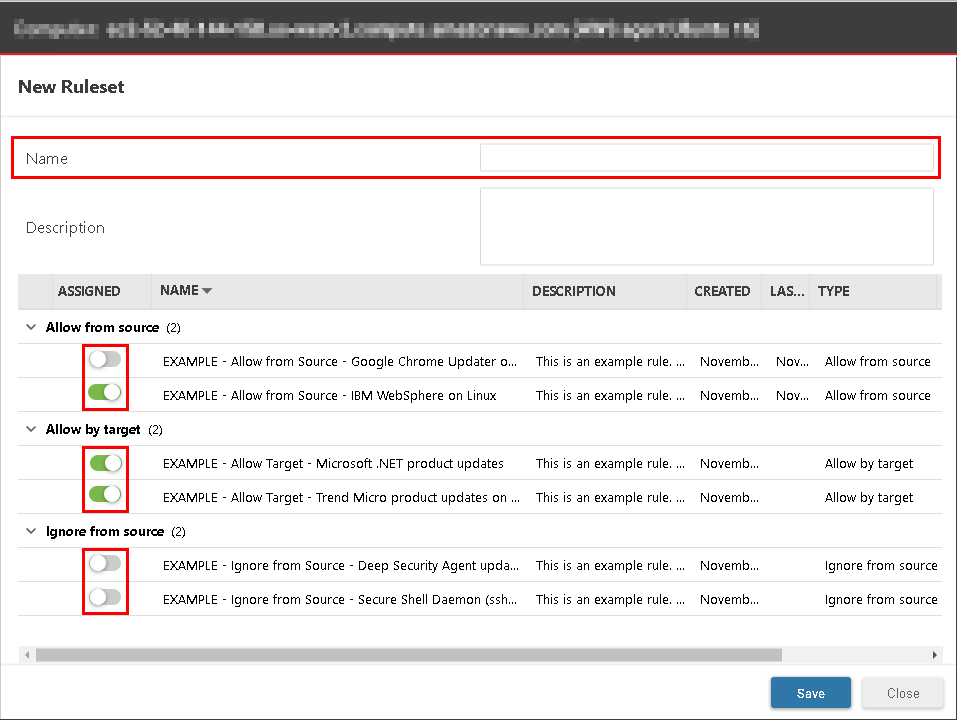

- Geben Sie im New Ruleset-Fenster einen Namen und optional eine Beschreibung für das neue Regelset ein.

- Wählen Sie eine oder mehrere der Vertrauensregeln in der Liste aus, um sie Ihrem Vertrauensregelset zuzuweisen, und klicken Sie auf Speichern, um das Vertrauensregelset zu erstellen, das alle zugewiesenen Regeln enthält.

- Optional klicken Sie auf Speichern, um das neue Vertrauensregelwerk dem Computer oder der Richtlinie zuzuweisen.

Nächste Schritte

TippAnstatt ein Vertrauensregelwerk von Grund auf neu zu erstellen, können Sie im Vertrauensentitätsverwaltungsfenster

auf Duplizieren klicken (), um eine Kopie eines bestehenden Regelwerks zu erstellen und es dann nach Ihren

Bedürfnissen zu konfigurieren.

|

Zuweisen oder Aufheben eines Vertrauensregelwerks

Um ein Vertrauensregelwerk zuzuweisen:

Prozedur

- Von der Server- und Workload ProtectionComputers- oder Richtlinien-Registerkarte doppelklicken Sie auf einen Computer oder eine Richtlinie (oder klicken Sie mit der rechten Maustaste und wählen Sie Details).

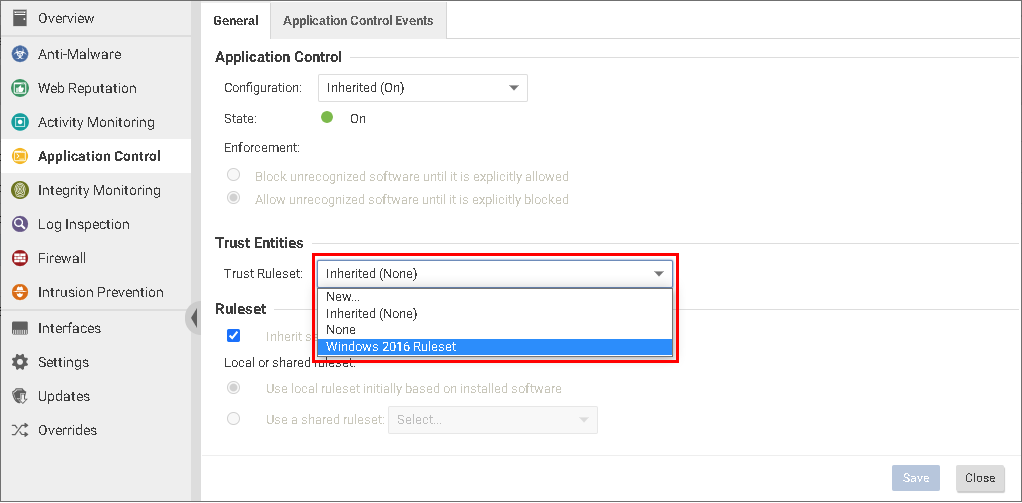

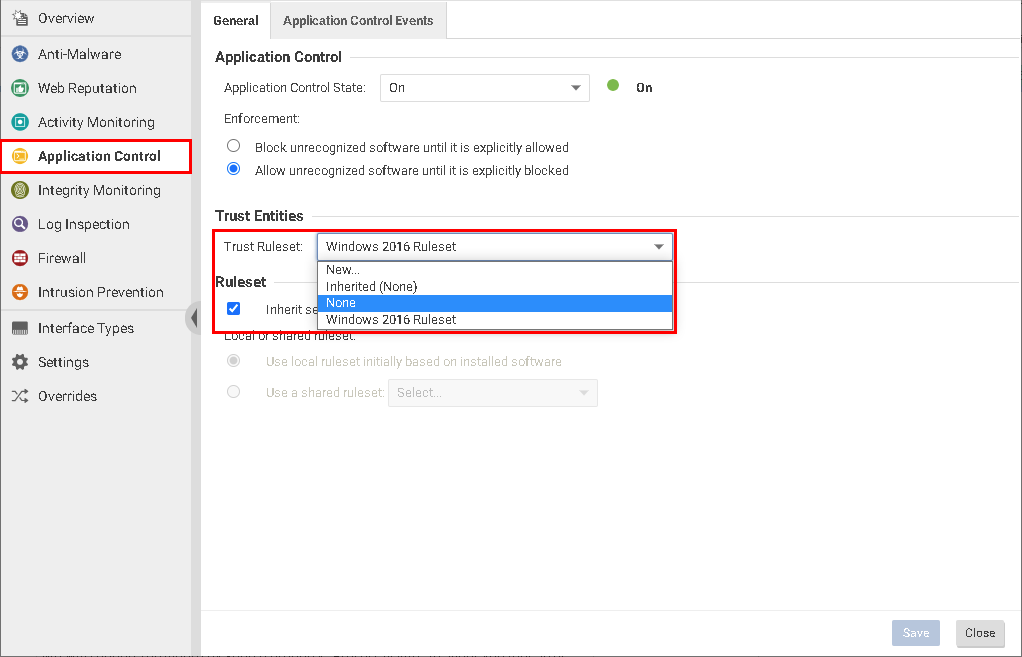

- Gehen Sie zu Application Control und stellen Sie sicher, dass Konfiguration auf Aktiviert oder Inherited (On) eingestellt ist.

- Wählen Sie ein Trust Ruleset aus der Liste aus.

- Klicken Sie auf Save.

Nächste Schritte

Das von Ihnen ausgewählte Vertrauensregelwerk ist nun dem Computer oder der Richtlinie

zugewiesen.

Um ein Vertrauensregelset zuzuweisen:

Prozedur

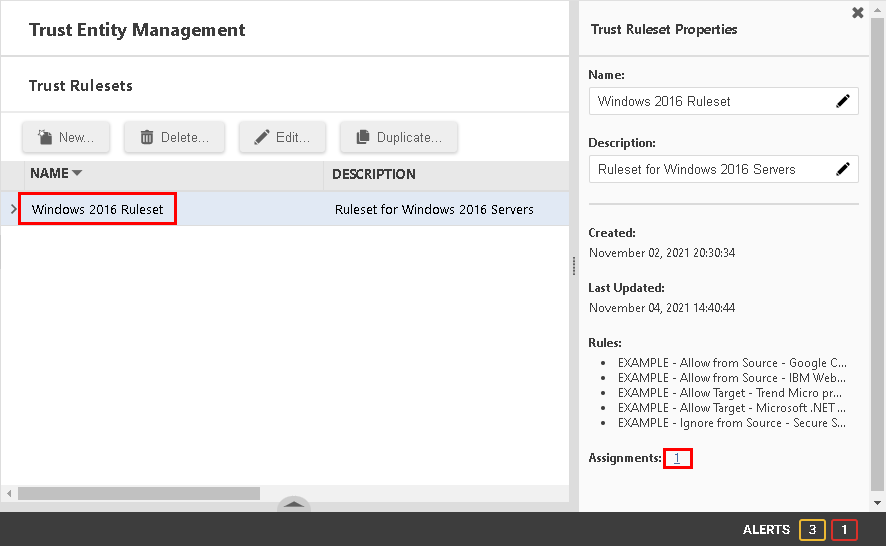

- Gehen Sie zu und wählen Sie das Vertrauensregelwerk aus.

- Im Fenster "Eigenschaften des Vertrauensregelwerks", das rechts angezeigt wird, wählen

Sie die Nummer neben "Zuweisungen" aus.

- Wählen Sie im Fenster "Zugewiesen an" einen Computer oder eine Richtlinie aus.

- Wählen Sie im Application Control-Tab des Computer- oder Richtlinienfensters "Keine" aus der Dropdown-Liste "Vertrauensregelset",

um das Regelset zu entfernen.

- Klicken Sie auf Save.

Nächste Schritte

Das Vertrauensregelwerk ist dem Computer oder der Richtlinie nicht mehr zugewiesen.

Eine Vertrauensregel löschen

Prozedur

- Navigieren Sie zu .

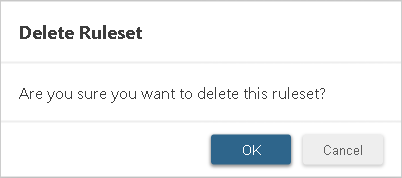

- Im Abschnitt Trust Rulesets wählen Sie das Regelwerk aus, das Sie löschen möchten, und wählen Sie Löschen.

- Klicken Sie auf OK im Bestätigungsdialog Delete Ruleset.

Nächste Schritte

Das Vertrauensregelwerk wurde gelöscht.

HinweisEin Vertrauensregelwerk kann nicht gelöscht werden, wenn es derzeit von einem Computer

oder einer Richtlinie geerbt oder zugewiesen ist. Sie müssen ein Vertrauensregelwerk

aufheben, bevor es gelöscht werden kann.

|

Vertrauensregeln

Eine Vertrauensregel enthält eine oder mehrere Eigenschaften, die bestimmen, welche

Softwareänderungen von Application Control automatisch autorisiert werden. Softwareänderungen,

die den Eigenschaften einer Vertrauensregel entsprechen, werden automatisch autorisiert

und erzeugen keine Ereignisse in Server- und Workload Protection.

WarnungAlle leeren Eigenschaften von Vertrauensregeln werden als Platzhalter behandelt. Dies

gibt Ihnen zwar Freiheit bei der Anpassung von Vertrauensregeln, kann jedoch auch

die Sicherheit Ihres Systems beeinträchtigen. Um die Systemsicherheit zu maximieren

und unerwünschte Softwareänderungen zu verhindern, versuchen Sie, beim Erstellen von

Vertrauensregeln so viele Eigenschaften wie möglich auszufüllen. Wenn Sie sich über

die Sicherheitsauswirkungen einer Vertrauensregel nicht sicher sind, konsultieren

Sie jemanden mit fundierten Kenntnissen in Systemsicherheit oder kontaktieren Sie

Trend Micro, bevor Sie sie zu einem Vertrauensregelset hinzufügen.

|

Arten von Vertrauensregeln

WarnungWenn in einer Ignorieren-nach-Quelle-Regel verwendet, wird die Eigenschaft Prozessname nur für Agentenversionen released after 20.0.0.3288 (20 LTS Update 2021-10-28) unterstützt.

|

- Allow from source-Regel autorisiert automatisch Prozesse mit bestimmten Eigenschaften, um Softwareänderungen zu erstellen.

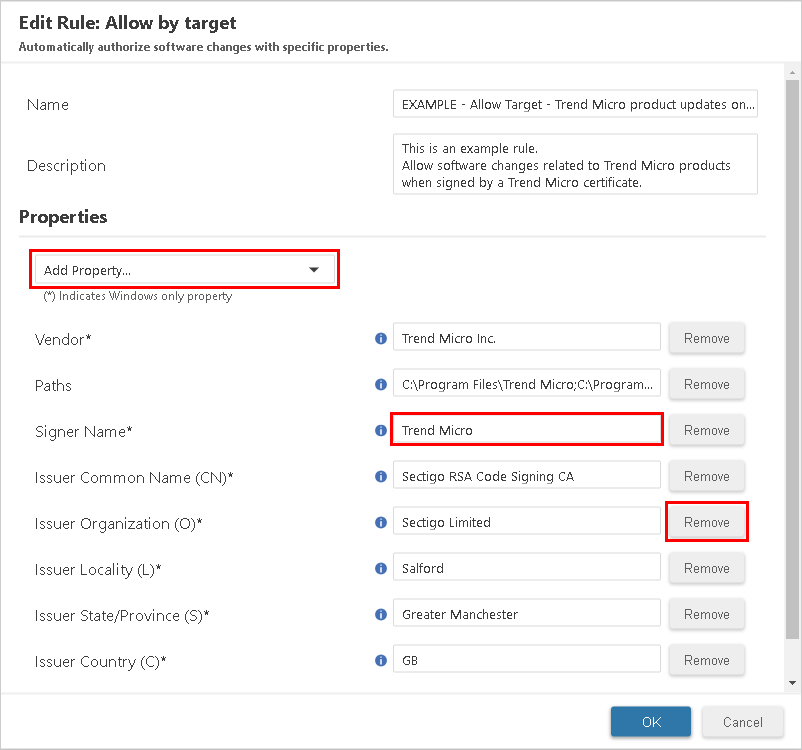

- Allow by target-Regel autorisiert automatisch alle Softwareänderungen, die bestimmten Eigenschaften entsprechen.

- Ignore from source-Regel ignoriert Softwareänderungen, die durch einen bestimmten Prozessnamen oder innerhalb bestimmter Pfade oder beides vorgenommen werden.

HinweisWann immer eine Erlauben-von-Quelle-Regel eine Softwareänderung automatisch autorisiert,

wird ein Eintrag im lokalen Inventar des Agents hinzugefügt, wo die Änderung stattgefunden

hat. Dies geschieht nicht bei Ignorieren-von-Quelle-Regeln.

|

Erstellen Sie eine Vertrauensregel

Prozedur

- Navigieren Sie zu .

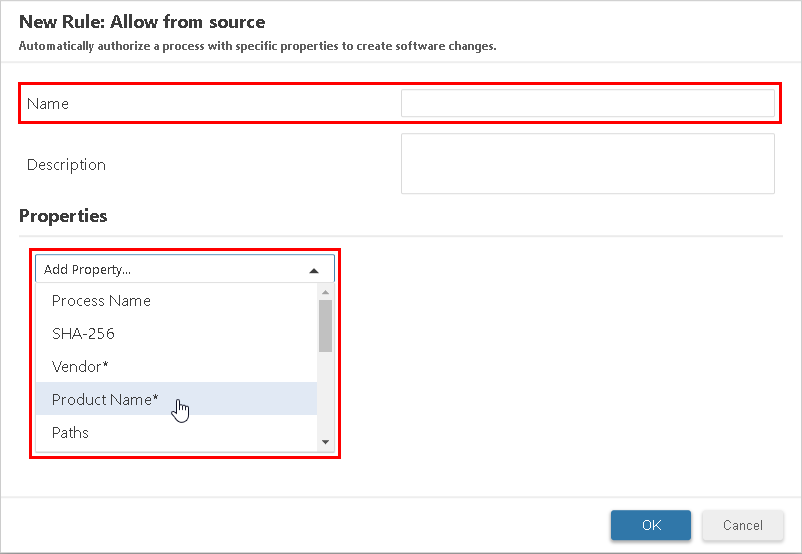

- Wählen Sie im Abschnitt Trust Rules Neu aus und wählen Sie dann einen der Vertrauensregeltypen aus der Liste aus.

- Geben Sie im Neue Regel-Fenster einen Namen und (optional) eine Beschreibung für die neue Regel ein.

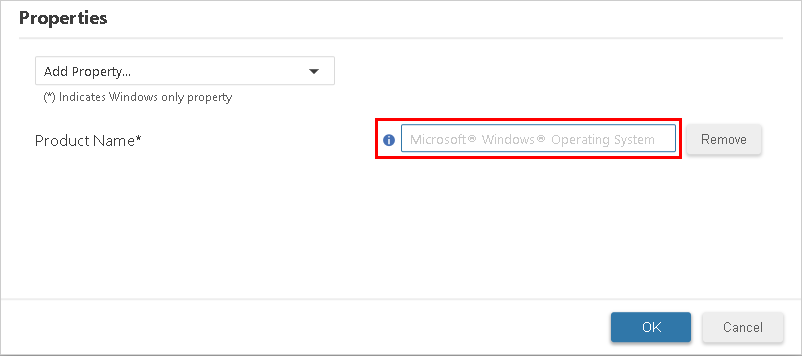

- Wählen Sie eine Eigenschaft aus der Add Property-Liste aus, um sie der neuen Regel hinzuzufügen.

- Geben Sie den Wert für die Eigenschaft in das bereitgestellte Feld ein.

- Optional können Sie dieser Vertrauensregel weitere Eigenschaften hinzufügen, indem Sie die Schritte 4 und 5 wiederholen.

- Klicken Sie auf OK.

Nächste Schritte

Die neue Vertrauensregel wurde erstellt und kann einem Vertrauensregelset zugewiesen

werden.

TippWeitere Informationen zum Konfigurieren von Vertrauensregel-Eigenschaftswerten finden

Sie unter Arten von Vertrauensregel-Eigenschaften.

|

TippWählen Sie eine Vertrauensregel (aus ) und verwenden Sie Assign/Unassign, um festzulegen, in welchen Vertrauensregelsets diese Vertrauensregel enthalten sein

soll. Dies kann besonders nützlich sein, wenn Sie schnell eine neue Regel in vielen

Regelsets zuweisen oder entfernen möchten.

|

Change trust rule properties

Prozedur

- Wählen Sie auf der Registerkarte Server- und Workload ProtectionTrust Entities () eine Regel aus und wählen Sie dann Bearbeiten (oder doppelklicken Sie auf eine Regel).

- Im Regel bearbeiten-Fenster führen Sie einen der folgenden Schritte aus:

-

Um eine neue Eigenschaft hinzuzufügen, wählen Sie eine aus der Add Property-Liste aus und füllen Sie ihren Wert aus.

-

Um eine vorhandene Eigenschaft zu bearbeiten, ändern Sie den Wert in ihrem Feld.

-

Um eine vorhandene Eigenschaft zu entfernen, wählen Sie Entfernen.

-

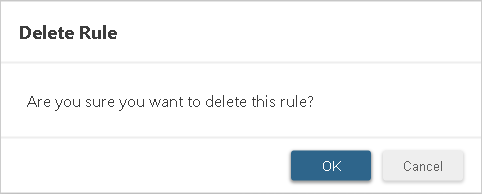

Vertrauensregel löschen

Prozedur

- Wählen Sie auf der Registerkarte Server- und Workload ProtectionTrust Entities () eine Regel aus und wählen Sie Löschen.

- Bestätigen Sie das Löschen, indem Sie im Regel löschen-Dialog auf OK klicken.

Nächste Schritte

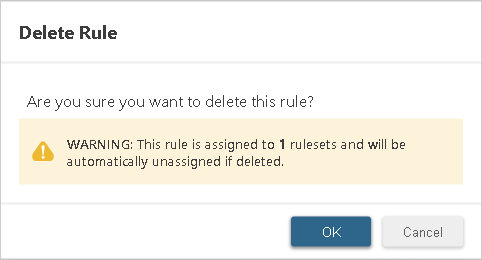

HinweisWenn Sie eine Vertrauensregel löschen, die derzeit einem Vertrauensregelset zugewiesen

ist, wird sie nach einer Warnmeldung automatisch daraus entfernt:

|

Arten von Vertrauenseigenschaften

Die in einer Vertrauensregel enthaltenen Eigenschaften und Werte definieren, welche

Softwareänderungen durch diese Regel automatisch autorisiert werden. Die folgenden

Abschnitte beschreiben die Arten von Vertrauensregeln, die Sie zur Konfiguration von

Vertrauensregeln verwenden können, einschließlich Schritte, die Ihnen helfen, die

Informationen zu finden, die zur Konfiguration der Eigenschaftswerte erforderlich

sind.

Prozessname

WarnungWenn in einer Ignorieren von Quelle-Regel verwendet, wird die Prozesseigenschaft nur für Agentenversionen released after 20.0.0.3288 (20 LTS Update 2021-10-28) unterstützt.

|

HinweisDeep Security Agent verwendet Platzhalter für Prozessnamen. Wenn ein Prozessname den

vollständigen Pfad zum Prozess enthält, entspricht die Verwendung von Globstar

** in einem Pfad einer beliebigen Anzahl zusätzlicher Zeichen innerhalb des Prozessnamens,

ein einzelnes Sternchen * entspricht einer beliebigen Anzahl zusätzlicher Zeichen nur im aktuellen Verzeichnis,

und ein ? entspricht einem einzelnen Zeichen. Das Zeichen * beendet seine Suche an Verzeichnispfad-Trennzeichen (/ und \). Das Zeichen ? entspricht nicht den Verzeichnispfad-Trennzeichen. Laufwerksbuchstaben werden wie

alle anderen Zeichen im Zielpfad behandelt und haben keine besondere Bedeutung für

die Übereinstimmung. |

Diese Eigenschaft gibt den Namen des Prozesses an, der Softwareänderungen erstellt.

Der Prozessname muss den absoluten Pfad des Prozesses verwenden, einschließlich seines

Dateinamens.

Um den Prozessnamen einer Softwareänderung zu finden:

Prozedur

- Gehen Sie zur Aktionen-Registerkarte von Server- und Workload Protection.

- Suchen und wählen Sie die Softwareänderung aus.

Nächste Schritte

Der Prozessname wird rechts unter Changed By Process zusammen mit anderen Details angezeigt.

Pfade

WarnungSchließen Sie keine Dateinamen für die Eigenschaft "Pfade" ein. Andernfalls funktioniert

die zugehörige Vertrauensregel möglicherweise nicht wie beabsichtigt.

|

HinweisDeep Security Agent 20.0.0-5137 fügt die Globstar (

**) Wildcard-Funktionalität zu Pfaden hinzu. Die Verwendung von Globstar ** in einem Pfad entspricht einer beliebigen Anzahl zusätzlicher Zeichen im aktuellen

Verzeichnis und seinen Unterverzeichnissen, ein einzelner Stern oder Sternchen * entspricht einer beliebigen Anzahl zusätzlicher Zeichen nur im aktuellen Verzeichnis,

und ein ? entspricht einem einzelnen Zeichen. Das *-Zeichen beendet seine Suche am Verzeichnispfad-Trennzeichen (/ und \). Das ?-Zeichen entspricht nicht den Verzeichnispfad-Trennzeichen. Laufwerksbuchstaben werden

wie alle anderen Zeichen im Zielpfad behandelt und haben keine besondere Bedeutung

für die Übereinstimmung. |

Diese Eigenschaft gibt die Zielpfade an, die auf eine Vertrauensregel angewendet werden.

Application Control autorisiert Softwareänderungen automatisch, wenn sie innerhalb

eines für diese Eigenschaft eingegebenen Pfades auftreten, einschließlich aller Unterverzeichnisse.

Sie können mehrere Pfade durch ein Semikolon getrennt festlegen. Zum Beispiel,

C:\Windows\;C:\Program Files\.Wenn Sie Werte für Pfade eingeben, beachten Sie, wie der letzte Schrägstrich (

\ oder /) in einem Pfad beeinflusst, welche Verzeichnisse einbezogen werden:- Ein Pfad, der mit einem Schrägstrich endet, stimmt mit allen Unterverzeichnissen unter

diesem vollständigen Pfad überein. Zum Beispiel würde

C:\Windows\System\mit allen Unterverzeichnissen imSystem-Verzeichnis übereinstimmen. - Ein Wert, der nach dem letzten Schrägstrich angegeben wird, wird als regulärer Ausdrucks-Platzhalter

behandelt und passt sowohl auf das spezifische Verzeichnis als auch auf alle anderen

Verzeichnisse, die mit demselben Wert beginnen. Zum Beispiel würde

C:\Windows\Systemalle Verzeichnisse und Unterverzeichnisse einschließen, die "C:\Windows\System*" entsprechen, einschließlichC:\Windows\System\,C:\Windows\System32\,C:\Windows\SystemApps\und so weiter.

SHA-256

Wenn in einer Regel "Von Quelle erlauben" verwendet, gibt dies die Prüfsumme (SHA-256)

des Quellprozesses an, der eine Softwareänderung erstellt. Wenn in einer Regel "Nach

Ziel erlauben" verwendet, ist es die Prüfsumme (SHA-256) der Softwareänderung selbst.

Führen Sie eine der folgenden Optionen aus, um den SHA256 zu finden:

Von Windows PowerShell (für Quelle oder Ziel):

Befolgen Sie die Anweisungen im Windows PowerShell-Befehl Get-FileHash.

Von Server- und Workload Protection (nur für Ziel):

Wählen Sie im Aktionen-Tab von Server- und Workload Protection die Softwareänderung aus.

Der SHA256 wird rechts unter "SHA256" zusammen mit anderen Details angezeigt.

Händler

Diese Eigenschaft, die derzeit nur unter Windows unterstützt wird, gibt den Softwareanbieter

an.

Um den Anbieter zu finden, führen Sie einen der folgenden Schritte aus:

Aus dem Datei-Explorer:

Prozedur

- Klicken Sie im Verzeichnis, das den Prozess oder die Datei enthält, mit der rechten Maustaste auf eine der oben im Datei-Explorer angezeigten Eigenschaften (Name, Änderungsdatum usw.) und wählen Sie Mehr aus.

- Wählen Sie das Kontrollkästchen Firma und wählen Sie OK.

Nächste Schritte

Der Anbieter wird im Datei-Explorer-Fenster angezeigt.

Von Server- und Workload Protection:

Wählen Sie im Aktionen-Tab von Server- und Workload Protection die Softwareänderung aus.

Der Anbieter wird rechts unter "Anbieter" zusammen mit anderen Details angezeigt.

Produktname

Diese Eigenschaft, die derzeit nur unter Windows unterstützt wird, gibt den Software-Produktnamen

an.

Um den Produktnamen zu finden, führen Sie eine der folgenden Aktionen aus:

Aus Dateieigenschaften:

Prozedur

- Klicken Sie im Verzeichnis, das die Datei enthält, mit der rechten Maustaste auf den Prozess oder die Datei und wählen Sie Eigenschaften aus.

- Wechseln Sie zur Registerkarte Details und sehen Sie sich den Wert für "Produktname" an

Nächste Schritte

Aus dem Datei-Explorer:

Prozedur

- Klicken Sie im Verzeichnis, das die Datei enthält, mit der rechten Maustaste auf eine der Eigenschaften, die oben im Datei-Explorer angezeigt werden (Name, Änderungsdatum usw.), und wählen Sie Mehr aus.

- Wählen Sie das Kontrollkästchen "Produktname" und wählen Sie OK aus.

Nächste Schritte

Der Produktname wird in der Spalte "Produktname" angezeigt.

Von Server- und Workload Protection:

Wählen Sie im Aktionen-Tab von Server- und Workload Protection die Softwareänderung aus.

Der Produktname wird rechts unter "Produktname" zusammen mit anderen Details angezeigt.

Name des Unterzeichners

Wenn in einer Regel "Erlauben von Quelle" verwendet, gibt dies den Namen des Unterzeichners

des Quellprozesses an, der eine Softwareänderung erstellt. Wenn in einer Regel "Erlauben

nach Ziel" verwendet, ist es der Unterzeichnername im Zertifikat, das die Zieldatei

signiert hat.

Diese Eigenschaft, die derzeit nur unter Windows unterstützt wird, gibt den Namen

des Unternehmens an, das das Softwarezertifikat unterzeichnet hat.

Um den Namen des Zertifikatsunterzeichners zu finden:

Prozedur

- Klicken Sie mit der rechten Maustaste auf den Prozess oder die Datei und wählen Sie Eigenschaften.

- Auf der Digital Signatures-Registerkarte finden Sie den Namen des Unterzeichners in der Signature list-Tabelle.

Nächste Schritte

Der Name des Unterzeichners wird unter Signer Name angezeigt.

Aussteller Allgemeiner Name

Diese Eigenschaft, die derzeit nur unter Windows unterstützt wird, gibt den allgemeinen

Namen (CN) des Ausstellers des signierenden Softwarezertifikats an.

So finden Sie den allgemeinen Namen des Ausstellers:

Prozedur

- Klicken Sie mit der rechten Maustaste auf den Prozess oder die Datei und wählen Sie dann Eigenschaften aus.

- Wählen Sie auf der Registerkarte Digital Signatures das erste Zertifikat aus, das Sie in der Signaturliste sehen.

- Wählen Sie das Zertifikat aus und wählen Sie Details.

- Wählen Sie View Certificate aus.

- Gehen Sie zur Registerkarte Details und wählen Sie das Feld Aussteller aus.

Nächste Schritte

Wenn im Zertifikat enthalten, wird der Aussteller-CN unter Aussteller angezeigt.

Aussteller Organisationseinheit

Diese Eigenschaft, die derzeit nur unter Windows unterstützt wird, gibt die ausstellende

Organisationseinheit (OU) des Softwarezertifikats an.

Um die organisatorische Einheit des Ausstellers zu finden:

Prozedur

- Klicken Sie mit der rechten Maustaste auf den Prozess oder die Datei und wählen Sie Eigenschaften.

- Wählen Sie auf der Registerkarte Digital Signatures das erste Zertifikat aus, das Sie in der Signaturliste sehen.

- Wählen Sie das Zertifikat aus und wählen Sie Details.

- Wählen Sie View Certificate aus.

- Gehen Sie zur Registerkarte Details und wählen Sie das Feld Aussteller aus.

Nächste Schritte

Wenn im Zertifikat enthalten, wird die ausstellende OU angezeigt.

Organisation des Ausstellers

Diese Eigenschaft, die derzeit nur unter Windows unterstützt wird, gibt die ausstellende

Organisation (O) des Softwarezertifikats an.

Um die ausstellende Organisation zu finden:

Prozedur

- Klicken Sie mit der rechten Maustaste auf den Prozess oder die Datei und wählen Sie Eigenschaften.

- Wählen Sie auf der Registerkarte Digital Signatures das erste Zertifikat aus, das Sie in der Signaturliste sehen.

- Wählen Sie das Zertifikat aus und wählen Sie Details.

- Wählen Sie View Certificate aus.

- Gehen Sie zur Registerkarte Details und wählen Sie das Feld Aussteller aus.

Nächste Schritte

Wenn im Zertifikat enthalten, wird der Aussteller O angezeigt.

Standort des Ausstellers

Diese Eigenschaft, die derzeit nur unter Windows unterstützt wird, gibt den Ausstellungsort

(L) des Softwarezertifikats an.

Um den Ausstellungsort zu finden:

Prozedur

- Klicken Sie mit der rechten Maustaste auf den Prozess oder die Datei und wählen Sie Eigenschaften.

- Wählen Sie auf der Registerkarte Digital Signatures das erste Zertifikat aus, das Sie in der Signaturliste sehen.

- Wählen Sie das Zertifikat aus und wählen Sie Details.

- Wählen Sie View Certificate aus.

- Gehen Sie zur Registerkarte Details und wählen Sie das Feld Aussteller aus.

Nächste Schritte

Wenn im Zertifikat enthalten, wird der Aussteller L angezeigt.

Bundesland oder Region des Ausstellers

Diese Eigenschaft, die derzeit nur unter Windows unterstützt wird, gibt den Ausstellerstaat

oder die Provinz (S) des Softwarezertifikats an.

Um den ausstellenden Staat oder die Provinz zu finden:

Prozedur

- Klicken Sie mit der rechten Maustaste auf den Prozess oder die Datei und wählen Sie Eigenschaften.

- Wählen Sie auf der Registerkarte Digital Signatures das erste Zertifikat aus, das Sie in der Signaturliste sehen.

- Wählen Sie das Zertifikat aus und wählen Sie Details.

- Wählen Sie View Certificate aus.

- Gehen Sie zur Registerkarte Details und wählen Sie das Feld Aussteller aus.

Nächste Schritte

Wenn im Zertifikat enthalten, wird der Aussteller S angezeigt.

Land des Ausstellers

Diese Eigenschaft (derzeit nur unter Windows unterstützt) gibt das Ausstellerland

(C) des Softwarezertifikats an.

Um das Ausstellerland zu finden:

Prozedur

- Klicken Sie mit der rechten Maustaste auf den Prozess oder die Datei und wählen Sie Eigenschaften.

- Wählen Sie auf der Registerkarte Digital Signatures das erste Zertifikat aus, das Sie in der Signaturliste sehen.

- Wählen Sie das Zertifikat aus und wählen Sie Details.

- Wählen Sie View Certificate aus.

- Gehen Sie zur Registerkarte Details und wählen Sie das Feld Aussteller aus.

Nächste Schritte

Wenn im Zertifikat enthalten, wird der Aussteller C angezeigt.

Ereignisaggregation und -analyse der Application Control

Dynamische Software-Updates auf einem Server können Tausende von Drift-Ereignissen

(Aktion-Seite) und Sicherheitsereignissen (Application Control Events-Seite) verursachen. Dies stellt eine Herausforderung bei der Verwendung von Application

Control dar, da es schwierig ist, im Nachhinein zu wissen, was genehmigt werden soll.

Um die Situation zu entschärfen, während Sie die Deep Security Agent-Version 20.0.0.5761

oder höher verwenden, können Sie Vertrauensregeln erstellen, die es Ihnen ermöglichen,

nur atypische Drift- und Sicherheitsereignisse zu sehen. Dies ermöglicht es Ihnen

auch, Ihren Server im Sperrmodus zu versetzen, um die Ausführung unautorisierter Software

zu verhindern.

Drift-Ereignisse werden basierend auf dem Prozessnamen und dem Zielpfad aggregiert.

Sicherheitsereignisse werden basierend auf dem SHA256-Hash und dem Zielpfad aggregiert.

Wenn beispielsweise derselbe Prozess 10.000 Drift-Elemente am selben Pfad erstellt,

würde der Drift zu einer einzigen Vertrauensregel mit den Attributen

processName und paths aggregiert werden.Wenn Diagnosen für den Agenten angefordert werden, werden die aggregierten Drift-

und Sicherheitsereignisse im Format einer Vertrauensregel in einer JSON-Datei gespeichert

und in die Diagnosen aufgenommen. Dann kann der Trust Rule-Editor die JSON-Datei verwenden, um die Vertrauensregeln für den Server hinzuzufügen.

Drift-Ereignisse

Ein Drift-Ereignis im JSON-Format hat die folgenden Attribute:

{

"time":1615999592250,

"eventType":"ApplicationControl",

"uid":1063,

"gid":1064,

"operationType":"create",

"user":"ribapp",

"group":"ribapp",

"md5":"57579EF7681147B84774F69F44783A67",

"sha256":"90B0418DCB3B29440EE6F69FEE05BD54265CEE3BCFABDA8ED355E257FECC2939",

"processName":"/opt/IBM/WebSphere/AppServer/java/jre/bin/java",

"type":4,

"rdev":0,

"lastModificationTime":1615999090000,

"mode":33188,"size":3984617,

"sha1":"B226BDB9DB39AD38C4BEB6FE4F1C1C7151207848",

"nlink":1,

"procUser":"ribapp",

"isAuthorized":1,

"pid":10223,

"fileExtension":"jar",

"operationDate":1615999591534,

"procUid":1063,

"procGroup":"ribapp",

"path":"/opt/IBM/WebSphere/AppServer/profiles/devmiesAppSrv/installedApps/devdmrhx01-cell02/IESHSRIDEVM.ear/",

"fileName":"DC.jar",

"recordTime":1615999592215,

"fileSystemType":"ext4",

"procGid":1063,

"dev":64775,

"source":4,

"ino":3801778

}

-

processNameist der Name des Prozesses, der die Zieldatei erstellt oder aktualisiert hat. Im vorhergehenden Beispiel ist er auf/opt/IBM/WebSphere/AppServer/java/jre/bin/javagesetzt. -

pathist der Ort, an dem der Prozess die ausführbare Datei aktualisiert oder erstellt hat. Im vorhergehenden Beispiel ist es auf/opt/IBM/WebSphere/AppServer/profiles/devmiesAppSrv/installedApps/devdmrhx01-cell02/IESHSRIDEVM.ear/gesetzt.

Vertrauensregeln für Drift-Ereignisse

Sie können eine Vertrauensregel erstellen, um die Abweichung für ein Ereignis automatisch

zu autorisieren. Ein vertrauenswürdiger Aktualisierer kann definiert werden, indem

trustType für diese Regel auf 1 gesetzt wird, und Sie vertrauen dem Prozess, Software in einem

beliebigen Pfad zu erstellen, der in paths aufgeführt ist:"trustrules": [{

"trustType":"1",

"processName":"/opt/IBM/WebSphere/AppServer/java/jre/bin/java",

"paths":"/opt/IBM/WebSphere/AppServer/profiles/devmiesAppSrv/installedApps/devdmrhx01-cell02/IESHSRIDEVM.ear/"

}]

Das Verarbeiten von Drift-Ereignissen zur Erstellung von Vertrauensregeln kann eine

Viele-zu-Eins-Operation sein. Zum Beispiel, wenn der Prozess mit dem Namen

/opt/IBM/WebSphere/AppServer/java/jre/bin/java Tausende von JAR-Dateien im Pfad /opt/IBM/WebSphere/AppServer/profiles/devmiesAppSrv/installedApps/devdmrhx01-cell02/IESHSRIDEVM.ear/ erstellt, wird die vorhergehende Vertrauensregel die Drift für all diese JAR-Dateien

eliminieren, was Vertrauensregeln effizient beim Aggregieren der Drift macht.Eine Vertrauensregel besteht aus einer Reihe von Regeln, wobei jede Regel einen einzigartigen

Prozess enthält. Jede Vertrauensregel kann mehrere Pfade in ihrem

paths-Attribut definiert haben. Zum Beispiel, wenn ein Prozess namens process1 an drei verschiedenen Orten path1, path2, path3 Abweichungen erzeugt hat, kann eine Vertrauensregel alle durch process1 an diesen Orten erzeugten Abweichungen erfassen:"trustrules": [{

"trustType":"1",

"processName":"process1",

"paths":"path1;path2;path3"

}]

Es gibt ein zusätzliches Attribut namens

hitcount, dessen Zweck die Erfassung der Prozessaufrufe ist. Sie können dieses Attribut verwenden,

um zu bestimmen, wie oft eine bestimmte Vertrauensregel ausgelöst wurde.Es gibt auch eine Erweiterungstrefferanzahl: Erweiterungen werden verfolgt, indem

jedes Mal inkrementiert wird, wenn der Prozess eine Datei mit einer bestimmten Erweiterung

aktualisiert:

"trustrules": [{

"trustType":"1",

"processName":"process1",

"paths":"path1;path2;path3",

"hitcount":12342,

".jar":1234,

".py":323,

".":456

}]

Das obige Beispiel zeigt einen Prozess, der JAR-Dateien 1234 Mal, pi-Dateien 323 Mal

und Dateien ohne Erweiterungen 456 Mal aktualisiert hat.

Sicherheitsereignisse

Ein Sicherheitsereignis im JSON-Format hat die folgenden Attribute:

{

"time":1492100772165,

"eventType":"ApplicationControl",

"sha1":"066A02D230F3B16439396B049DC912DB376B96CE",

"fileName":"svchost.exe",

"operationType":"detectOnly",

"blockReason":2,

"size":311544,

"sha256":"62EFB22F6853D73374761A0B8ED2CE40BF09AA401EC7D4AAAA0CE4D5C3380EEA",

"type":1,

"path":"C:\\Windows\\System32\\",

"pid":1832,

"operationDate":1492100772149,

"processName":"\\device\\harddiskvolume2\\windows\\system32\\cmd.exe",

"md5":"5F7B8544F7A20800069107FC93384F0E"

},

{

"time":1492100772165,

"eventType":"ApplicationControl",

"blockReason":2,

"sha256":"62EFB22F6853D73374761A0B8ED2CE40BF09AA401EC7D4AAAA0CE4D5C3380EEA",

"size":311544,

"processName":"\\device\\harddiskvolume2\\windows\\system32\\cmd.exe",

"sha1":"066A02D230F3B16439396B049DC912DB376B96CE",

"operationType":"detectOnly",

"pid":1832,

"md5":"5F7B8544F7A20800069107FC93384F0E",

"path":"C:\\Program Files\\Trend Micro\\Deep Security Agent\\",

"operationDate":149210077

}

Im vorhergehenden Beispiel wird

sha256 auf 62EFB22F6853D73374761A0B8ED2CE40BF09AA401EC7D4AAAA0CE4D5C3380EEA gesetzt und path auf C:\Windows\System32\ gesetzt.Vertrauensregeln für Sicherheitsereignisse

Sie können eine Vertrauensregel erstellen, um die Abweichung für ein Sicherheitsereignis

automatisch zu autorisieren. Ein vertrauenswürdiges Ziel kann definiert werden, indem

trustType für diese Regel auf 2 gesetzt wird, basierend auf dem SHA256-Hash, in jedem Pfad,

der in paths aufgeführt ist:"trustrules": [{

"trustType":"2",

"sha256":"62EFB22F6853D73374761A0B8ED2CE40BF09AA401EC7D4AAAA0CE4D5C3380EEA",

"paths":"C:\\Windows\\System32\\"

}]

Die Verarbeitung von Sicherheitsereignissen zur Erstellung von Vertrauensregeln ist

ein komplexer Vorgang. Eine Vertrauensregel besteht aus einer Reihe von Regeln mit

einem eindeutigen SHA256 pro Regel. Jede Vertrauensregel kann mehrere Pfade in ihrem

paths-Attribut definiert haben. Zum Beispiel, wenn eine Datei mit einem sha256-Inhaltshash AAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDD von verschiedenen Standorten, path1, path2 und path3, ausgeführt wird, kann eine Vertrauensregel dies wie folgt darstellen:"trustrules": [{

"trustType":"2",

"sha256":"AAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDD",

"paths":"path1;path2;path3"

}]

Es gibt ein zusätzliches Attribut namens

hitcount, dessen Zweck ein SHA256-Treffercount ist. Sie können dieses Attribut verwenden,

um zu bestimmen, wie oft eine bestimmte Vertrauensregel getroffen wurde.Es gibt auch eine Trefferanzahl für den Dateinamen: Dateien mit unterschiedlichen

Namen können denselben SHA256-Content-Hash haben. Sie können dieses Attribut verwenden,

um die Anzahl der Male zu zählen, die eine Datei mit einem bestimmten Namen verwendet

wurde, um denselben SHA256 auszuführen. Im folgenden Beispiel wurde SHA256

AAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDEEEEEEEE 12342 Mal ausgeführt, filename1 wurde 2342 Mal verwendet und filename2 wurde 10000 Mal verwendet. Sowohl filename1 als auch filename2 haben denselben Content-Hash.Da Prozesse mit unterschiedlichen Namen dasselbe Ziel mit demselben SHA256-Content-Hash

ausführen können, können Sie auch die Anzahl der Male zählen, die der Prozessname

verwendet wurde, um denselben SHA256 auszuführen. Im folgenden Beispiel wurde SHA256

AAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDEEEEEEEE 12342 Mal ausgeführt, filename1 wurde 2342 Mal verwendet und filename2 wurde 10000 Mal verwendet. Sowohl filename1 als auch filename2 haben denselben Content-Hash. Der Prozessname /opt/process1 wurde 12000 Mal verwendet, um das Ziel auszuführen, und /opt/process2 wurde 342 Mal verwendet, um das Ziel auszuführen."trustrules": [{

"trustType":"2",

"sha256":"AAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDEEEEEEEE",

"paths":"path1;path2;path3",

"hitcount":12342,

"filename1":2342,

"filename2":10000

"/opt/process1":12000,

"/opt/process2":342

}]

Beachten Sie, dass ein Prozess mit einem vollständigen Pfad dargestellt wird, während

der Dateiname in einem relativen Pfad zu einem der Pfade enthalten ist.

Ereignisanalyseausgabe

Die Ausgabe der Ereignisanalyse von Application Control wird in eine Datei namens

ac_event_analysis.txt geleitet. Diese Datei hat ein Vertrauensregel-Format mit zusätzlichen Trefferanzahl-Attributen

und Erweiterungstrefferanzahl-Attributen:"trustrules": [{

"trustType":"1",

"processName":"process1",

"paths":"path11;path12;path13",

"hitcount":12342,

".jar":12342

},

{

"trustType":"1",

"processName":"process2",

"paths":"path21;path22;path23",

"hitcount":23232,

".py":23232

},

{

"trustType":"1",

"processName":"process3",

"paths":"path31;path32;path33",

"hitcount":34332,

".exe":34322

},

{

"trustType":"1",

"processName":"process4",

"paths":"path41;path42;path43",

"hitcount":12312,

".":12312

}]

Die Dateispeicherorte sind wie folgt:

-

Unter Windows:

C:\ProgramData\Trend Micro\Deep Security Agent\diag\ac_event_analysis.txt -

Auf Linux:

/var/opt/ds_agent/diag/ac_event_analysis.txt -

In der Diagnose:

agent/ac/ac_event_analysis.txt

Die Analyse wird beim Neustart aus dieser Datei geladen, damit der Zustand nach einem

Agenten-Neustart beibehalten wird. Die Analyse wird gelöscht, wenn Application Control

nach einer Deaktivierung aktiviert wird. Um die

ac_event_analysis.txt-Datei anzuzeigen, verwenden Sie entweder JQ oder einen Online-JSON-Formatter.Debuggen von Vertrauensregeln

Sie können Vertrauensregeln wie folgt debuggen:

Prozedur

- Neue Vertrauensregeln auf Server- und Workload Protection anwenden.

- Stoppen Sie Deep Security Agent.

- Löschen Sie die Datei

ac_event_analysis.txt. - Starten Sie den Deep Security Agent.

- Warten Sie ein paar Minuten, um zu sehen, ob die

ac_event_analysis.txt-Datei wieder erscheint.-

Wenn die Datei nicht mehr angezeigt wird, funktionieren die Vertrauensregeln und unterdrücken die Ereigniserzeugung.

-

Wenn die Datei weiterhin angezeigt wird, überprüfen Sie die

ac_event_analysis.txt-Datei auf neue Ereignisinformationen und fügen Sie entsprechend neue Vertrauensregeln hinzu. Vertrauensregeln vom Typ 1 sind "Erlauben nach Quelle"-Regeln zur automatischen Genehmigung von Drift-Ereignissen, während Vertrauensregeln vom Typ 2 "Erlauben nach Ziel"-Regeln sind, um die Ausführung der Zieldatei zu erlauben.

-

- Um neue Vertrauensregeln zu konfigurieren, wiederholen Sie das Verfahren ab Schritt 1.

Nächste Schritte

Um zu sehen, wie oft die Vertrauensregeln getroffen werden, führen Sie

sendCommand auf dem Agenten wie folgt aus:- Linux:

/opt/ds_agent/sendCommand --get TrustRules - Windows:

\program files\trend micro\deep security agent\sendCommand --get TrustRules

Metriken konsultieren

Die Driftanalyse und Ereignisanalyse werden zu den Application Control-Metriken hinzugefügt,

wobei die zehn Prozesse mit den höchsten Trefferzahlen im

drift_analysis-Objekt enthalten sind und die zehn SHA256 mit den höchsten Zahlen im event_analysis-Objekt gespeichert werden:"AC": {

"eventReportInQueue":"0",

"evtPreCreateProcessHandled":"17",

"acProcessHashCount":"0",

"acProcessBlockUnrecognized":"0",

"engFlushDbBufferError":"0",

"acFileProcessImgPath":"0",

"evtFilePostClose":"249",

"acFileErrorHash":"0",

"acFileAllowImportingRuleset":"0",

"evtFilePreCreateFromContainer":"0",

"evtFilePostChmodFromContainer":"0",

"engStopError":"0",

"evtFilePreCreateHandled":"0",

"ctrlInterpreterMatched":"0",

"importCount":"0",

"inventoryAdsVisited":"0",

"engGetInventory":"1",

"acFileAllow":"5",

"acFileAllowBuilding":"0",

"engSetConfigError":"0",

"ctrlMsiInstallationMatched":"0",

"ctrlDropProcessEvtReportQueueFull":"0",

"importFail":"0",

"eventReportDropped":"0",

"evtFilePostChmod":"3",

"acFileBlock":"0",

"acFileDrift":"3",

"engGetMetricsError":"0",

"ctrlDropFileEvtReportQueueFull":"0",

"inventoryFolderVisited":"0",

"engStartError":"0",

"evtFileCloudFileIgnore":"0",

"engSetConfig":"1",

"engFlushDbBuffer":"0",

"engPurgeDbError":"0",

"inventoryBytesInventoried":"433695822",

"evtPreCreateProcessWithCmdLine":"0",

"inventoryDriveVisited":"0",

"importSuccess":"0",

"engSetRuleset":"0",

"eventReportSent":"3",

"drift_analysis": [{

"trusttype":"1",

"processName":"/usr/bin/bash",

"paths":"/im1"

},

{

"trusttype":"1",

"processName":"/usr/bin/cp",

"hitcount":1,

"paths":"/im1"

}],

"event_analysis": [{

"trusttype":"2",

"sha256":"AAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDEEEEEEEE",

"hitcount":2,

"paths":"/im1"

},

{

"trusttype":"2",

"sha256":"EEEEEEEEEDDDDDDDDDCCCCCCCCBBBBBBBBAAAAAAAA",

"hitcount":1,

"paths":"/im1"

}]

}

Signaturinformationen anzeigen

Wenn Vertrauensregeln aktiviert sind, werden sowohl die Dateisignaturinformationen

als auch die Prozesssignaturinformationen in die Vertrauensregeln für die Analyse

von Drift-Ereignissen einbezogen. Für die Analyse von Sicherheitsereignissen werden

die Dateisignaturinformationen einbezogen. Vertrauensregeln sind aktiviert (die Dateisignaturinformationen

zusammen mit den Prozesssignaturinformationen sind in der

ac_event_analysis.txt-Datei sichtbar), wenn ein Vertrauenseinheiten-Regelsatz auf den Host angewendet wird.Einschränkungen der Vertrauensregel-Eigenschaften für Linux

WarnungDas Hinzufügen von Vertrauensregeln, die derzeit unter Linux nicht unterstützt werden,

führt dazu, dass die Regeln bei Softwareänderungen nicht angewendet werden.

|

Die folgenden Vertrauenseigenschaften sind not currently supported für Linux:

- Name des Unterzeichners

- Produktname

- Aussteller Allgemeiner Name

- Aussteller Organisationseinheit

- Organisation des Ausstellers

- Standort des Ausstellers

- Bundesland oder Region des Ausstellers

- Land des Ausstellers

- Händler

Derzeit werden nur die folgenden Eigenschaften von Vertrauensregeln für Linux unterstützt:

- Prozessname

- Pfade

- SHA-256