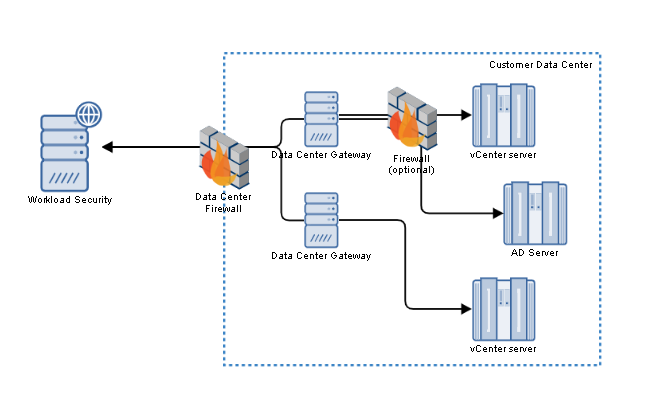

Um Server- und Workload Protection zu ermöglichen, ein Inventar Ihrer Computer von Ihren VMware vCenter- oder Active

Directory-Servern zu erhalten, müssen Sie ein Data Center Gateway zwischen ihnen platzieren,

wie im folgenden Diagramm gezeigt.

Das Rechenzentrum-Gateway vermittelt die Verbindungen.

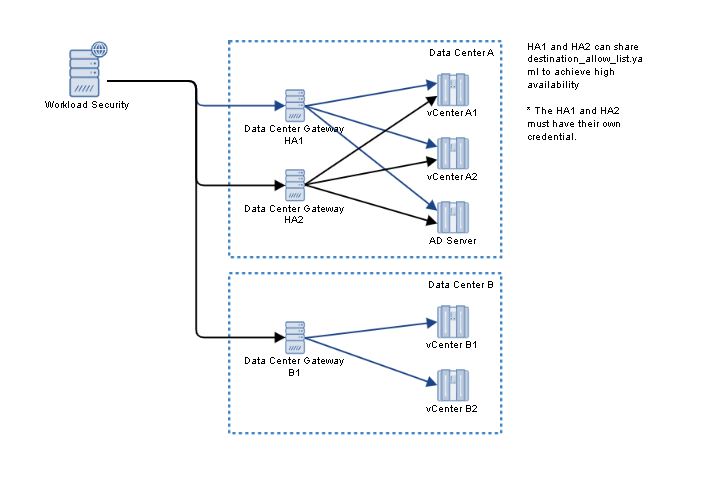

Für hohe Verfügbarkeit (HA) bei Netzwerkunterbrechungen oder Komponentenausfällen

können Sie auch mehrere Datenzentrum-Gateways bereitstellen, wie im folgenden Diagramm

dargestellt.

Grundlegende Schritte umfassen:

Systemvoraussetzungen überprüfen

Datenzentrum-Gateways werden auf den folgenden Plattformen unterstützt:

- Red Hat Enterprise Linux 7

- Red Hat Enterprise Linux 8

- Ubuntu Linux 18.04

- Ubuntu Linux 20.04

- Ubuntu Linux 22.04

Minimale Hardware-Anforderungen:

- 1 CPU oder virtuelle CPU (vCPU)

- 2 GB Speicher (RAM)

- 1GB verfügbaren Festplattenspeicher

Firewalls und Proxys müssen auch Netzwerkverbindungen mit erforderlichen Portnummern, Host-Namen und IP-Adressen zulassen

Berechtigungen erteilen

Während der Installation müssen Sie das Rechenzentrum-Gateway mit einer eindeutigen

Authentifizierungsdatei konfigurieren, die nicht mit Ihrem Trend Vision One Benutzerkonto verknüpft ist. Sie müssen die erforderlichen Berechtigungen haben,

um ein neues Rechenzentrum-Gateway zu erstellen und auf die Authentifizierungsdatei

zuzugreifen. Wenn Sie kein neues Gateway erstellen oder auf die Authentifizierungsdatei

zugreifen können, wenden Sie sich an Ihren Administrator.

Wenn Sie über Master-Administrator-Zugriff verfügen, können Sie im Trend Vision One-Konsolenbereich eine benutzerdefinierte Rolle erstellen oder bearbeiten, um Benutzern den Zugriff zum Erstellen neuer Datenzentrums-Gateways und den Zugriff

auf die Authentifizierungsanmeldedateien zu gewähren.

-

Navigieren Sie zu .

-

Benutzerdefinierte Rolle hinzufügen oder bearbeiten:

-

Zum Hinzufügen einer neuen benutzerdefinierten Rolle klicken Sie auf + Add Role.

-

Um eine benutzerdefinierte Benutzerrolle zu bearbeiten, wählen Sie die benutzerdefinierte Benutzerrolle aus und klicken Sie auf das Bearbeiten-Symbol.

-

-

Geben Sie auf der Registerkarte General information den Rollennamen und die Beschreibung an.

-

Wählen Sie auf der Registerkarte Berechtigungen die Berechtigungen aus, die der Rolle gewährt werden sollen.Zusätzlich zu allen anderen Berechtigungen, die Sie der Benutzerrolle gewähren möchten, müssen Sie die folgenden Einstellungen einbeziehen, um den zugewiesenen Benutzern die Berechtigung zu erteilen, Datenzentrum-Gateways zu verwalten und auf die Authentifizierungsanmeldedateien zuzugreifen.

-

Navigieren Sie zu

-

!!View!!: Aktiviert

-

Erstellen: Aktiviert

-

Bearbeiten: Aktiviert

-

Löschen: Aktiviert

-

-

Laden Sie die Gateway-Software für das Rechenzentrum herunter

Für Red Hat Enterprise Linux laden Sie eine RPM-Datei herunter.

Für Ubuntu, laden Sie eine DEB-Datei herunter.

Das FIPS-Paket ist für die staatlichen Bereitstellungen des Rechenzentrums-Gateways

vorgesehen. Dieses Paket ist kompatibel mit Ubuntu Pro FIPS 20.04 auf AWS. Um dieses

Paket zu verwenden, stellen Sie sicher, dass Sie das Ubuntu FIPS für AWS | Ubuntu-Image mit dem FIPS-Paket in Ihrer Umgebung haben.

|

Datum

|

Version

|

RPM-Download

|

DEB herunterladen

|

FIPS-Download

|

Versionshinweise

|

|

02. Juni 2025

|

1.0.56

|

Herunterladen |

OpenSSL wurde auf Version 3.0.16 aktualisiert, um mehrere Schwachstellen (einschließlich

CVE-2024-0727 und CVE-2024-25261) zu beheben.

Sicherheitsupdates für Ubuntu Pro FIPS 20.04 wurden angewendet, um die Einhaltung

der FIPS-Anforderungen sicherzustellen und bekannte Paket-Schwachstellen zu beheben

(2025-01-30).

|

||

|

15. Oktober 2024

|

1.0.51

|

Diese Version und spätere Versionen unterstützen Red Hat Enterprise Linux 9 und Ubuntu

22.04.

Frühere Versionen unterstützen nur Red Hat Enterprise Linux 8 und Ubuntu 20.04 und

unterstützen Red Hat Enterprise Linux 9 und Ubuntu 22.04 nicht.

|

|||

|

12. Juni 2024

|

1.0.45

|

N/A

|

Drittanbieter-Bibliotheken aktualisiert.

Diese Version und frühere unterstützen Red Hat Enterprise Linux 8 und Ubuntu 20.04.

Ab Version 1.0.51 unterstützt das Rechenzentrum-Gateway Red Hat Enterprise Linux 9

und Ubuntu 22.04.

Versionen 1.0.45 und früher unterstützen Red Hat Enterprise Linux 9 und Ubuntu 22.04

nicht.

|

||

|

07. Februar 2022

|

1.0.20

|

N/A

|

Drittanbieter-Bibliotheken aktualisiert.

|

||

|

15. Dezember 2021

|

1.0.18

|

N/A

|

Drittanbieter-Bibliotheken aktualisiert.

|

||

|

Montag, 30. August 2021

|

1.0.17

|

N/A

|

Verbessern Sie die Tunnelprotokollierung und der dcgw-control-Helfer unterstützt die

Proxy-Konfiguration

|

||

|

26. Juli 2021

|

1.0.15

|

N/A

|

Das Data Center Gateway unterstützt Proxy, um eine Verbindung zu den von Trend Micro

benötigten internetfähigen Diensten und internen vCenter- oder Active Directory-Serverzielen

herzustellen.

|

||

|

28. Mai 2021

|

1.0.14

|

N/A

|

Das Problem wurde behoben, dass der Dienst beim Starten des Systems nicht automatisch

gestartet wird.

|

||

|

28. März 2021

|

1.0.12

|

N/A

|

Aktualisierte Python-Bibliotheksabhängigkeiten.

|

||

|

25. Januar 2021

|

1.0.7

|

N/A

|

Verbesserte Anweisungen, was zu tun ist, wenn destination_allow_list.yaml nicht geladen

werden kann.

Problem mit dem Starten des Dienstes in RedHat behoben.

|

||

|

08. Dezember 2020

|

1.0.2

|

N/A

|

Anmeldedateien herunterladen

Jede Anmeldedatei enthält Schlüssel und Kennungen, die das Gateway des Rechenzentrums

zur Authentifizierung und Kommunikation mit Server- und Workload Protection verwenden wird.

- Gehen Sie am Server- und Workload Protection zu .

- Klicken Sie auf Neu.

- Geben Sie ein Anzeigename ein. Klicken Sie auf Weiter.

- Klicken Sie auf Download Credential File. Ändern Sie den Namen der Datei nicht. Er wird vom Installationsprogramm benötigt.

- Wiederholen Sie die vorherigen Schritte, um eine Anmeldedatei für jedes Datenzentrum-Gateway herunterzuladen, das Sie installieren werden.

Verwenden Sie nur eine Anmeldedatei mit ihrem eigenen Datenzentrum-Gateway. Selbst

Datenzentrum-Gateways, die als Hochverfügbarkeits-Paare (HA) bereitgestellt werden,

haben einzigartige Anmeldedateien. Das Kopieren derselben Datei auf mehrere Installationen

könnte zu unerwartetem Verhalten führen.

WarnungBewahren Sie die Anmeldedateien an einem sicheren Ort auf und verwenden Sie Berechtigungen,

um den Zugriff zu beschränken. Schlüssel sind Geheimnisse, ähnlich wie Passwörter.

Unbefugter Zugriff kann zu einer Sicherheitskompromittierung führen.

|

Konfigurieren Sie vCenter- und Active Directory-Server sowie Proxys

Während der Installation müssen Sie eine Liste der VMware vCenter- und/oder Microsoft

Active Directory-Server bereitstellen, mit denen das Rechenzentrum-Gateway verbunden

ist. Verwenden Sie einen Texteditor, um die Liste zu erstellen. Die Liste muss im

YAML-Format vorliegen und den Namen

destination_allow_list.yaml tragen.Sie können einen Linter verwenden, um zu überprüfen, ob die Liste im gültigen YAML-Format

vorliegt. Ungültige Dateien können vom Installationsprogramm nicht verwendet werden.

Überprüfen Sie, ob das Rechenzentrum-Gateway alle Netzwerkadressen in der Liste erreichen

kann. Wenn Rechenzentrum-Gateways über einen Proxy eine Verbindung zum Internet oder

zu den vCenter- oder Active Directory-Servern des internen Netzwerks herstellen müssen,

konfigurieren Sie das Rechenzentrum-Gateway auch so, dass es die Proxys verwendet.

Zum Beispiel könnte

destination_allow_list.yaml Folgendes enthalten:gateway_proxy:

- HostName: "internet.proxy.example.com"

Port: 3128

Username: "intenet_proxy_user"

Password: "internet_proxy_password"

destinations:

- HostName: "vcenter1.datacenter.internal"

Port: 443

- HostName: "192.168.123.45"

Port: 443

- HostName: "adserver1.datacenter.internal"

Port: 389

- HostName: "192.168.123.46"

Port: 389

Proxy:

HostName: "proxy.vCenter.internal"

Port: 3128

Username: "vcenter_proxy_user"

Password: "vcenter_proxy_password"

wo:

- Der Abschnitt

gateway_proxydefiniert den Proxy, den das Gateway des Rechenzentrums verwenden wird, um eine Verbindung zu Server- und Workload Protection herzustellen. - Der Abschnitt

destinationsdefiniert die vCenter- und/oder Active Directory-Server sowie die Proxys, die für die Verbindung zu ihnen verwendet werden (falls vorhanden). HostNameist der Bezeichner, der verwendet wird, um vCenter- oder Active Directory-Server in der Server- und Workload Protection-Konsole oder API hinzuzufügen.JederHostNamemuss eindeutig sein. Wenn der Domänenname oder die IP-Adresse auf denselben vCenter- oder Active Directory-Server wie ein andererHostNameverweisen, kann dies zu unerwartetem Verhalten bei verwalteten Agenten führen.UsernameundPasswordsind die Anmeldedaten, die das Rechenzentrum-Gateway verwendet, um eine Verbindung zu einem Proxy herzustellen. Lassen Sie sie weg, wenn keine Authentifizierung erforderlich ist.

WarnungBewahren Sie

destination_allow_list.yaml an einem sicheren Ort auf und verwenden Sie Berechtigungen, um den Zugriff einzuschränken.

Es enthält Passwörter. Unbefugter Zugriff kann zu einer Sicherheitskompromittierung

führen. |

Um Duplikate zu vermeiden, wenn mehrere

HostName-Einträge zur gleichen IP-Adresse aufgelöst werden, wird nur der erste Domänenname

wirksam. Domänennamen haben Vorrang vor IP-Adressen. Zum Beispiel wird das Rechenzentrum-Gateway

bei der untenstehenden Konfiguration mit einem vCenter-Server unter dem Hostnamen

vc1.dc.internal kommunizieren:# Both "vc1.dc.internal" and "vc1.dc.example.com" resolve to 192.168.100.1

destinations:

- HostName: "192.168.100.1" # Does not take effect because hostnames take precedence over IP addresses

Port: 443

- HostName: "vc1.dc.internal" # Takes effect

Port: 443

- HostName: "vc1.dc.example.com" # Does not take effect because it resolves to the same IP address as previous hostname

Port: 443

Installieren Sie das Rechenzentrum-Gateway

Auf dem Server, auf dem Sie das Rechenzentrum-Gateway installieren möchten, laden

Sie das Installationsprogramm, die Authentifizierungsdaten und die Konfigurationsdatei

hoch und geben dann den Installationsbefehl ein:

- Red Hat Enterprise Linux:

sudo DCGW_CRED_PATH="</absolute/path/to/credentials.json>" DCGW_ALLOW_LIST_PATH="</absolute/path/to/destination_allow_list.yaml>" rpm -ivh /path/to/rpm/file - Ubuntu:

sudo DCGW_CRED_PATH="</absolute/path/to/credentials.json>" DCGW_ALLOW_LIST_PATH="</absolute/path/to/destination_allow_list.yaml>" apt install /path/to/deb/file

Wenn eine der folgenden Fehlermeldungen erscheint, beheben Sie das Problem und versuchen

Sie es erneut:

|

Fehlermeldung

|

Mögliche Ursache

|

Lösung

|

|

Dateipfad für

credentials.json ist erforderlich, bitte setzen Sie die Variable DCGW_CRED_PATH, um fortzufahren |

Der Parameter

DCGW_CRED_PATH wurde während der Installation nicht zugewiesen. |

Setzen Sie die Variable

DCGW_CRED_PATH mit dem vollständigen Pfad der credentials.json-Datei. |

|

Der Dateiname sollte Anmeldeinformationen oder die Dateierweiterung destination_allow_list

enthalten

|

DCGW_CRED_PATH oder DCGW_ALLOW_LIST_PATH enthält nicht den erforderlichen Dateinamen. |

Überprüfen Sie, ob der Wert von

DCGW_CRED_PATH mit dem Dateiname credentials.json endet, und ob der Wert von DCGW_ALLOW_LIST_PATH mit dem Dateiname destination_allow_list.yaml endet. Ändern Sie diese Dateinamen nicht. |

|

Keine solche Datei, bitte verwenden Sie

readlink -f, um den absoluten Pfad für credentials.json oder destination_allow_list.yaml zu erhalten |

Der angegebene Pfad für

DCGW_CRED_PATH oder DCGW_ALLOW_LIST_PATH enthielt nicht die entsprechende Datei. |

Verwenden Sie den Befehl

readlink -f, um den korrekten, vollständigen Pfad von credentials.json oder destination_allow_list.yaml zu überprüfen. |

Wenn die Installation erfolgreich war, löschen Sie entweder

credentials.json und destination_allow_list.yaml oder sichern Sie sie an einem sicheren Ort. (Der Installer kopiert sie nach /var/opt/c1ws-dcgateway/conf/credentials.json und /var/opt/c1ws-dcgateway/conf/destiantion_allow_list.yaml mit den richtigen Berechtigungen. Sie müssen die Originaldateien nicht behalten.)Sobald das Data Center Gateway erfolgreich läuft, können Sie mit VMware vCenter zu Server- und Workload Protection hinzufügen oder Active Directory-Computer hinzufügen fortfahren.

Fehlerbehebung

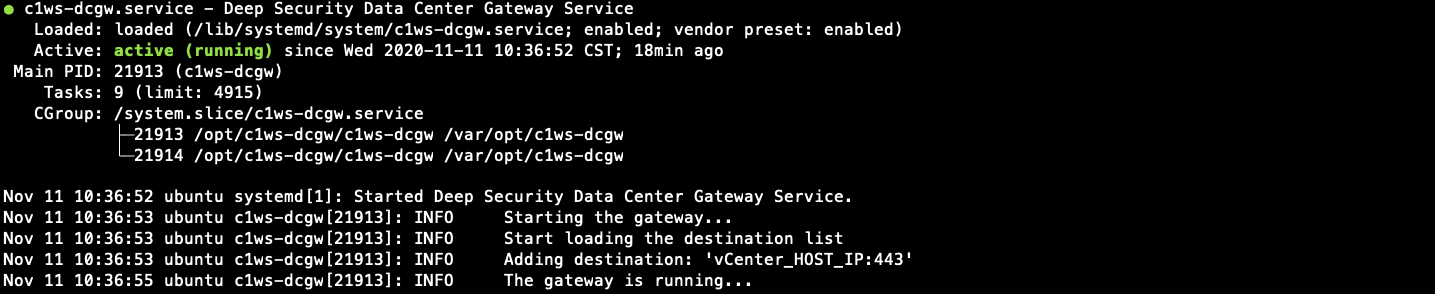

Überprüfen Sie den Status des Rechenzentrum-Gateways

Um festzustellen, ob das Rechenzentrum-Gateway aktiv ist (sein Prozess läuft), verwenden

Sie SSH oder Remote Desktop, um sich mit seinem Server zu verbinden, und geben Sie

dann den Befehl ein:

journalctl -u c1ws-dcgw.service -foder der Befehl:

systemctl status c1ws-dcgwEs sollte den Status anzeigen und welche vCenter- oder Active Directory-Server hinzugefügt

wurden:

Der Status zeigt nur, welche Server zur Liste der Ziele hinzugefügt wurden. Er testet nicht die Netzwerkverbindungen mit vCenter oder Active Directory, dies muss separat erfolgen.

Geben Sie auch diesen Befehl ein, um zu überprüfen, dass das Fehlerprotokoll leer

ist:

less +G c1ws-dcgw-error.logÜberprüfen Sie die Netzwerkverbindungen für ein Datenzentrum-Gateway

Um zu überprüfen, ob der Port des vCenter- oder Active Directory-Servers offen ist

und vom Gateway des Rechenzentrums aus erreichbar ist, melden Sie sich beim Server

des Gateways des Rechenzentrums an und geben Sie den Befehl ein:

nc -v SERVER_HOST_IP SERVER_HOST_PORTWobei gilt:

SERVER_HOST_IPist der Hostname oder die IP-Adresse des vCenter- oder Active Directory-Servers.SERVER_HOST_PORTist die Portnummer, die abgehört wird. Standardmäßig ist es 443 für vCenter und 389(StarTLS)/636(LDAPS) für Active Directory.

Der Verbindungstest sollte erfolgreich sein.

Wenn es nicht gelingt, überprüfen Sie, ob die Portnummer offen ist. Überprüfen Sie

auch die DNS-Einstellungen sowie alle Router, Firewalls und Proxys dazwischen. Wenn

es einen Proxy gibt, muss die Verbindung zum Proxy erfolgreich sein, nicht direkt

zum vCenter- oder Active Directory-Server.

Wenn der Verbindungstest zeigt, dass die Server erreichbar sind, aber Server- und Workload Protection immer noch keine Daten empfängt, dann untersuchen Sie das Fehlerprotokoll des Datenzentrum-Gateways und die Protokolle, die Verbindungsversuche anzeigen:

less +G c1ws-dcgw.logEs sollten Verbindungsversuche zu sowohl vCenter- als auch Active Directory-Servern

(

destination) und Firewall-Ausnahmevoraussetzungen für Trend Vision One angezeigt werden. Überprüfen Sie die konfigurierten Host-Namen und Portnummern.

Das Rechenzentrum-Gateway aktualisieren

Auf dem Server, auf dem Sie das Rechenzentrum-Gateway aktualisieren möchten, laden

Sie die RPM- oder DEB-Datei hoch und geben dann den Upgrade-Befehl ein:

- Red Hat Enterprise Linux:

sudo rpm -U <new data center gateway installer rpm> - Ubuntu Linux:

sudo apt --only-upgrade install ./<new data center gateway installer deb>

Um zu überprüfen, ob das Upgrade abgeschlossen ist:

- Überprüfen Sie den Status des Rechenzentrum-Gateways und die Netzwerkverbindungen des Rechenzentrum-Gateways.

- Überprüfen Sie die Versionsnummer der installierten Software:

- Red Hat Enterprise Linux:

rpm -q --info <data center gateway package name> - Ubuntu Linux:

apt show <data center gateway package name>

- Red Hat Enterprise Linux: