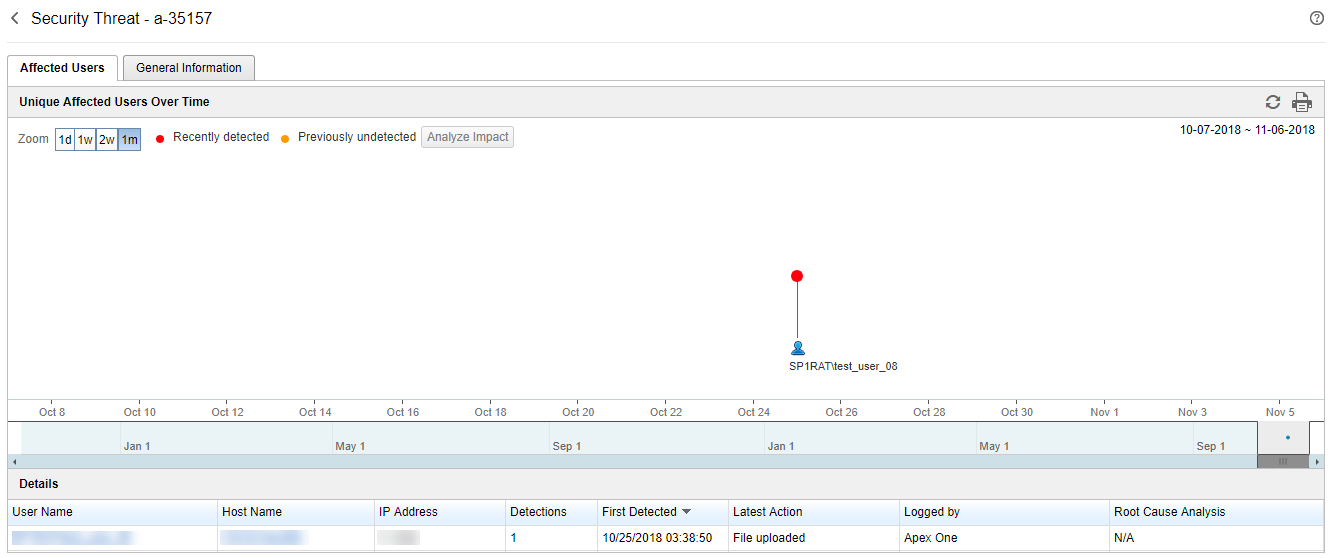

Die Betroffene Benutzer-Registerkarte auf dem Sicherheitsbedrohung-Bildschirm ermöglicht es Ihnen, die Benutzer anzuzeigen, die von einer bestimmten

Bedrohung in Ihrem Netzwerk angegriffen wurden.

Sie können auf die Betroffene Benutzer-Registerkarte von den Informationsbildschirmen Benutzer oder Endpunkt zugreifen, indem Sie auf einen Sicherheitsbedrohung-Namen in der Tabelle klicken.

-

Eindeutige betroffene Benutzer im Zeitverlauf: Bietet eine grafische Darstellung der Benutzer, die von der Bedrohung betroffen sind, und dem Zeitpunkt der Erkennung

-

Klicken Sie auf Auswirkung analysieren, um eine Grundanalyse zu starten und festzustellen, ob die Bedrohung andere Endpunkte in Ihrem Netzwerk betroffen hat.

Wichtig

Das Durchführen einer Auswirkungsanalyse vom Bildschirm Informationen zur Bedrohung erfordert eine gültige Apex One Endpoint Sensor-Lizenz und das Aktivieren der Sensorfunktion für die entsprechenden Apex One Security Agent- oder Apex One (Mac)-Richtlinien.Weitere Informationen finden Sie unter Auswirkung auf die betroffenen Benutzer analysieren. -

Klicken Sie auf Retro-Suche starten, um historische Webzugriffsprotokolle auf Callback-Versuche zu C&C-Servern und andere verwandte Aktivitäten in Ihrem Netzwerk zu durchsuchen.

Wichtig

Das Durchführen eines Retro-Scans vom Bildschirm Informationen zur Bedrohung erfordert das Hinzufügen von mindestens einem Deep Discovery Inspector-Server auf dem Bildschirm Serverregistrierung auf Trend Micro Apex Central und das Aktivieren des Retro-Scans auf dem registrierten Deep Discovery Inspector-Server.Weitere Informationen finden Sie unter Durchführen eines Retro-DURCHSUCHENs bei betroffenen Benutzern. -

Bewegen Sie den Mauszeiger über ein Benutzersymbol, um alle von dieser bestimmten Bedrohung betroffenen Benutzer und den Erkennungsverlauf in Ihrer Umgebung anzuzeigen

-

Kürzlich erkannt: Die Bedrohungserkennung erfolgte bei der Suche

-

Zuvor nicht erkannt: Die Bedrohungserkennung trat bei einer Auswirkungsanalyse der Protokolldaten auf

-

-

Ändern Sie das angezeigte Zeitintervall, indem Sie den Wert unter Zoom bearbeiten.

-

Ändern Sie das Enddatum, indem Sie einen Bildlauf durch die unter dem Diagramm angezeigten Datumsangaben durchführen.

-

-

Details: Bietet detailliertere Informationen über die auf dem Diagramm Eindeutige betroffene Benutzer im Zeitverlauf angezeigten Bedrohungen

-

Klicken Sie auf einen Wert in der Spalte Benutzername oder Host-Name, um weitere Details anzuzeigen.Weitere Informationen finden Sie unter Sicherheitsbedrohungen für Benutzer oder Sicherheitsbedrohungen auf Endpunkten.

-