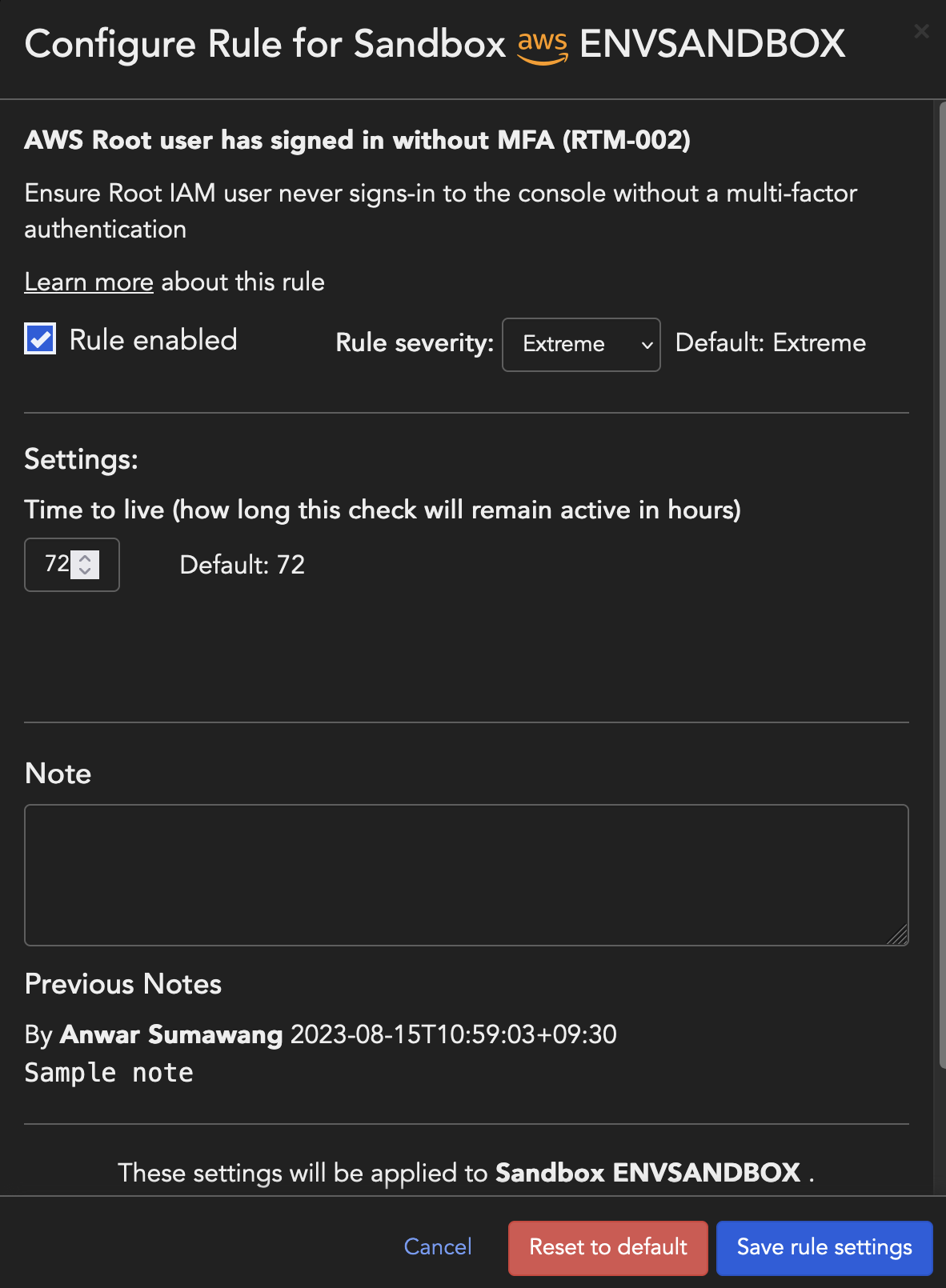

雲端風險管理 提供雲端供應商的規則配置,允許您調整其行為以滿足您組織的需求。例如,有些規則不應執行,有些可能需要調整其嚴重性,因此需要配置。而其他規則可能適合作為默認運行,無需配置。

一旦您在帳戶上配置了一個規則,您可以將相同的規則設定複製到您擁有管理權限或完全訪問權限的其他帳戶。

配置

關閉規則

您可以通過取消選中Rule enabled來關閉規則。關閉規則後,所有違規行為將被移除,並且在重新啟動規則之前不會進行任何檢查。

指派規則嚴重性

每個規則都有一個預設的風險等級,您可以從Rule severity下拉選單中選擇以下選項之一來修改它:

- 極端

- 非常高

- 高

- 中

- 低

存活時間

例如:

- 使用者在未使用多因素驗證 (MFA) 的情況下登入。規則 AWS IAM 使用者在未使用 MFA 的情況下登入 會針對與您雲端帳戶相關的資源執行,以在 RTPM 上建立事件並在 所有檢查報告 中進行檢查

- 此檢查將在所有檢查報告中顯示,期間為規則的存活時間 (TTL) 配置中指定的時間

- TTL 到期後,檢查將被移除。下次用戶在沒有多因素驗證 (MFA) 的情況下登入其帳戶時,將創建一個新的檢查

- 然而,整個事件歷史仍會顯示在即時姿態監控資訊中心

注意TTL 的設計方式可防止 雲端風險管理 的通知服務在短時間內為同一檢查發送過多通知。首次為某檢查發送通知後,在 TTL 期間內,與已發送通知相同的後續檢查將被丟棄。一旦該期間結束,該檢查將再次符合通知條件。當例外情況被保存到帳戶的規則配置中時,匹配的資源將立即從檢查中排除。

|

設置規則例外

可以配置規則例外,使規則繞過符合所提供例外輸入的資源。

注意

|

您可以透過以下兩種方式設置例外:

- Tags - 可以提供標籤鍵、標籤值或格式為

tag_key::tag_value的組合作為輸入 - Resource Id - 由雲端提供者決定的唯一資源識別碼。您也可以使用正則表達式來配置例外。

-

注意: 資源 ID 的格式會根據資源類型而有所不同。要檢查資源 ID,請使用 列出檢查 API。Resource Id Examples:

-

對於大多數 AWS 資源類型,資源 ID 是 ARN。

-

對於 AWS IAM 或 S3,資源 ID 與資源名稱相符。

-

對於 AWS EC2 和 VPC,資源 ID 通常與隨機生成的 ID 匹配,例如

sg-001234d891234abcd。 -

對於大多數 Azure 資源類型,資源 ID 是完整路徑,例如

/subscriptions/1234-1234-1234/resourceGroups/myResourceGroup/providers/microsoft.resource/resourceType/my-resource-name。

-

注意Please Note:雲端風險管理 將在您儲存後立即套用例外。您不需要執行 合規掃瞄 來排除所需的資源。

|

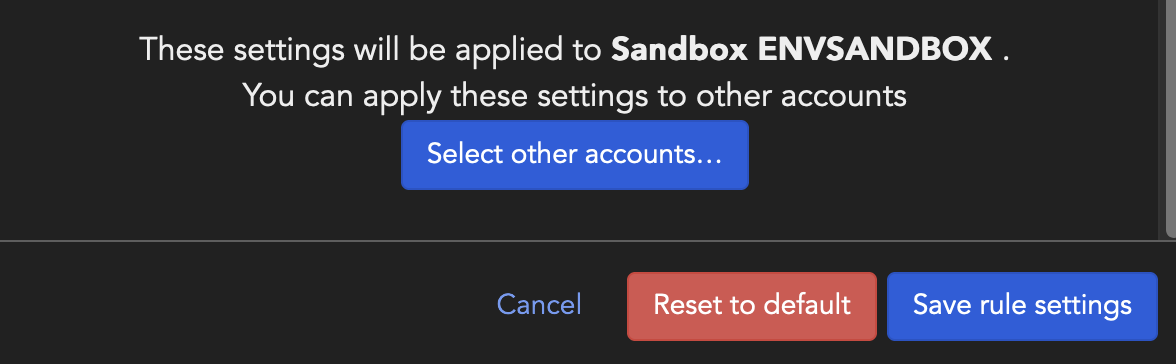

將規則變更應用於多個帳戶

您可以更改規則配置,並將相同的配置應用到組織中的其他或所有帳戶。

- 對任何或所有可用的規則配置進行更改 - 關閉規則,指派規則嚴重性,或設置規則例外

- 點選 Select other accounts

- 從列表中選擇應套用規則變更的帳戶,然後Select accounts

注意

|