建立一個 S3 儲存桶並設置具有自訂權限的自訂角色,以允許 Trend Vision One 連接到您的 S3 儲存桶。

以下說明詳細介紹如何在 AWS 中建立 S3 儲存桶,以及如何在 AWS IAM 主控台中配置自訂角色和權限,以允許您連接到已配置的 S3 儲存桶。

重要以下指示適用於截至 2023 年 7 月的 Amazon AWS 控制台、S3 控制台和 IAM 控制台。如果您使用的是較新版本,請參閱官方產品/服務文件。

|

步驟

- 建立新的 S3 儲存桶。

- 登入到您的 AWS 管理控制台並導航到 S3 控制台。您可以直接在 https://console.aws.amazon.com/s3/ 訪問 S3 控制台。

- 在 S3 主控台中,點選Create bucket。

- 在General Configuration部分,指定一個唯一的Bucket name。

- (可選)根據您的安全環境需要配置其他設置。

- 點選Create bucket。

- 找到您建立的儲存桶並點選儲存桶名稱。

- 點選Properties標籤。

- 複製儲存區 Amazon Resource Name (ARN)。

- 登入到您的 AWS 管理控制台並導航到 S3 控制台。

- 在 AWS IAM 主控台中建立一個角色,以允許 Trend Vision One 連接到您的 S3 儲存貯體。

- 在 AWS 管理控制台中,導航至 IAM 控制台。您可以直接在 https://console.aws.amazon.com/iam/ 訪問 IAM 主控台。

- 在 IAM 主控台中,前往 。

- 點選Create role。

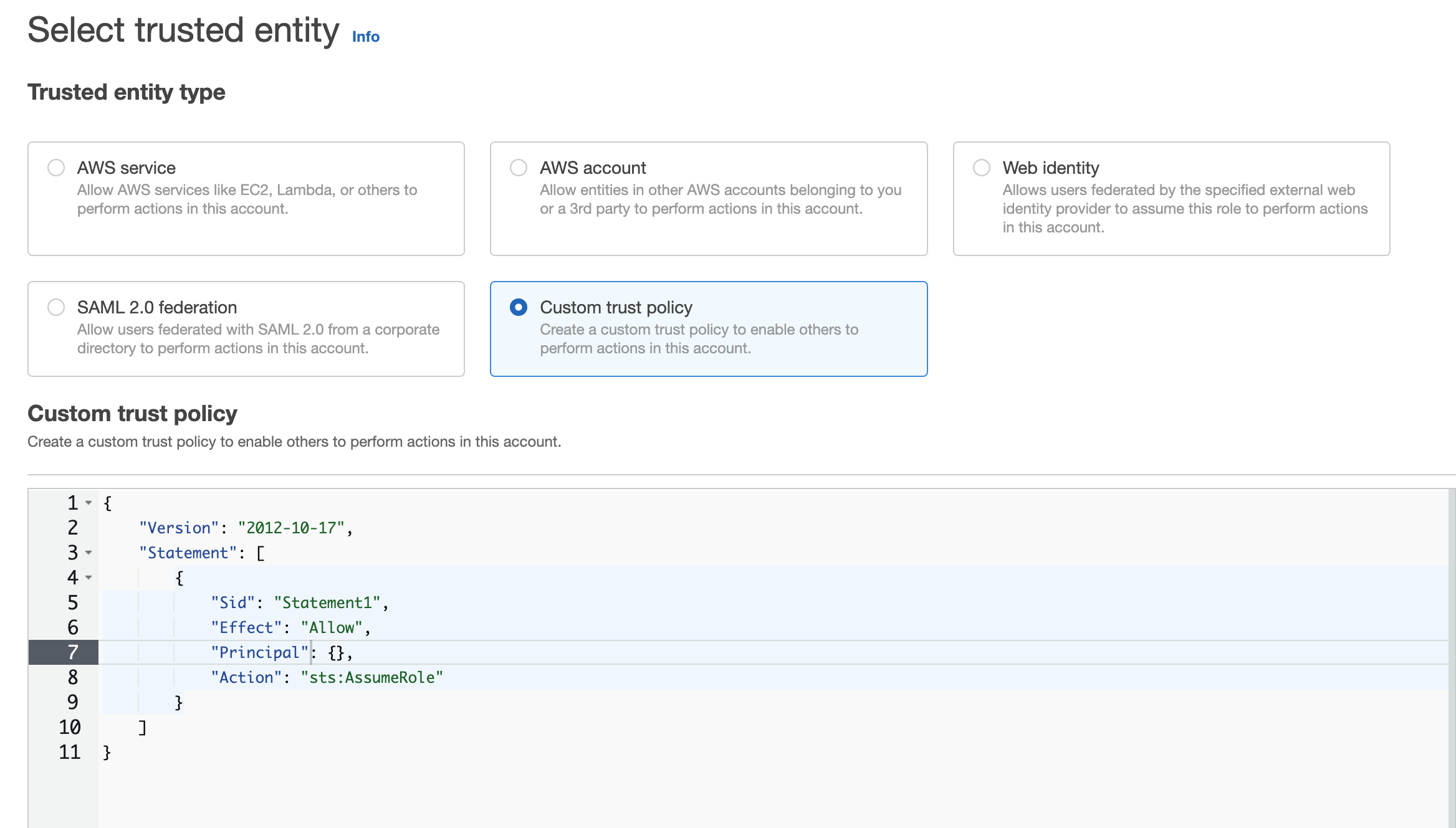

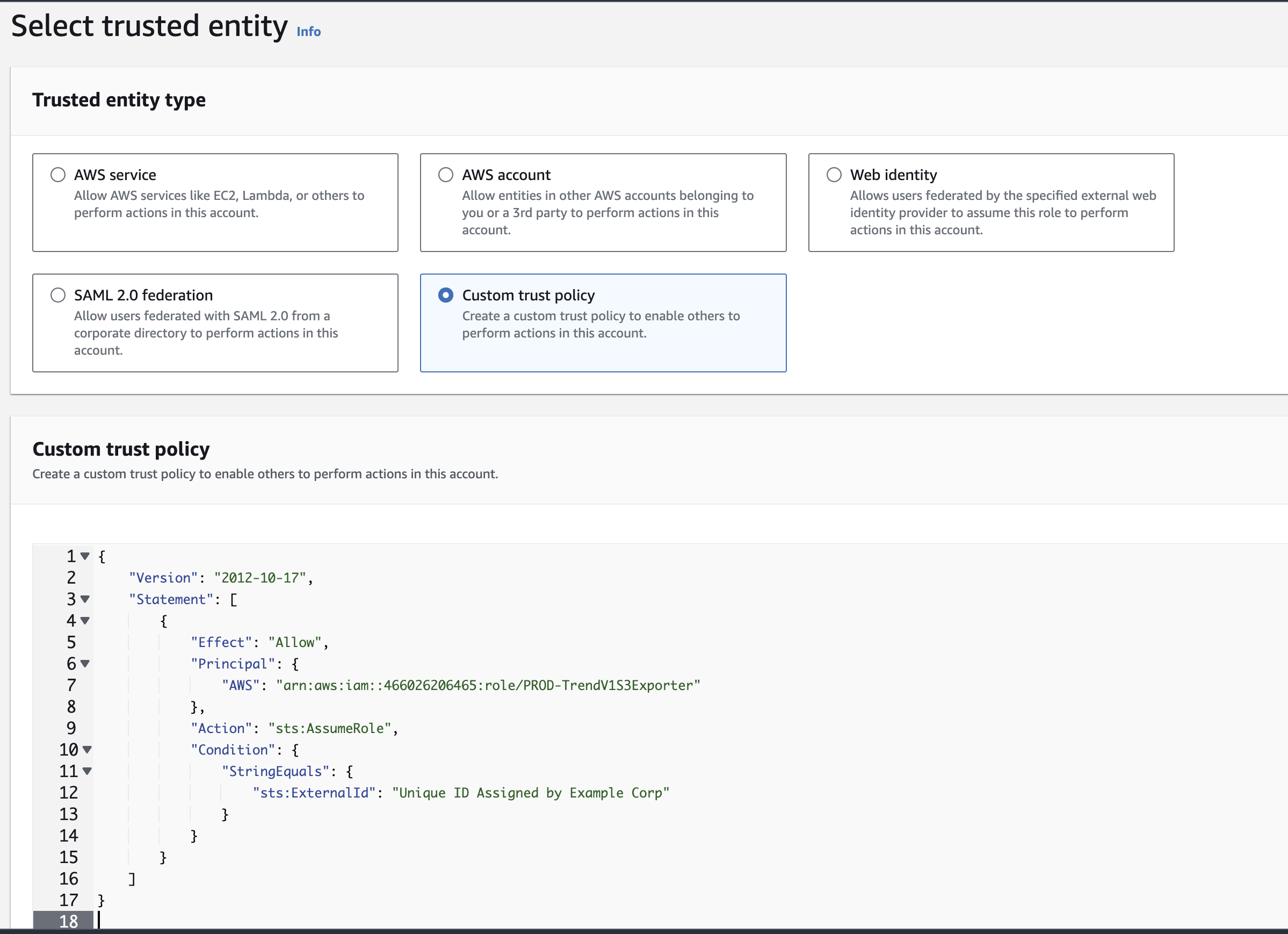

- 對於Trusted entity type,選擇Custom trust policy。Custom trust policy 區段出現。

- 對於

Principal,輸入 "AWS":,然後輸入信任角色 ARN:arn:aws:iam::466026206465:role/PROD-TrendV1S3Exporter。您也可以按如下方式複製並貼上整行:"AWS":"arn:aws:iam::466026206465:role/PROD-TrendV1S3Exporter"

- 在信任政策中添加一個

Condition元素,然後輸入 "sts:ExternalId": 並粘貼從 Trend Vision One 控制台複製的 外部 ID。"Principal": {"AWS": "Example Corp's AWS account ID"}, "Condition": {"StringEquals": {"sts:ExternalId": "Unique ID Assigned by Example Corp"}} - 點選下一步,然後點選下一步。

- 在 Name, review, create 畫面中,指定一個唯一的 Role name。

- 點選Create role。

- 搜尋您創建的角色。

- 點選您建立的角色名稱。

- 複製ARN。

- 在 AWS 管理控制台中,導航至 IAM 控制台。

- 建立一個政策以允許Trend Vision One連接到儲存桶和角色。

- 在 AWS 管理控制台中,導航至 IAM 控制台。

- 在 IAM 主控台中,前往 。

- 點選Create policy。

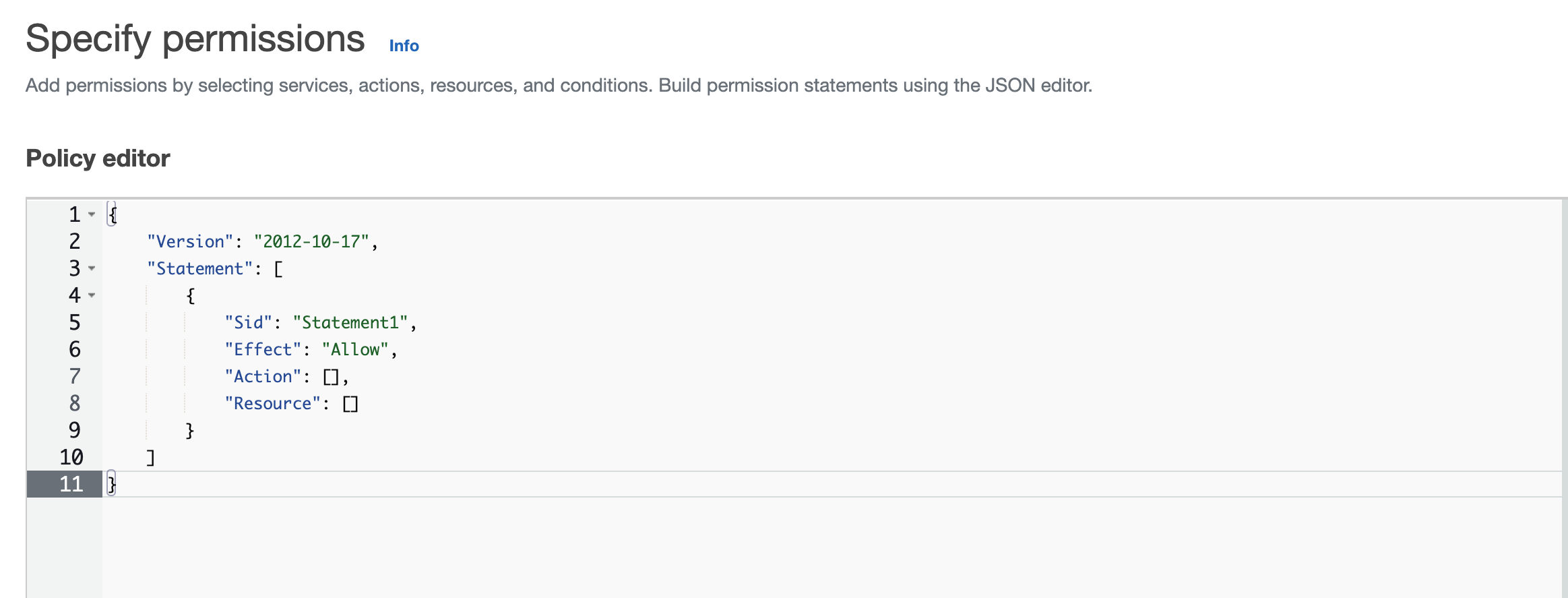

- 在Specify permissions畫面中,找到Policy editor。

- 點選JSON以查看政策代碼。

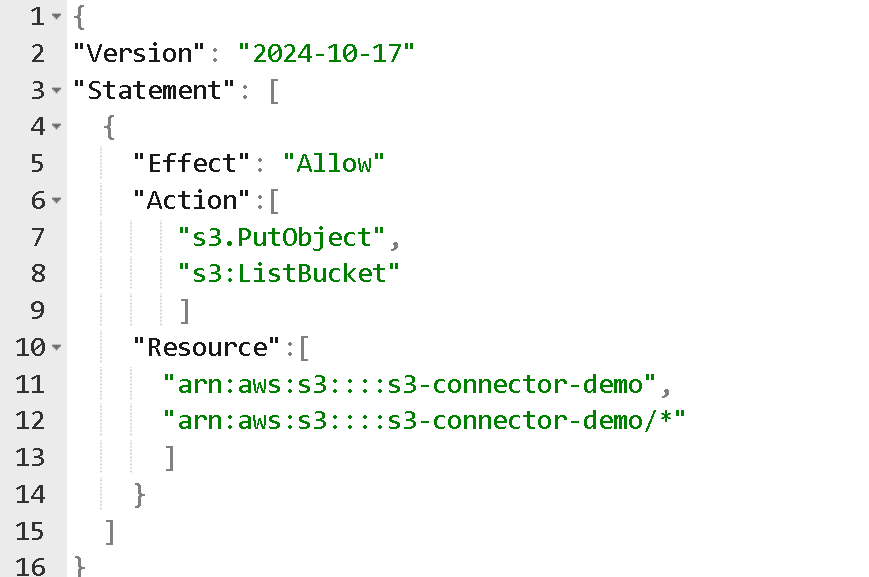

- 將原則編輯器中的代碼替換為以下 JSON 格式的原則:

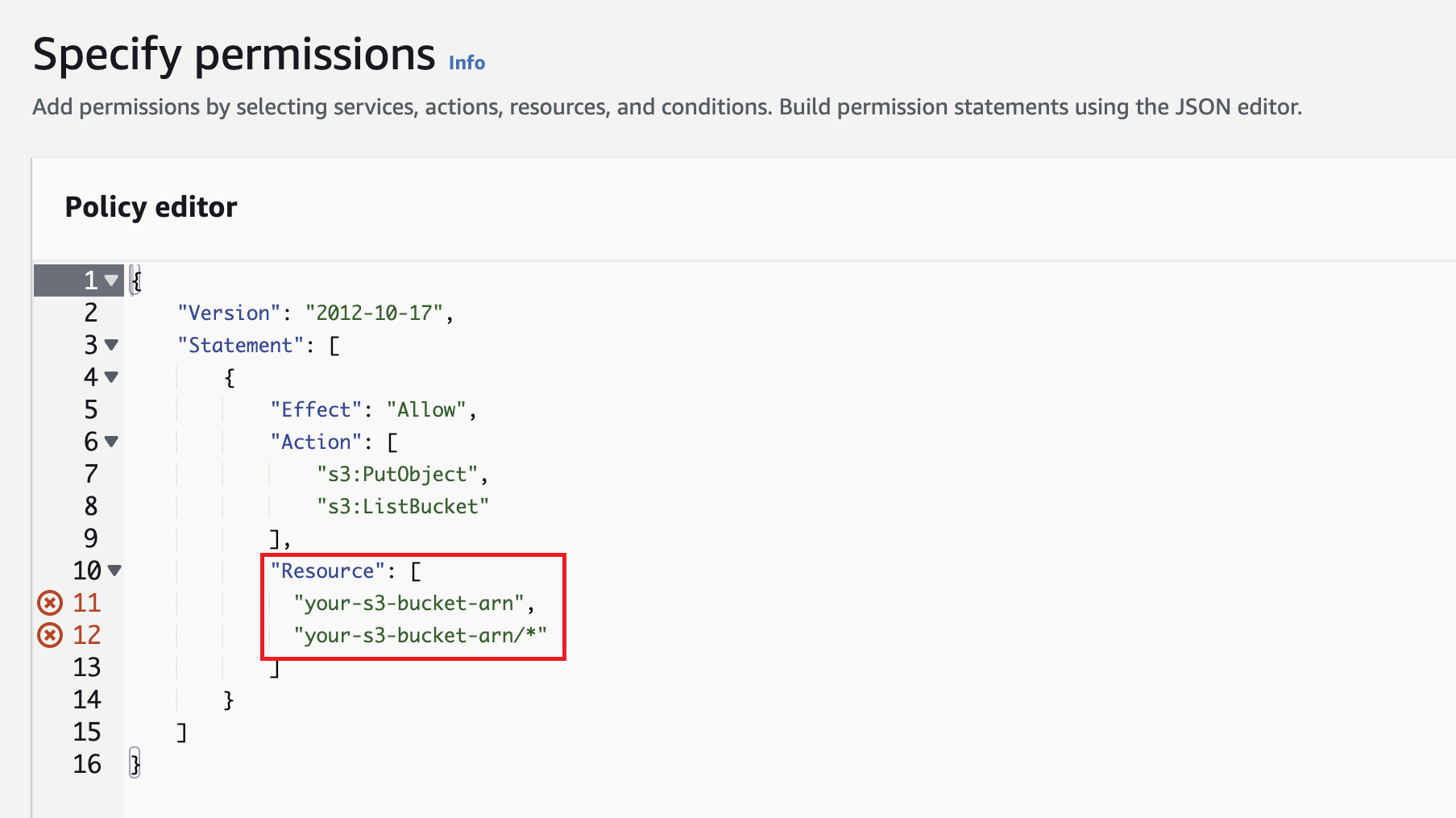

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:PutObject", "s3:ListBucket" ], "Resource": [ "your-s3-bucket-arn", "your-s3-bucket-arn/*" ] } ] }

- 將第 11 行和第 12 行的

your-s3-bucket-arn替換為您創建的 bucket ARN。以下是範例配置。

- 點選下一步。

- 在Review and create畫面中,指定一個唯一的Policy name。

- 點選Create policy。

- 將政策附加到角色。

- 在 AWS 管理控制台中,導航至 IAM 控制台。

- 在 IAM 主控台中,前往 。

- 搜尋您創建的角色。

- 點選您建立的角色名稱。

- 點選Permissions標籤。

- 點選Add permissions,然後點選Attach policies。

- 搜尋您建立的政策。

- 選擇政策並點選Add permissions。