配置正確的端口和服務,以允許最終用戶通過公共網絡或您公司的內部網絡位置,使用 SSO 通過您內部部署的 Active Directory 伺服器進行身份驗證。

重要Kerberos 驗證可能會因端點位於公共或家庭網路上而失敗,因為它們通常無法連接到企業私有網路上的企業金鑰分配中心 (KDC)。為確保使用者能從公共或家庭網路以及私有網路登入,請僅啟用

NTLM 驗證並關閉 Kerberos 驗證 . |

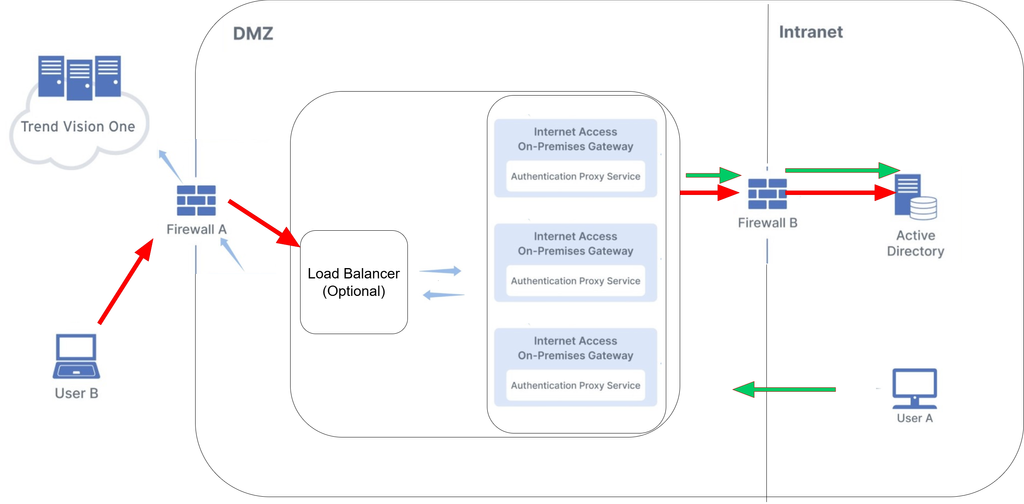

Zero Trust Secure Access Internet Access On-Premises Gateway 上的驗證 Proxy 服務促進 支援 NTLM v2 或 Kerberos 的單一登入 (SSO) 驗證 與您內部部署的 Active Directory 伺服器。該服務在防火牆之間的 DMZ 中運行,無論用戶是從公司內部網路(上圖中的用戶 A)還是從公共或家庭網路(上圖中的用戶

B)連接,都允許用戶進行驗證。該服務通過防火牆 A 上的 443 埠,通過 HTTPS 從 Trend Vision One 檢索設定和資料。

一旦配置完成,驗證 Proxy 服務允許最終使用者在以下情況下從端點訪問您的 Active Directory 伺服器。

|

安全存取模組狀態

|

位置資訊 |

連接方式

|

|

已安裝

|

任何位置資訊

|

任何方法

|

|

未安裝

|

企業網路

|

通過配置的內部網路存取閘道,或通過來自定義的 IP 位址的網路存取雲端閘道

|

|

未安裝

|

公共或家庭網路

|

通過防火牆的網路存取內部閘道

|

在配置驗證Proxy服務之前,您必須安裝一個服務閘道虛擬裝置,並啟動Zero Trust Secure Access網路存取內部閘道服務。

步驟

- 在中,啟用Single Sign-On with Active Directory (On-Premises)並完成配置步驟。

- 確保 DNS 能夠解析驗證 Proxy 的 FQDN,並為從公司網路或公共/家庭網路存取的端點提供正確的 IP 位址。請注意,當從公共或家庭網路存取時,驗證 Proxy FQDN 需要解析為公共 IP。如果他們使用:

- 單一閘道,驗證 Proxy FQDN 是 <single gateway FQDN>

- 多個閘道器位於負載平衡器後,驗證 Proxy FQDN 是 <load balancer FQDN>

- 在防火牆 A 的防火牆設定中,根據使用者計劃訪問授權 Proxy 服務的方式打開以下端口。

-

TCP 8089:適用於透過雲端閘道在公共網路上存取服務的使用者

重要

驗證 Proxy 服務還需要 TCP 埠 8089 作為監聽埠。 -

TCP 8088:適用於通過內部部署閘道在公共網路上訪問服務的用戶

-

- 如果您正在使用 NTLM 驗證:

- 在防火牆 B 的防火牆設定中,請確保允許執行內部閘道的服務閘道設備的 IP 位址。

秘訣

在 服務閘道管理 中找到您服務閘道設備的 IP 位址。 - 根據伺服器類型和通訊協定,在防火牆 B 上為您的 Active Directory 伺服器開啟埠。通訊協定Microsoft Active DirectoryMicrosoft Active Directory 全域目錄LDAP3893268LDAPS6363269

- 在防火牆 B 的防火牆設定中,請確保允許執行內部閘道的服務閘道設備的 IP 位址。