注意目前,一些信任規則屬性僅適用於受支持的 Windows 平台上的代理,尚不適用於 Linux。詳情請參閱 Linux 的信任規則屬性限制。

|

秘訣信任規則集的 API 文件可用。

|

通過使用信任實體功能,您可以主動自動授權代理上的軟體變更,從而減少發送到伺服器與工作負載保護的軟體變更事件數量。例如,任何進行定期操作系統更新的代理在每次應用補丁時都會創建幾個新的軟體變更。通過配置適當的信任規則並將其應用於這些代理,您可以自動授權代理上的軟體變更,避免必須從伺服器與工作負載保護Actions標籤或作為Application Control安全事件手動管理它們。

注意如需了解如何允許或封鎖未通過信任實體功能自動授權的軟體變更,請參閱查看和更改 Application Control 軟體規則集。

|

注意在整份文件中,source 指的是創建軟體變更的過程,而 target 則用於指代軟體變更本身。

|

信任規則集

建立信任規則集

若要建立新的信任規則集,請執行以下操作之一:

步驟

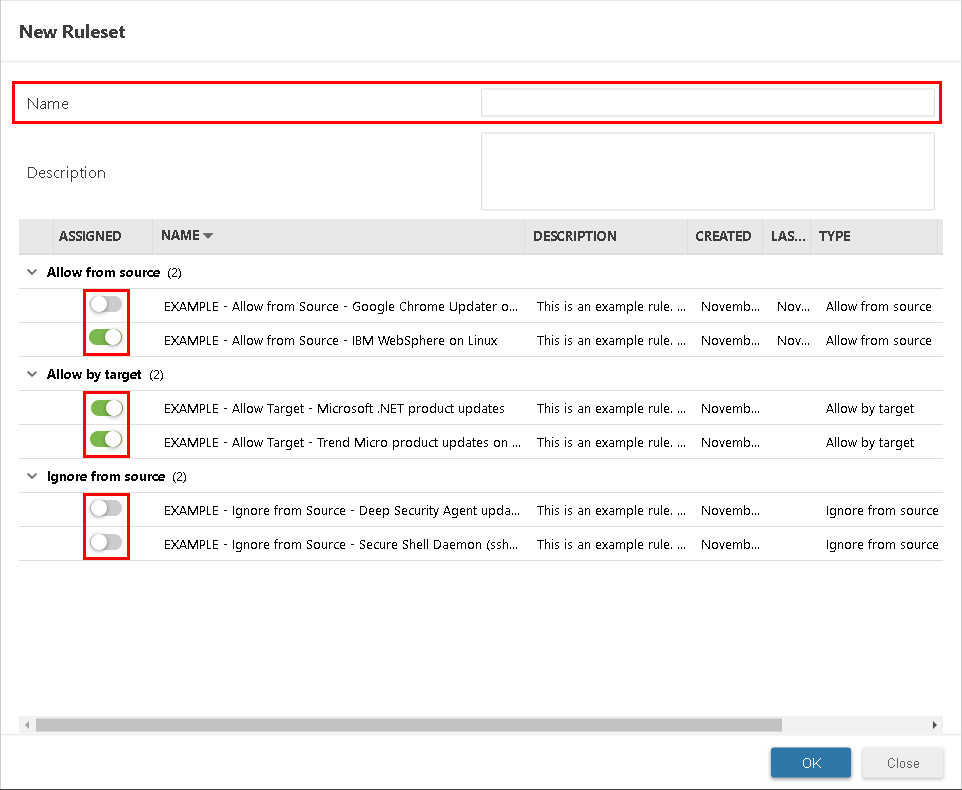

- 從 伺服器與工作負載保護Policies 標籤:

- 前往。

- 在Trust Rulesets部分,選擇New。

- 在New Ruleset視窗中,為新規則集提供名稱,並可選擇性地提供描述。

- 選擇列表中的一個或多個信任規則,將它們指派到您的信任規則集中。

信任規則集已建立,包含您分配的任何規則。

信任規則集已建立,包含您分配的任何規則。 - 點選 確定。

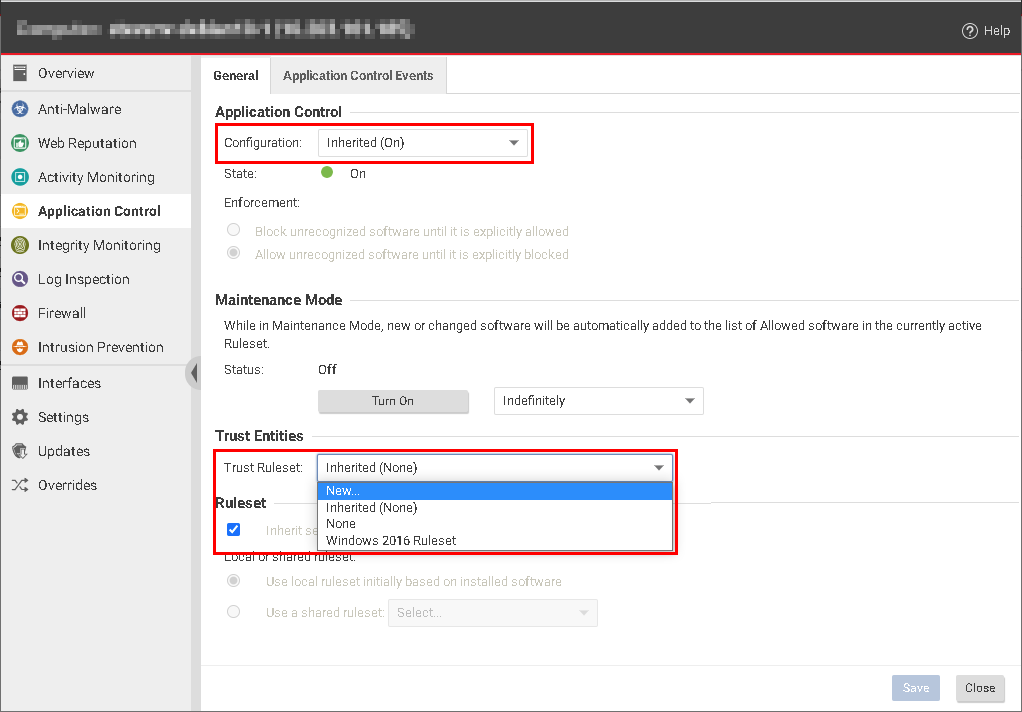

- 從 伺服器與工作負載保護Computers 或 Policies 標籤:

- 雙擊電腦防護或政策(或右鍵點選並選擇詳細資訊)。

- 前往 應用程式控管 並確保配置設定為 開啟 或 Inherited (On)。

- 在Trust Ruleset列表中,選擇New。

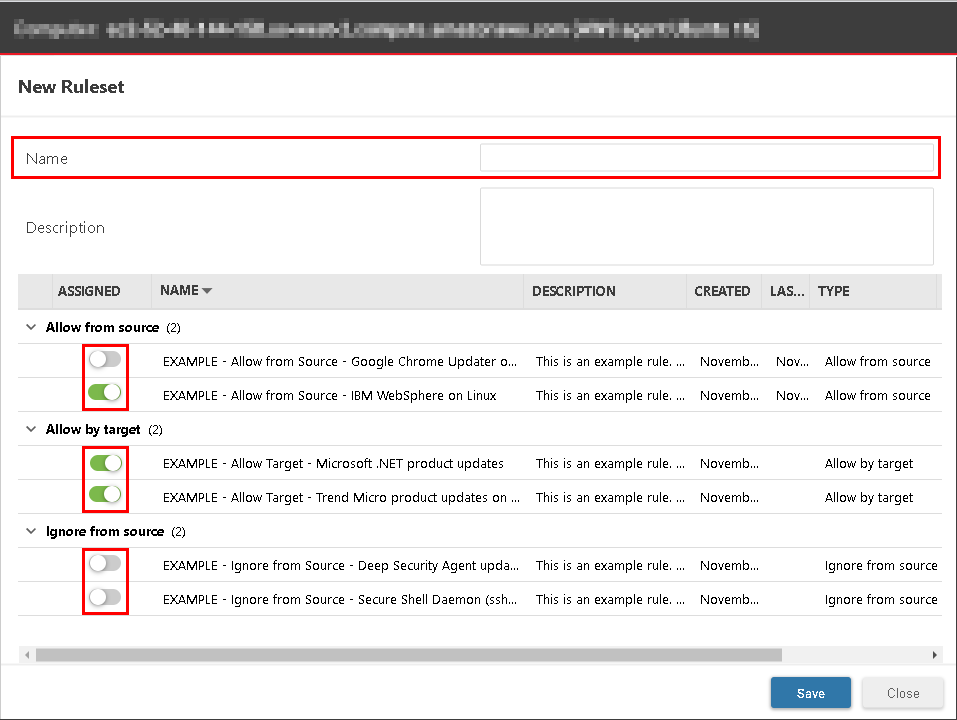

- 在New Ruleset視窗中,為新規則集提供名稱,並可選擇性地提供描述。

- 在列表中選擇一個或多個信任規則,將它們指派到您的信任規則集,然後點選儲存來建立包含您所指派規則的信任規則集。

- 如有需要,點選儲存以將新的信任規則集指派給電腦防護或政策。

後續步驟

秘訣與其從頭開始建立信任規則集,您可以在信任實體管理視窗中點選 Duplicate () 來建立現有規則集的副本,然後配置以符合您的需求。

|

指派或未指派信任規則集

指派信任規則集:

步驟

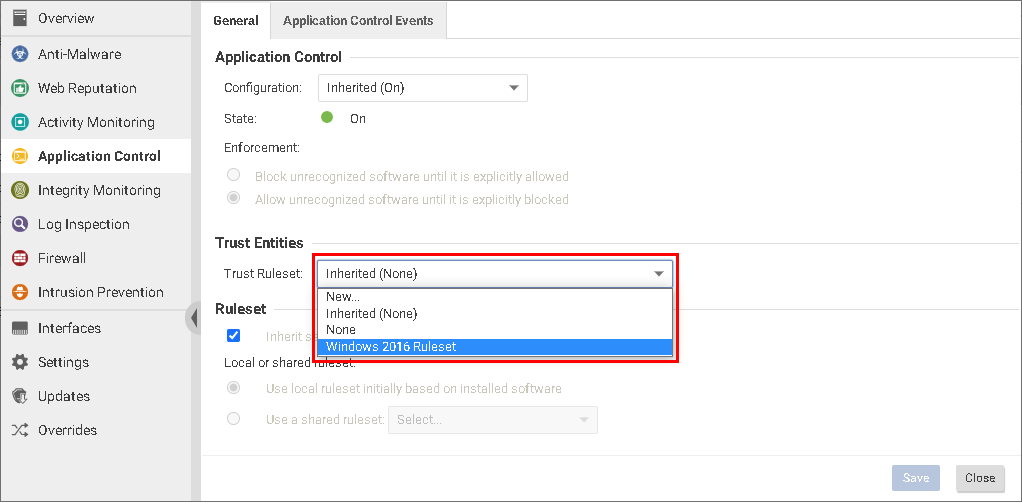

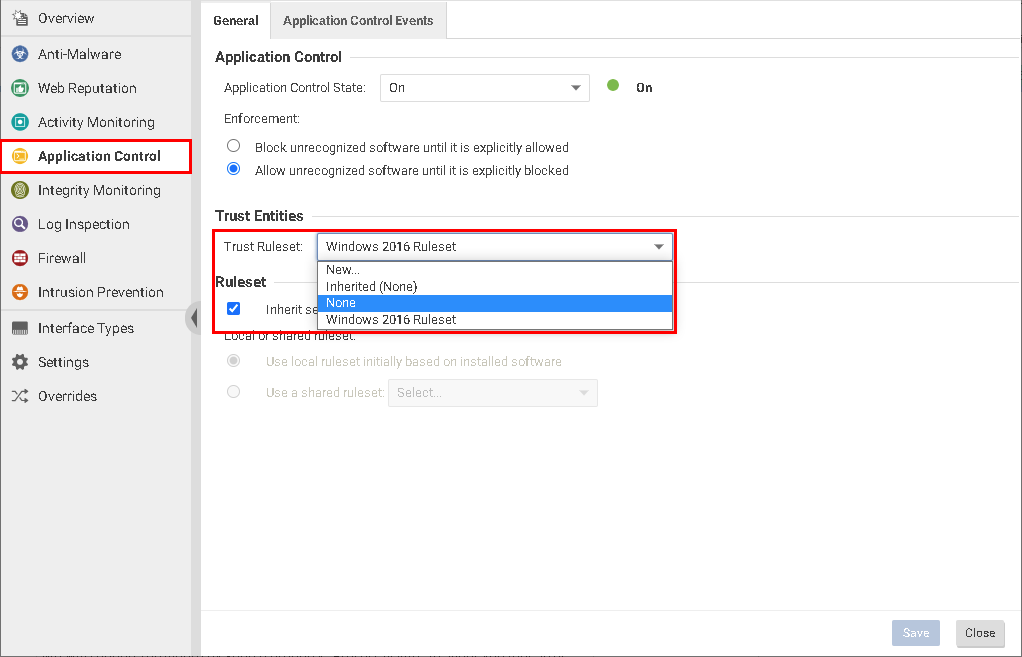

- 從 伺服器與工作負載保護Computers 或 Policies 標籤中,雙擊一台電腦防護或政策(或右鍵點選並選擇 詳細資訊)。

- 前往 應用程式控管 並確保 Configuration 設定為 開啟 或 Inherited (On)。

- 從清單中選擇一個Trust Ruleset。

- 點選 儲存。

後續步驟

您選擇的信任規則集現在已分配給電腦防護或政策。

要未指派信任規則集:

步驟

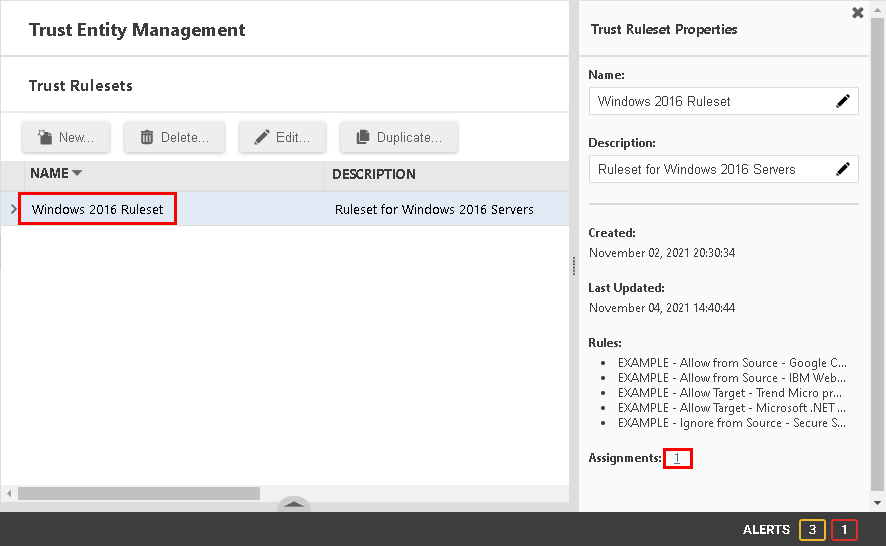

- 前往 並選擇信任規則集。

- 在右側顯示的「信任規則集屬性」視窗中,選擇「指派」旁邊的數字。

- 在「指派給」視窗中,選擇一台電腦防護或政策。

- 從電腦防護或政策視窗的應用程式控管標籤中,從「信任規則集」下拉列表中選擇「無」,以未指派規則集。

- 點選 儲存。

後續步驟

信任規則集不再分配給電腦防護或政策。

刪除信任規則集

步驟

- 前往。

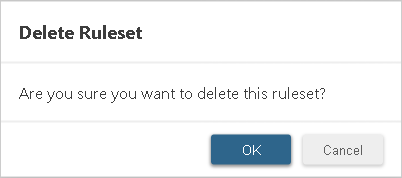

- 在Trust Rulesets部分,選擇您要刪除的規則集,然後選擇刪除。

- 點選確定於Delete Ruleset確認對話框。

後續步驟

信任規則集已刪除。

注意如果信任規則集目前被繼承或指派給電腦防護或政策,則無法刪除。您必須先未指派信任規則集,才能刪除它。

|

信任規則

信任規則包含一個或多個屬性,這些屬性決定由 Application Control 自動授權的軟體變更。符合信任規則屬性的軟體變更將自動授權,並且不會在伺服器與工作負載保護中創建事件。

警告任何空白的信任規則屬性都會被視為萬用字元。雖然這讓您在自訂信任規則時有更多自由,但也可能影響系統的安全性。為了最大化系統安全性並防止任何不必要的軟體變更被授權,請在建立信任規則時盡可能填寫多個屬性。如果您不確定信任規則可能對安全性產生的影響,請諮詢具有系統安全知識的人員或在添加到信任規則集之前聯繫趨勢科技。

|

信任規則類型

建立信任規則

步驟

- 前往。

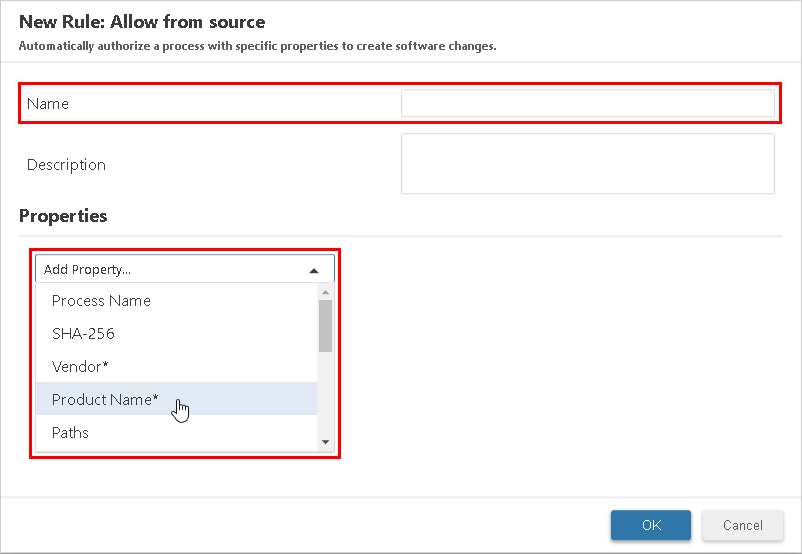

- 在Trust Rules部分,選擇New,然後從列表中選擇一個信任規則類型。

- 在 New Rule 視窗中,為新規則提供名稱和(可選)描述。

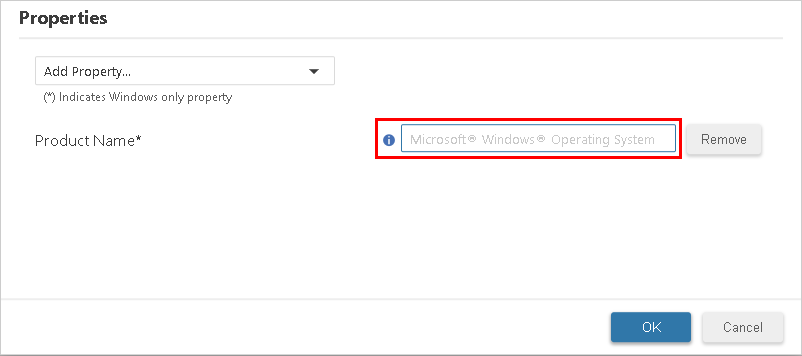

- 從Add Property列表中選擇一個屬性以將其添加到新規則中。

- 在提供的欄位中輸入屬性的值。

- (可選)通過重複步驟 4 和 5,向此信任規則添加更多屬性。

- 點選 確定。

後續步驟

新的信任規則已建立並準備指派到信任規則集。

秘訣如需協助設定信任規則屬性值,請參閱信任規則屬性類型。

|

秘訣選擇一個信任規則(從 )並使用 Assign/Unassign 來定義要將此信任規則包含在哪些信任規則集中。如果您想快速在多個規則集中指派或未指派新規則,這會特別有用。

|

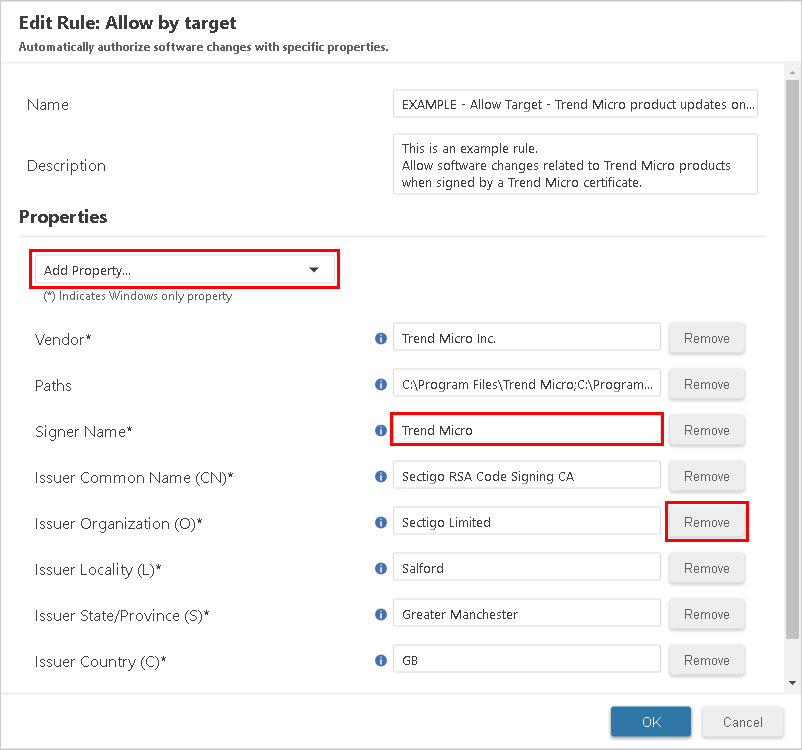

變更信任規則屬性

步驟

- 從 伺服器與工作負載保護Trust Entities 標籤 () 中,選擇一個規則,然後選擇 編輯 (或雙擊一個規則)。

- 在 Edit Rule 視窗中,請執行以下其中一項操作:

-

要新增屬性,請從Add Property列表中選擇一個並填寫其值。

-

要編輯現有屬性,請更改其欄位中的值。

-

要移除現有的屬性,請選擇移除。

-

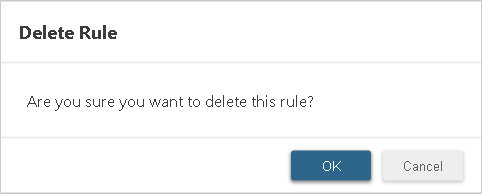

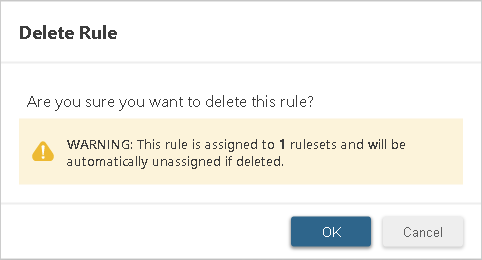

刪除信任規則

步驟

- 從 伺服器與工作負載保護Trust Entities 標籤 () 中,選擇一個規則並選擇 刪除。

- 通過在Delete Rule對話框中點擊確定來確認刪除。

後續步驟

注意如果您刪除當前分配給任何信任規則集的信任規則,它將在警告提示後自動從它們中取消分配:

|

信任規則屬性類型

信任規則中包含的屬性和值定義了哪些軟體變更會被該規則自動授權。以下部分詳細說明了您可以用來配置信任規則的信任規則屬性類型,包括幫助您找到配置屬性值所需資訊的步驟。

程序名稱

警告當在暫不處理來自來源規則中使用時,進程名稱屬性僅支援代理版本released after 20.0.0.3288 (20 LTS 更新 2021-10-28)。

|

注意Deep Security Agent 使用萬用字元來表示程序名稱。當程序名稱包含程序的完整路徑時,使用 globstar

** 在路徑中匹配程序名稱中的任意數量的附加字符,單個星號或星形符號 * 僅匹配當前目錄中的任意數量的附加字符,而 ? 則匹配單個字符。* 字符在目錄路徑分隔符(/ 和 \)處停止搜索。? 字符不會匹配目錄路徑分隔符。驅動器字母在目標路徑中被視為其他字符,對匹配沒有特殊意義。 |

此屬性指定創建軟體變更的進程名稱。進程名稱必須使用進程的絕對路徑,包括其檔案名稱。

尋找軟體變更的進程名稱:

步驟

- 前往 伺服器與工作負載保護 的 Actions 分頁。

- 尋找並選擇軟體變更。

後續步驟

進程名稱將顯示在右側的Changed By Process下方,並附有其他詳細資訊。

路徑

警告請勿在路徑屬性中包含檔案名稱。否則,其所屬的信任規則可能無法如預期運作。

|

注意Deep Security Agent 20.0.0-5137 新增了 globstar(路徑中的

** )通配符功能. 使用 globstar ** 匹配當前目錄及其子目錄中的任意數量的其他字符,單個星號或星形 * 僅匹配當前目錄中的任意數量的其他字符,而 ? 匹配單個字符。* 字符將在目錄路徑分隔符(/ 和 \)處停止搜索。? 字符不會匹配目錄路徑分隔符。驅動器字母在目標路徑中被視為其他字符,對匹配沒有特殊意義。 |

此屬性指定應用於信任規則的目標路徑。如果在此屬性中輸入的路徑內發生軟體變更,Application Control 會自動授權,包括所有子目錄。您可以設定多個路徑,並以分號分隔。例如,

C:\Windows\;C:\Program Files。在輸入路徑值時,請考慮路徑中的最後一個斜線(\

\ 或 \/\)如何影響包含的目錄:- 以斜線結尾的路徑將匹配該完整路徑下的所有子目錄。例如,

C:\Windows\System將匹配System目錄中的任何子目錄。 - 在最後一個斜線之後指定的值會被視為正則表達式通配符,並且會匹配特定目錄以及任何其他以相同值開頭的目錄。例如,

C:\Windows\System會包含所有匹配 "C:\Windows\System*" 的目錄和子目錄,包括C:\Windows\System、C:\Windows\System32、C:\Windows\SystemApps等等。

SHA-256

當在允許來自來源規則中使用時,這指定了創建軟體變更的來源進程的校驗和(SHA-256)。當在允許按目標規則中使用時,它是軟體變更本身的校驗和(SHA-256)。

要查找 SHA256,請執行以下操作之一:

從 Windows PowerShell (用於來源或目標):

按照 Windows PowerShell 命令 Get-FileHash 中的指示進行操作。

來自 伺服器與工作負載保護(僅限目標):

從 伺服器與工作負載保護 的 Actions 標籤中,找到並選擇軟體變更。

SHA256 將顯示在右側的 "SHA256" 下方,並附有其他詳細資訊。

供應商

此屬性目前僅在 Windows 上支援,指定軟體供應商。

要查找供應商,請執行以下操作之一:

從檔案總管:

步驟

- 從包含該程序或文件的目錄中,右鍵點選在檔案總管頂部顯示的屬性之一(名稱、修改日期等),然後選擇More。

- 選取公司核取方塊並選取確定。

後續步驟

供應商將顯示在檔案總管視窗中。

來自伺服器與工作負載保護:

從 伺服器與工作負載保護 的 Actions 標籤中,找到並選擇軟體變更。

供應商將顯示在右側的「供應商」下方,並附上其他詳細資訊。

產品名稱

此屬性目前僅在 Windows 上支援,指定軟體產品名稱。

要查找產品名稱,請執行以下操作之一:

從檔案內容:

步驟

- 從包含該檔案的目錄中,右鍵點選該程序或檔案,然後選擇Properties。

- 從 詳細資訊 標籤中,查看「產品名稱」的值

後續步驟

從檔案總管:

步驟

- 從包含該檔案的目錄中,右鍵點選檔案總管頂部顯示的屬性之一(名稱、修改日期等),然後選擇More。

- 選取「產品名稱」核取方塊並選取確定。

後續步驟

產品名稱將顯示在「產品名稱」欄中。

來自伺服器與工作負載保護:

從 伺服器與工作負載保護 的 Actions 標籤中,找到並選擇軟體變更。

產品名稱將顯示在右側的「產品名稱」下方,並附有其他詳細資訊。

簽署者名稱

當在允許來源規則中使用時,這會指定創建軟體變更的來源進程的簽署者名稱。當在允許目標規則中使用時,它是簽署目標文件的憑證中的簽署者名稱。

此屬性目前僅支援 Windows,指定簽署軟體憑證的公司名稱。

要查找憑證簽發者名稱:

步驟

- 右鍵點選該程序或文件,然後選擇Properties。

- 在Digital Signatures標籤中,在Signature list表格中找到簽署者的名字。

後續步驟

簽署者名稱將顯示在Signer Name下。

發行者通用名稱

此屬性目前僅支援 Windows,指定簽署軟體憑證的發行者通用名稱 (CN)。

尋找發行者的通用名稱:

步驟

- 右鍵點選該程序或檔案,然後選擇Properties。

- 從 Digital Signatures 標籤中,選擇您在簽章列表中看到的第一個憑證。

- 選擇憑證並選擇詳細資訊。

- 選擇View Certificate。

- 前往詳細資訊標籤並選擇Issuer欄位。

後續步驟

如果包含在憑證中,發行者 CN 將顯示在Issuer下。

簽發者組織單位

此屬性目前僅支援 Windows,指定軟體憑證的發行者組織單位 (OU)。

尋找發行者組織單位:

步驟

- 右鍵點選該程序或文件,然後選擇Properties。

- 從 Digital Signatures 標籤中,選擇您在簽章列表中看到的第一個憑證。

- 選擇憑證並選擇詳細資訊。

- 選擇View Certificate。

- 前往詳細資訊標籤並選擇Issuer欄位。

後續步驟

如果憑證中包含,將顯示發行者 OU。

發行者組織

此屬性目前僅支援 Windows,指定軟體憑證的發行者組織 (O)。

尋找發行組織:

步驟

- 右鍵點選該程序或文件,然後選擇Properties。

- 從 Digital Signatures 標籤中,選擇您在簽章列表中看到的第一個憑證。

- 選擇憑證並選擇詳細資訊。

- 選擇View Certificate。

- 前往詳細資訊標籤並選擇Issuer欄位。

後續步驟

如果包含在憑證中,將顯示發行者 O。

簽發者所在地

此屬性目前僅支援 Windows,指定軟體憑證的發行者所在地 (L)。

要查找發行者所在地:

步驟

- 右鍵點選該程序或文件,然後選擇Properties。

- 從 Digital Signatures 標籤中,選擇您在簽章列表中看到的第一個憑證。

- 選擇憑證並選擇詳細資訊。

- 選擇View Certificate。

- 前往詳細資訊標籤並選擇Issuer欄位。

後續步驟

如果包含在憑證中,將顯示發行者 L。

簽發者州或省

此屬性目前僅支援 Windows,指定軟體憑證的發行者州或省 (S)。

查找簽發者的州或省:

步驟

- 右鍵點選該程序或文件,然後選擇Properties。

- 從 Digital Signatures 標籤中,選擇您在簽章列表中看到的第一個憑證。

- 選擇憑證並選擇詳細資訊。

- 選擇View Certificate。

- 前往詳細資訊標籤並選擇Issuer欄位。

後續步驟

如果包含在憑證中,將顯示發行者 S。

發行國家

此屬性(目前僅支援 Windows)指定軟體憑證的發行國家 (C)。

要查找發行國家:

步驟

- 右鍵點選該程序或文件,然後選擇Properties。

- 從 Digital Signatures 標籤中,選擇您在簽章列表中看到的第一個憑證。

- 選擇憑證並選擇詳細資訊。

- 選擇View Certificate。

- 前往詳細資訊標籤並選擇Issuer欄位。

後續步驟

如果包含在憑證中,將顯示發行者 C。

Application Control 事件聚合與分析

在伺服器上進行動態軟體更新可能會導致數千個漂移事件(處理行動 頁面)和安全事件(Application Control Events 頁面)。這對於使用 Application Control 來說是一個挑戰,因為事後很難知道該批准什麼。為了在使用 Deep Security Agent 版本

20.0.0.5761 或更高版本時緩解這種情況,您可以創建信任規則,僅允許您查看非典型的漂移和安全事件。這也允許您將伺服器鎖定,以防止任何未經授權的軟體執行。

漂移事件是根據進程名稱和目標路徑進行聚合的。安全事件是根據 SHA256 哈希值和目標路徑進行聚合的。例如,如果相同的進程在相同路徑下創建了 10,000 個漂移項目,則漂移將聚合為具有

processName 和 paths 屬性的一個信任規則。當請求代理程式的診斷時,彙總的漂移事件和安全事件將以信任規則格式存儲在 JSON 文件中,並包含在診斷中。然後,Trust Rule 編輯器可以使用該 JSON 文件為伺服器添加信任規則。

漂移事件

JSON 格式的漂移事件具有以下屬性:

{

"time":1615999592250,

"eventType":"ApplicationControl",

"uid":1063,

"gid":1064,

"operationType":"create",

"user":"ribapp",

"group":"ribapp",

"md5":"57579EF7681147B84774F69F44783A67",

"sha256":"90B0418DCB3B29440EE6F69FEE05BD54265CEE3BCFABDA8ED355E257FECC2939",

"processName":"/opt/IBM/WebSphere/AppServer/java/jre/bin/java",

"type":4,

"rdev":0,

"lastModificationTime":1615999090000,

"mode":33188,"size":3984617,

"sha1":"B226BDB9DB39AD38C4BEB6FE4F1C1C7151207848",

"nlink":1,

"procUser":"ribapp",

"isAuthorized":1,

"pid":10223,

"fileExtension":"jar",

"operationDate":1615999591534,

"procUid":1063,

"procGroup":"ribapp",

"path":"/opt/IBM/WebSphere/AppServer/profiles/devmiesAppSrv/installedApps/devdmrhx01-cell02/IESHSRIDEVM.ear/",

"fileName":"DC.jar",

"recordTime":1615999592215,

"fileSystemType":"ext4",

"procGid":1063,

"dev":64775,

"source":4,

"ino":3801778

}

-

processName是創建或更新目標檔案的進程名稱。在前面的例子中,它被設置為/opt/IBM/WebSphere/AppServer/java/jre/bin/java。 -

path是程序更新或創建可執行文件的 位置資訊。在前面的例子中,它被設置為/opt/IBM/WebSphere/AppServer/profiles/devmiesAppSrv/installedApps/devdmrhx01-cell02/IESHSRIDEVM.ear/。

漂移事件的信任規則

您可以建立信任規則以自動授權事件的漂移。可以通過將

trustType 設置為 1 來定義受信任的更新程序,並且您信任該過程在 paths 中列出的任何路徑中創建軟體:"trustrules": [{

"trustType":"1",

"processName":"/opt/IBM/WebSphere/AppServer/java/jre/bin/java",

"paths":"/opt/IBM/WebSphere/AppServer/profiles/devmiesAppSrv/installedApps/devdmrhx01-cell02/IESHSRIDEVM.ear/"

}]

處理漂移事件以建立信任規則可能是一對多的操作。例如,如果名為

/opt/IBM/WebSphere/AppServer/java/jre/bin/java 的進程在路徑 /opt/IBM/WebSphere/AppServer/profiles/devmiesAppSrv/installedApps/devdmrhx01-cell02/IESHSRIDEVM.ear/ 中創建了數千個 JAR 文件,則前述的信任規則將消除所有這些 JAR 文件的漂移,這使得信任規則在聚合漂移方面非常高效。信任規則由一組規則組成,每個規則對應一個唯一的進程。每個信任規則可以在其

paths 屬性中定義多個路徑。例如,如果一個名為 process1 的進程在三個不同的位置 path1、path2、path3 創建了漂移,一個信任規則可以捕捉 process1 在所有這些位置創建的所有漂移:"trustrules": [{

"trustType":"1",

"processName":"process1",

"paths":"path1;path2;path3"

}]

有一個名為

hitcount的附加屬性,其目的是處理命中計數。您可以使用此屬性來確定特定信任規則被命中的次數。還有一個擴展命中計數:每次進程更新具有特定擴展名的文件時,擴展名都會被跟蹤並遞增

"trustrules": [{

"trustType":"1",

"processName":"process1",

"paths":"path1;path2;path3",

"hitcount":12342,

".jar":1234,

".py":323,

".":456

}]

前述範例顯示一個已更新 JAR 檔案 1234 次、pi 檔案 323 次及無副檔名檔案 456 次的過程。

安全事件

JSON 格式的安全事件具有以下屬性:

{

"time":1492100772165,

"eventType":"ApplicationControl",

"sha1":"066A02D230F3B16439396B049DC912DB376B96CE",

"fileName":"svchost.exe",

"operationType":"detectOnly",

"blockReason":2,

"size":311544,

"sha256":"62EFB22F6853D73374761A0B8ED2CE40BF09AA401EC7D4AAAA0CE4D5C3380EEA",

"type":1,

"path":"C:\\Windows\\System32\\",

"pid":1832,

"operationDate":1492100772149,

"processName":"\\device\\harddiskvolume2\\windows\\system32\\cmd.exe",

"md5":"5F7B8544F7A20800069107FC93384F0E"

},

{

"time":1492100772165,

"eventType":"ApplicationControl",

"blockReason":2,

"sha256":"62EFB22F6853D73374761A0B8ED2CE40BF09AA401EC7D4AAAA0CE4D5C3380EEA",

"size":311544,

"processName":"\\device\\harddiskvolume2\\windows\\system32\\cmd.exe",

"sha1":"066A02D230F3B16439396B049DC912DB376B96CE",

"operationType":"detectOnly",

"pid":1832,

"md5":"5F7B8544F7A20800069107FC93384F0E",

"path":"C:\\Program Files\\Trend Micro\\Deep Security Agent\\",

"operationDate":149210077

}

在上述範例中,

sha256 設定為 62EFB22F6853D73374761A0B8ED2CE40BF09AA401EC7D4AAAA0CE4D5C3380EEA,path 設定為 C:\Windows\System32。安全事件的信任規則

您可以建立信任規則來自動授權安全事件的漂移。可以通過將此規則的

trustType 設置為 2 來定義受信任的目標,基於 SHA256 散列,在 paths 中列出的任何路徑中:"trustrules": [{

"trustType":"2",

"sha256":"62EFB22F6853D73374761A0B8ED2CE40BF09AA401EC7D4AAAA0CE4D5C3380EEA",

"paths":"C:\\Windows\\System32\\"

}]

處理安全事件以建立信任規則是一項複雜的操作。信任規則由一組規則組成,每個規則都有一個唯一的 SHA256。每個信任規則可以在其

paths 屬性中定義多個路徑。例如,如果一個文件以 sha256 內容雜湊 AAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDD 從不同的位置執行,path1、path2 和 path3,一個信任規則可以如下表示:"trustrules": [{

"trustType":"2",

"sha256":"AAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDD",

"paths":"path1;path2;path3"

}]

有一個名為

hitcount的附加屬性,其目的是計算 SHA256 的命中次數。您可以使用此屬性來確定特定信任規則被命中的次數。還有一個檔案名稱命中計數:具有不同名稱的檔案可以具有相同的 SHA256 內容雜湊值。您可以使用此屬性來計算具有特定名稱的檔案執行相同 SHA256 的次數。在以下範例中,SHA256

AAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDEEEEEEEE 已執行 12342 次,filename1 已使用 2342 次,filename2 已使用 10000 次。filename1 和 filename2 都具有相同的內容雜湊值。由於具有不同名稱的進程可以使用相同的 SHA256 內容哈希執行相同的目標,您也可以計算使用該進程名稱執行相同 SHA256 的次數。在以下示例中,SHA256

AAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDEEEEEEEE 已執行 12342 次,filename1 已使用 2342 次,filename2 已使用 10000 次。filename1 和 filename2 都具有相同的內容哈希。進程名稱 /opt/process1 被用來執行目標 12000 次,而 /opt/process2 被用來執行目標 342 次。"trustrules": [{

"trustType":"2",

"sha256":"AAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDEEEEEEEE",

"paths":"path1;path2;path3",

"hitcount":12342,

"filename1":2342,

"filename2":10000

"/opt/process1":12000,

"/opt/process2":342

}]

請注意,程序以完整路徑表示,而檔案名稱包含在相對於其中一個路徑的相對路徑中。

事件分析輸出

Application Control 事件分析輸出被導向到一個名為

ac_event_analysis.txt 的檔案。此檔案具有信任規則格式,並附加命中計數屬性和擴展命中計數屬性:"trustrules": [{

"trustType":"1",

"processName":"process1",

"paths":"path11;path12;path13",

"hitcount":12342,

".jar":12342

},

{

"trustType":"1",

"processName":"process2",

"paths":"path21;path22;path23",

"hitcount":23232,

".py":23232

},

{

"trustType":"1",

"processName":"process3",

"paths":"path31;path32;path33",

"hitcount":34332,

".exe":34322

},

{

"trustType":"1",

"processName":"process4",

"paths":"path41;path42;path43",

"hitcount":12312,

".":12312

}]

檔案位置如下:

-

在 Windows 上:

C:\ProgramData\Trend Micro\Deep Security Agent\diag\ac_event_analysis.txt -

在 Linux 上:

/var/opt/ds_agent/diag/ac_event_analysis.txt -

在診斷中:

agent/ac/ac_event_analysis.txt

在重新啟動時,分析會從此檔案載入,以便在代理重新啟動後保持狀態。當 Application Control 在被停用後重新啟動時,分析會被清除。要查看

ac_event_analysis.txt 檔案,可以使用 JQ 或 線上 JSON 格式化工具。調試信任規則

您可以按如下方式調試信任規則:

步驟

- 將新的信任規則應用於伺服器與工作負載保護。

- 停止 Deep Security Agent。

- 刪除

ac_event_analysis.txt檔案。 - 啟動 Deep Security Agent。

- 等待幾分鐘,看看

ac_event_analysis.txt檔案是否重新出現。-

如果該檔案不再出現,則表示信任規則正在運作並抑制事件生成。

-

如果該檔案仍然出現,請檢查

ac_event_analysis.txt檔案以獲取新事件資訊,並相應地新增信任規則。信任類型 1 規則是允許來源規則,用於自動批准漂移事件,而信任類型 2 規則是允許目標規則,以允許執行目標檔案。

-

- 要配置新的信任規則,請從步驟1開始重複此程序。

後續步驟

要查看信任規則被觸發的頻率,請在代理上執行

sendCommand,如下所示:- Linux:

/opt/ds_agent/sendCommand --get TrustRules - Windows:

\program files\trend micro\deep security agent\sendCommand --get TrustRules

查閱指標

漂移分析和事件分析已添加到 Application Control 指標中,其中命中次數最高的前十個進程包含在

drift_analysis 對象中,命中次數最高的前十個 SHA256 存儲在 event_analysis 對象中:"AC": {

"eventReportInQueue":"0",

"evtPreCreateProcessHandled":"17",

"acProcessHashCount":"0",

"acProcessBlockUnrecognized":"0",

"engFlushDbBufferError":"0",

"acFileProcessImgPath":"0",

"evtFilePostClose":"249",

"acFileErrorHash":"0",

"acFileAllowImportingRuleset":"0",

"evtFilePreCreateFromContainer":"0",

"evtFilePostChmodFromContainer":"0",

"engStopError":"0",

"evtFilePreCreateHandled":"0",

"ctrlInterpreterMatched":"0",

"importCount":"0",

"inventoryAdsVisited":"0",

"engGetInventory":"1",

"acFileAllow":"5",

"acFileAllowBuilding":"0",

"engSetConfigError":"0",

"ctrlMsiInstallationMatched":"0",

"ctrlDropProcessEvtReportQueueFull":"0",

"importFail":"0",

"eventReportDropped":"0",

"evtFilePostChmod":"3",

"acFileBlock":"0",

"acFileDrift":"3",

"engGetMetricsError":"0",

"ctrlDropFileEvtReportQueueFull":"0",

"inventoryFolderVisited":"0",

"engStartError":"0",

"evtFileCloudFileIgnore":"0",

"engSetConfig":"1",

"engFlushDbBuffer":"0",

"engPurgeDbError":"0",

"inventoryBytesInventoried":"433695822",

"evtPreCreateProcessWithCmdLine":"0",

"inventoryDriveVisited":"0",

"importSuccess":"0",

"engSetRuleset":"0",

"eventReportSent":"3",

"drift_analysis": [{

"trusttype":"1",

"processName":"/usr/bin/bash",

"paths":"/im1"

},

{

"trusttype":"1",

"processName":"/usr/bin/cp",

"hitcount":1,

"paths":"/im1"

}],

"event_analysis": [{

"trusttype":"2",

"sha256":"AAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDEEEEEEEE",

"hitcount":2,

"paths":"/im1"

},

{

"trusttype":"2",

"sha256":"EEEEEEEEEDDDDDDDDDCCCCCCCCBBBBBBBBAAAAAAAA",

"hitcount":1,

"paths":"/im1"

}]

}

查看簽署者資訊

當信任規則已啟動時,檔案簽署者資訊和程序簽署者資訊都會包含在信任規則中以進行漂移事件分析。對於安全事件分析,會包含檔案簽署者資訊。當信任實體規則集應用於主機時,信任規則已啟動(檔案簽署者資訊和程序簽署者資訊會顯示在

ac_event_analysis.txt檔案中)。Linux 的信任規則屬性限制

警告在 Linux 上添加目前不支援的信任規則將導致規則無法應用於任何軟體變更。

|

以下信任規則屬性適用於 Linux:not currently supported

- 簽署者名稱

- 產品名稱

- 發行者通用名稱

- 簽發者組織單位

- 發行者組織

- 簽發者所在地

- 簽發者州或省

- 發行國家

- 供應商

目前僅支援以下 Linux 信任規則屬性:

- 程序名稱

- 路徑

- SHA-256