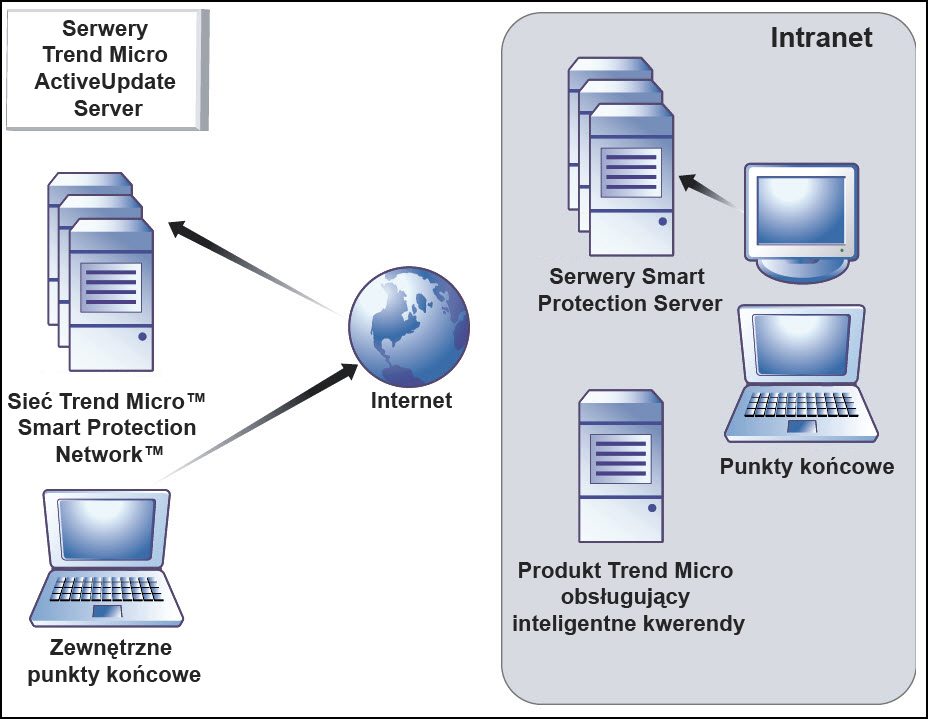

Punkty końcowe podłączone do sieci intranet korzystają z komputerów z programem Smart Protection Server do wykonywania zapytań. Natomiast punkty końcowe, które nie są w sieci intranet, mogą łączyć się z siecią Trend Micro Smart Protection Network do wykonywania kwerend.

Chociaż połączenie z siecią jest wymagane do korzystania z komputerów z programem Smart Protection Server, punkty końcowe bez dostępu do sieci mogą korzystać z technologii firmy Trend Micro. Pliki sygnatur Smart Scan Agent Pattern i technologia skanowania instalowana na punktach końcowych pozwalają chronić punkty końcowe bez połączenia z siecią.

Agenci zainstalowane na punktach końcowych najpierw wykonują skanowanie na punkcie końcowym. Jeśli agent nie może określić zagrożenia związanego z plikiem lub adresem URL, agenta sprawdza zagrożenie przez wysłanie kwerendy do serwera Smart Protection Server.

|

Lokalizacja |

Plik sygnatury i kwerenda zachowania |

|---|---|

|

Dostęp do intranetu |

|

|

Bez dostępu do sieci intranet |

|

Technologia filtrowania zaawansowanego pozwala agentowi „buforować” wyniki kwerendy. Poprawia to wydajność skanowania i eliminuje potrzebę wysyłania tego samego zapytania do komputerów z programem Smart Protection Server więcej niż raz.

Agent, który nie może lokalnie określić ryzyka związanego z plikiem i nie może nawiązać połączenia z żadnym komputerem z programem Smart Protection Server, po kilku próbach oznaczy plik do sprawdzenia i tymczasowo zezwoli na dostęp do pliku. Po przywróceniu połączenia z serwerem Smart Protection Server wszystkie pliki oznaczone flagami są ponownie skanowane. Po czym wykonywane są odpowiednie czynności na plikach, które zostaną określone jako zagrożenie sieci.

Zaleca się zainstalowanie programu Smart Protection Server na wielu komputerach, aby zapewnić ciągłość ochrony w razie utraty połączenia z serwerem Smart Protection Server.