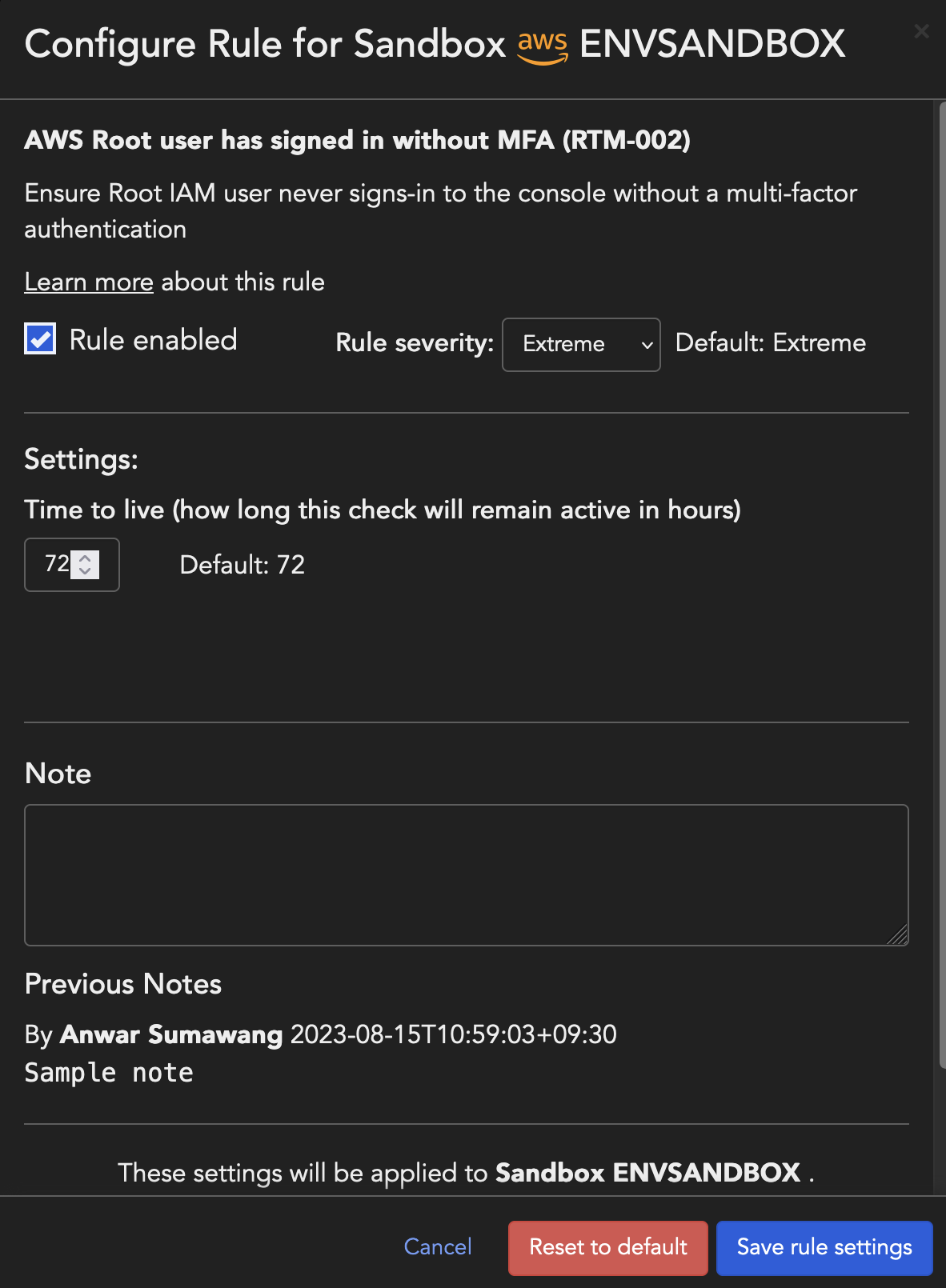

Cloud Risk Managementは、クラウドプロバイダ向けのルール設定を提供し、組織のニーズに合わせてその動作を調整できます。例えば、実行すべきでないルールがある場合や、重大度を調整する必要があるルールがあり、それらは設定が必要です。一方で、デフォルトで実行するのが良いルールもあり、それらは設定を必要としません。

アカウントにルールを設定すると、管理者権限またはフルアクセス権を持つ他のアカウントに同じルール設定をコピーできます。

設定

ルールを無効にする

[有効なルール]のチェックボックスをオフにすることで、必要に応じてルールを無効にできます。ルールを無効にすると、すべての違反が削除され、ルールが再度有効になるまでチェックは実行されません。

ルールの重要度の割り当て

すべてのルールには、初期設定のリスクレベルが関連付けられています。これは、 [ルールの重大度] ドロップダウンから次のいずれかのオプションを選択することで変更できます。

- 極端

- Very high

- 高

- 中

- 低

有効期間

例:

- ユーザがMFAなしでサインインします。ルールAWS IAMユーザがMFAなしでサインインしましたは、クラウドアカウントに関連付けられたリソースに対して実行され、RTPMでイベントを作成し、すべてのチェックレポートでチェックを行います

- このチェックは、ルールの有効期間 (TTL) 設定で指定された期間、すべてのチェックレポートに表示されます。

- TTLの有効期限が切れると、チェックは削除されます。次回、ユーザがMFAなしでアカウントにログインすると、新しい小切手が作成されます

- ただし、リアルタイム姿勢モニタリングダッシュボードには、すべてのイベント履歴が引き続き表示されます

注意TTLは、 Cloud Risk Managementの通知サービスが同じチェックに対して短期間に大量の通知を送信しないように設計されています。チェックの最初の通知が送信された後、すでに送信されたものと同一の次のチェックは、TTL期間中に破棄されます。期間が終了すると、小切手は再度通知を受けることができます。除外がアカウントのルール設定に保存されると、一致するリソースはすぐにチェックから除外されます。

|

ルールの除外設定

ルールの除外を設定することで、除外入力に一致するリソースをルールがバイパスするようにできます。

注意

|

例外は、次の2つの方法で設定できます。

- [タグ] - タグキー、タグ値、または形式の組み合わせのいずれか

tag_key::tag_value入力として指定できます - [リソースID] - クラウドプロバイダによって決定される一意のリソース識別子。正規表現を使用して例外を設定することもできます。

-

注意: リソースIDの形式はリソースタイプによって異なります。リソースIDを確認するには、List Checks APIを使用してください。[リソースIDの例]:

-

ほとんどのAWSリソースタイプでは、リソースIDがARNです。

-

AWS IAMまたはS3の場合、リソースIDはリソース名と一致します。

-

AWS EC2およびVPCの場合、リソースIDは通常、ランダムに生成されたIDと一致します。

sg-001234d891234abcd。 -

ほとんどのAzureリソースタイプでは、リソースIDはフルパスです。例:

/subscriptions/1234-1234-1234/resourceGroups/myResourceGroup/providers/microsoft.resource/resourceType/my-resource-name。

-

注意[ご注意ください]: Cloud Risk Management は除外を保存するとすぐに適用します。必要なリソースを除外するために コンプライアンス検索 を実行する必要はありません。

|

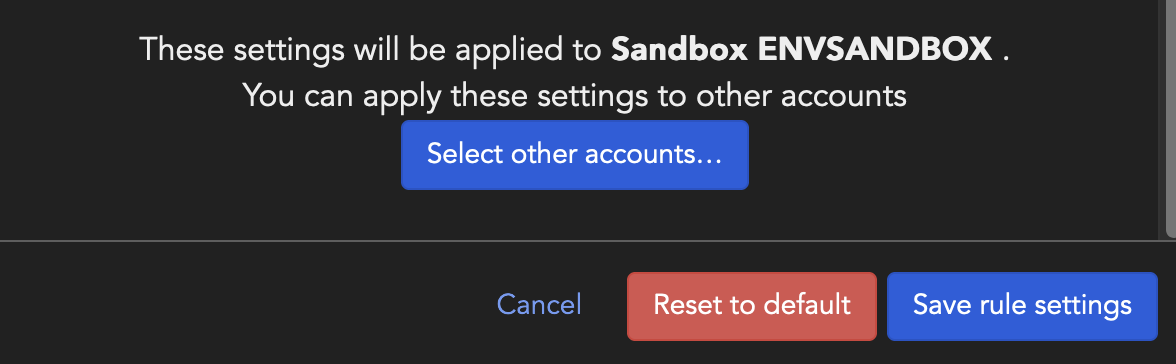

複数のアカウントにルールの変更を適用する

ルール設定を変更して、組織内の他のアカウントまたはすべてのアカウントに同じ設定を適用できます。

- ルール構成の変更は、ルールの無効化、ルールの重大度の割り当て、またはルールの例外の設定のいずれかまたはすべてで行います

- [他のアカウントを選択]をクリックします。

- ルールの変更を適用するアカウントをリストから選択し、 [アカウントの選択]

注意

|