手順

- Conformityをまだお持ちでない場合は、無料体験版に登録してください。

- サインアップフォームに移動します。

- 必要な情報をすべて入力し、reCAPTCHAに入力します。

- 利用規約、プライバシー通知、およびデータ収集通知に同意します。

- [サインアップ]をクリックします。

- ビジネス用メールアカウントに送信された確認メールの [メールを確認] リンクをクリックします。

- ログインして Trend Cloud One 本体をアクティベートしてください。新しい本体がプロビジョニングされるまでしばらくお待ちください。

- アカウントの [アカウントのエイリアス] を指定します。エイリアスは後からコンソールを使用して変更できます。

- Trend Cloud One がすべてのデータを保存する [地域] を指定します。

- [続行] をクリックします。

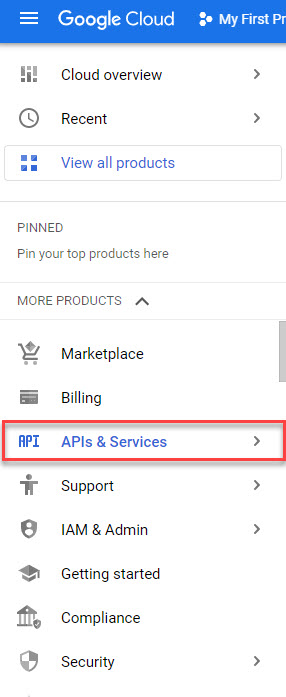

- Google Cloudにアクセスし、 Conformityに必要なすべてのAPIが有効になっていることを確認します。

- Google Cloudにログインします。

- 左側のメニューで、をクリックします。

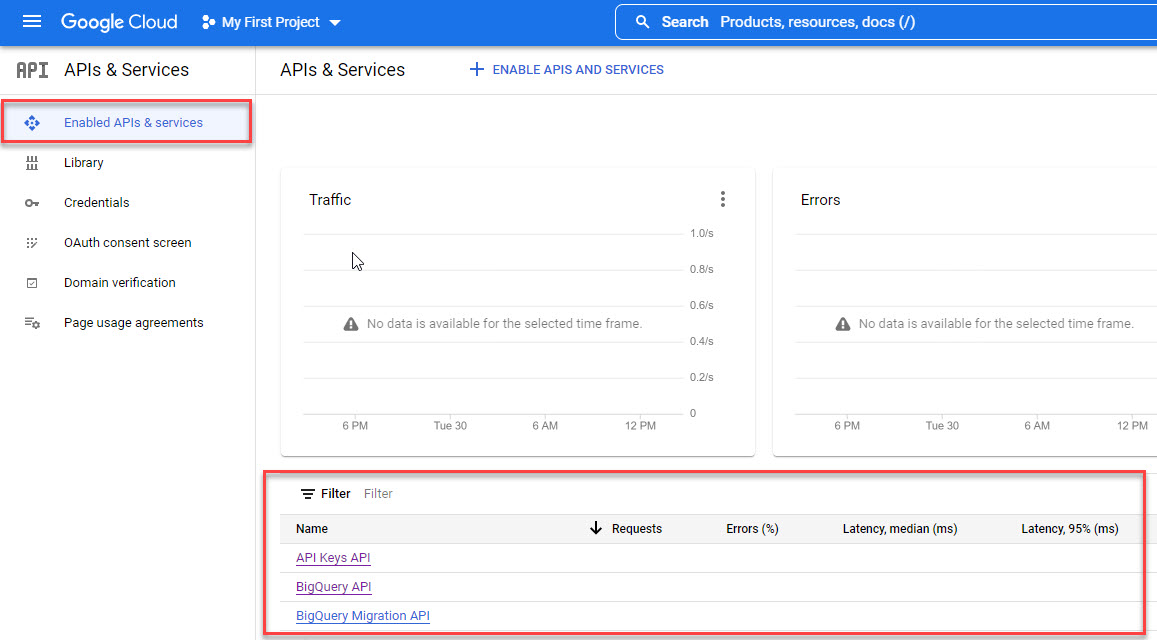

- 次のすべてのAPIが [有効なAPIとサービス] テーブルに表示されることを確認します。

-

API KeysAPI

-

BigQuery API

-

Cloud Dataproc API

-

Cloud DNS API

-

Compute Engine API

-

Cloud Key Management Service (KMS) API

-

Cloud Logging API

-

Cloud Pub/Sub API

-

Cloud Resource Manager API

-

Cloud SQL管理API

-

Cloud Storage API

-

Identity and Access Management (IAM) API

-

Kubernetes Engine API

-

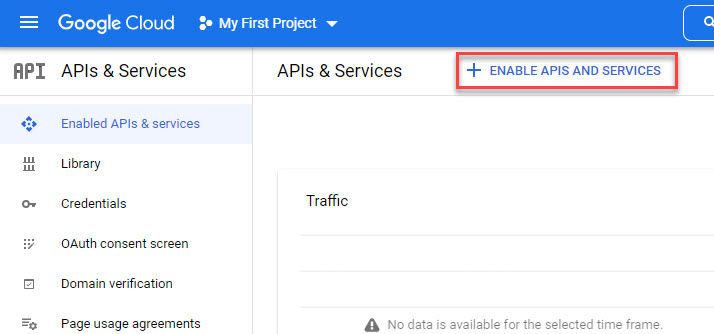

- 次の手順を繰り返して、見つからないすべてのAPIを有効にします。

-

[ENABLE APIS AND SERVICES]をクリックします。

-

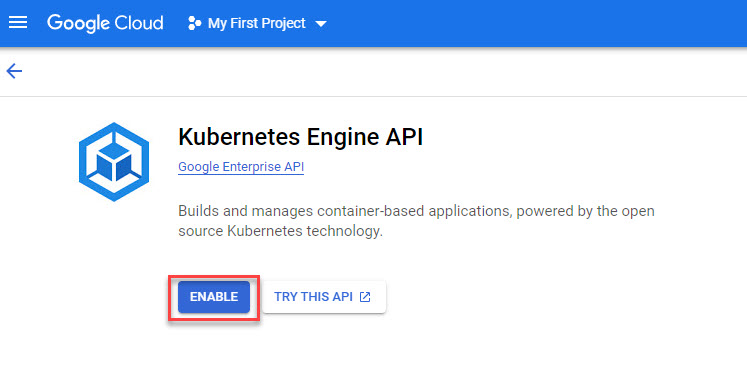

API名を検索し、正しい結果をクリックします。

-

[有効にする] をクリックします。

-

- Conformityサービスアカウントで使用するGCPの役割を作成します。

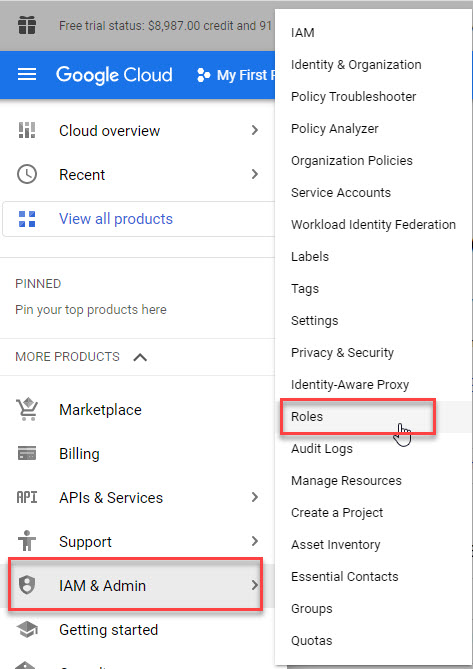

- 左側のメニューで、に移動します。

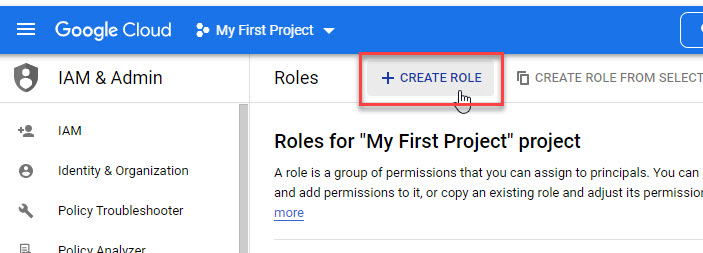

- [CREATE ROLE]をクリックします。

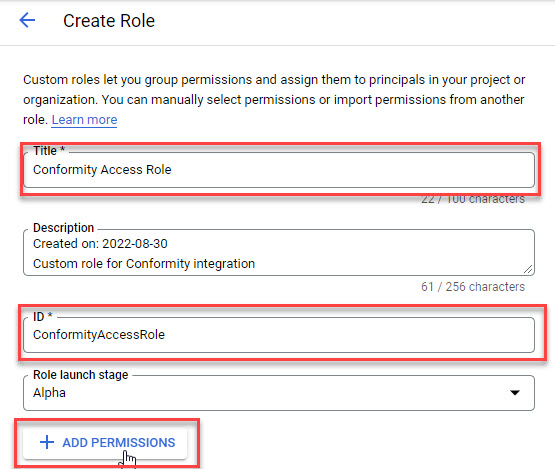

- 新しい役割の [タイトル] と [ID] を指定します。

- (オプション) 説明を入力します。

- デフォルトの[Role launch stage: Alpha]を変更しないでください。

- ADD PERMISSIONS をクリックします。

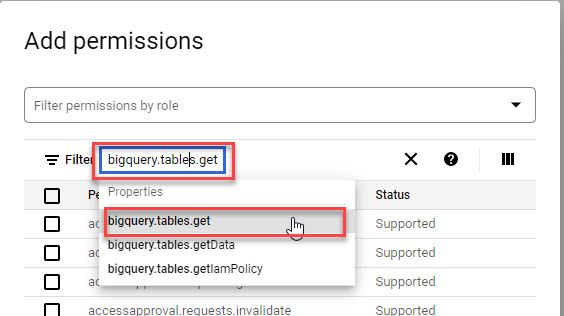

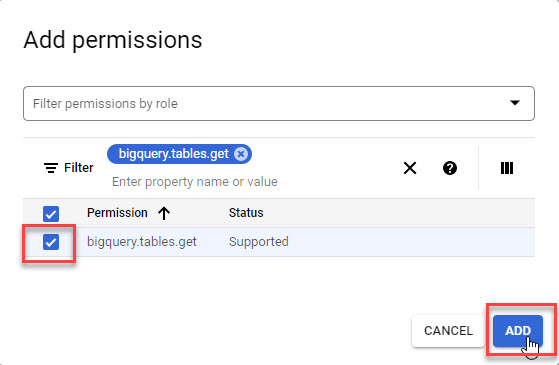

- [フィルタ]の横に、権限の名前を入力します。

この役割には次の34の権限が必要です:

この役割には次の34の権限が必要です:-

apikeys.keys.list

-

bigquery.datasets.get

-

bigquery.tables.get

-

cloudkms.cryptoKeys.getIamPolicy

-

cloudkms.cryptoKeys.list

-

cloudkms.keyRings.list

-

cloudkms.locations.list

-

cloudSql.instances.list

-

compute.backendServices.list

-

compute.firewalls.list

-

compute.globalForwardingRules.list

-

compute.images.getIamPolicy

-

compute.images.list

-

compute.instances.list

-

compute.networks.list

-

compute.projects.get

-

compute.sslPolicies.list

-

compute.subnetworks.list

-

compute.targetHttpsProxies.list

-

compute.targetSslProxies.list

-

compute.urlMaps.list

-

container.clusters.list

-

dataproc.clusters.list

-

dns.managedZones.list

-

dns.policies.list

-

iam.serviceAccounts.get

-

logging.logMetrics.list

-

logging.sinks.list

-

monitoring.alertPolicies.list

-

pubsub.topics.list

-

resourcemanager.projects.get

-

resourcemanager.projects.getIamPolicy

-

storage.buckets.getIamPolicy

-

storage.buckets.list

-

- リストから権限を選択し、 [追加]をクリックします。

- すべての権限について繰り返します。

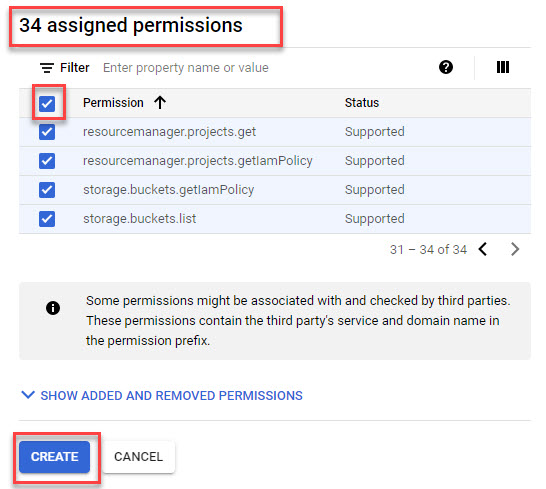

- すべての必要な権限を追加した後、リストの上部にあるチェックボックスをクリックして、すべての34の権限が割り当てられるまで各ページに対して操作を繰り返してください。

- [作成] をクリックします。

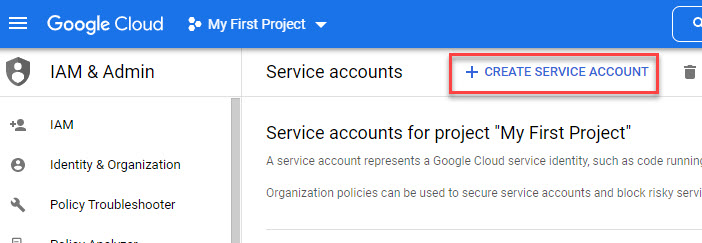

- 左側のメニューで、に移動します。

- Conformityの統合に使用するサービスアカウントをGCPに作成します。

- Google Cloudで、 Conformityで保護するプロジェクトを選択します。

- 左側のメニューで、 。

- CREATE SERVICE ACCOUNT をクリックします。

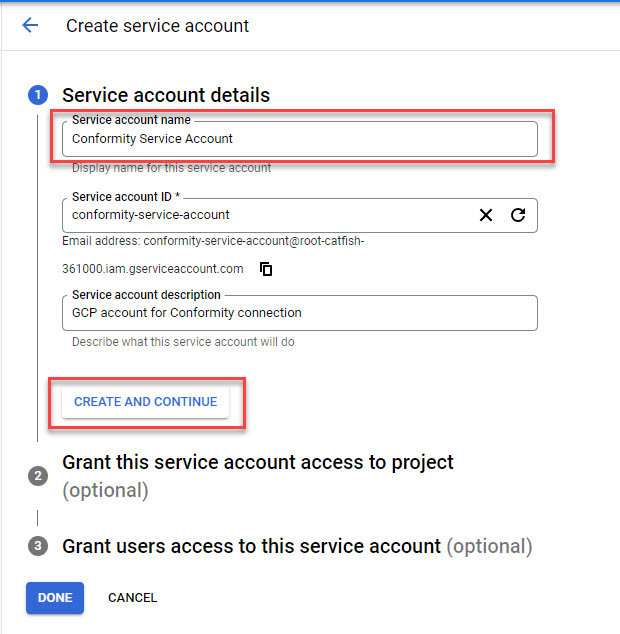

- [Service account name]と[説明]を指定し、[CREATE AND CONTINUE]をクリックします。

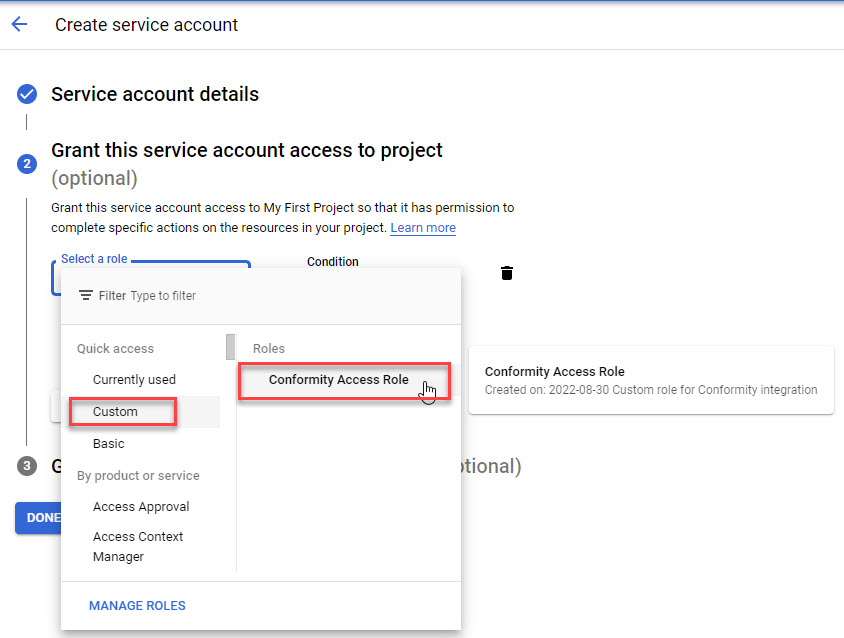

- 手順3で作成した顧客ロールを選択するには、[役割を選択]をクリックしてロールを見つけてください。

- CONTINUE をクリックします。

- [完了] をクリックします。

注意

このサービスアカウントへのアクセス権をユーザに付与する必要はありません。 - サービスアカウントで使用するキーを作成します。

-

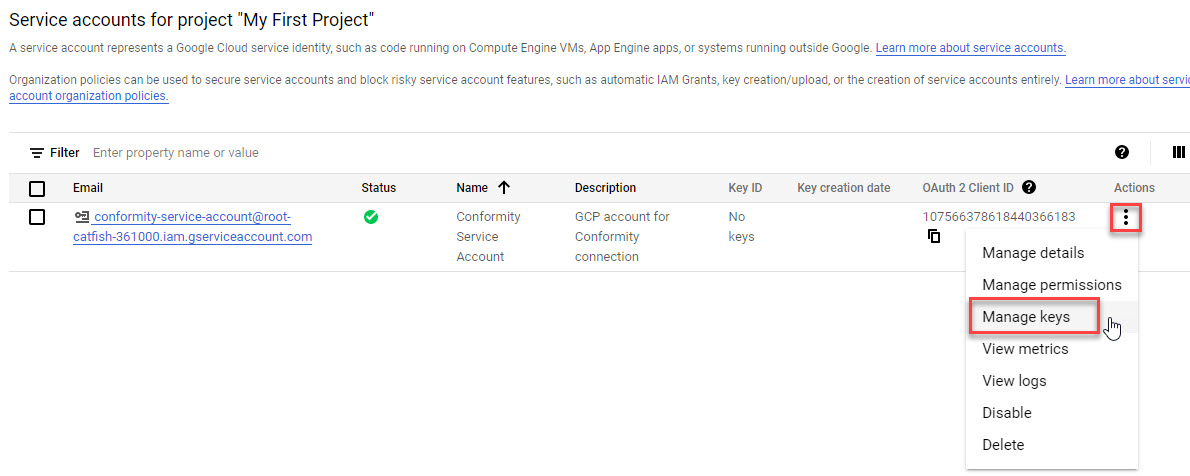

作成したサービスアカウントの[詳細設定]列で、ボタンをクリックして[Manage keys]を選択します。

-

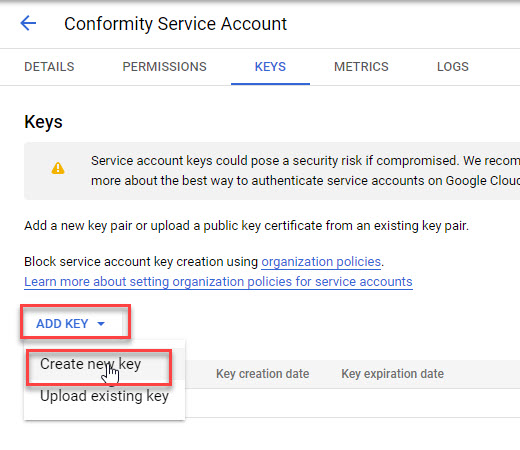

[キーの追加] および [新しいキーの作成]をクリックします。

-

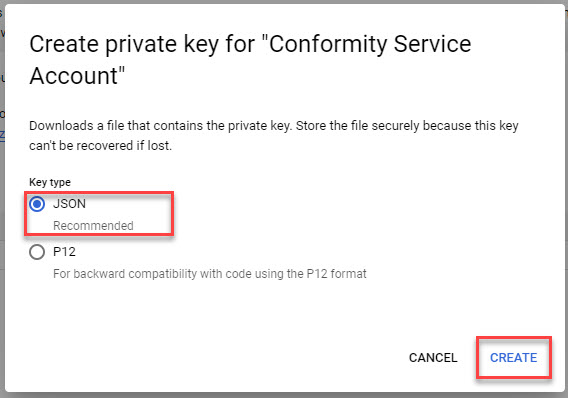

鍵の種類は初期設定の [JSON] のままにして、 [作成]をクリックします。

-

生成されたJSONファイルを、 Conformityコンソールで使用できるように安全な場所に保存します。

-

重要

Conformityで保護するすべてのプロジェクトにサービスアカウントを追加します。 - ConformityでGoogle Cloudプロジェクトを作成してください。

- Trend Cloud Oneにログインします。

- Conformity をクリックします。

- [Google Cloud Project]をクリックし、[次へ]をクリックします。

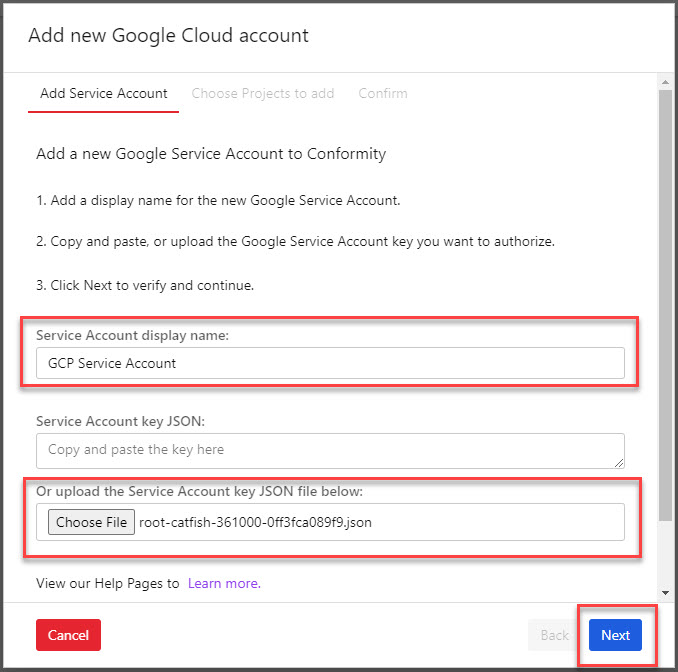

- Conformityコンソールで使用するサービスアカウントの表示名を指定します。

注意

表示名は、GCPのサービスアカウントの名前と一致している必要はありません。 - 手順4で生成したGoogle Cloudサービスアカウントキーを含むJSONファイルをアップロードし、 [次へ]をクリックします。

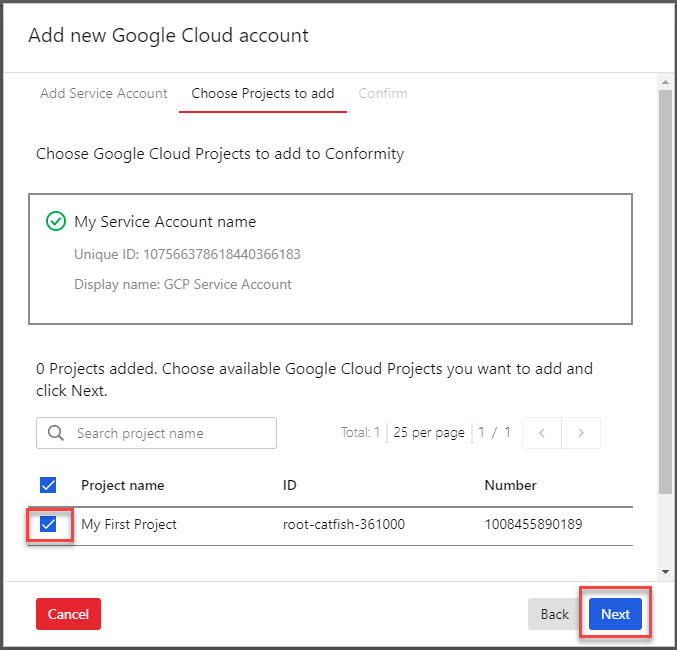

- 保護したいすべてのGoogle Cloudプロジェクトを選択し、[次へ]をクリックしてください。

注意

Google Cloudコンソールでサービスアカウントを割り当てたGoogle Cloudプロジェクトのみ表示できます。

- 設定を確認し、 [完了]をクリックします。

- APIキーを使用して、 Conformityを Cyber Risk Exposure Management に接続します。

- Trend Cloud One コンソールのホーム画面に移動し、 [ユーザ管理]をクリックします。

- 左側のメニューで、 [API Keys]をクリックします。

- [New] をクリックします。

- [API Key Alias]を指定します。

- [役割]で、 [読み取り専用]を選択します。

- [Next] をクリックします。

- APIキーをすぐにコピーします。

重要

ダイアログを閉じると、APIキーに再度アクセスすることはできません。 APIキーをコピーして安全な場所に保存します。 - Trend Vision Oneコンソールで、Trend Cloud One - Conformityデータソースパネルを開きます。

- ConformityのAPIキーを [APIキー] フィールドに貼り付けます。

- 設定されたTrend Vision One地域に基づいて、Conformityデータが別のデータセンターに転送される可能性があることを認識してください。

- [保存] をクリックします。