以下の手順に従って、All-in-one Stack をAzure サブスクリプションにデプロイします。

手順

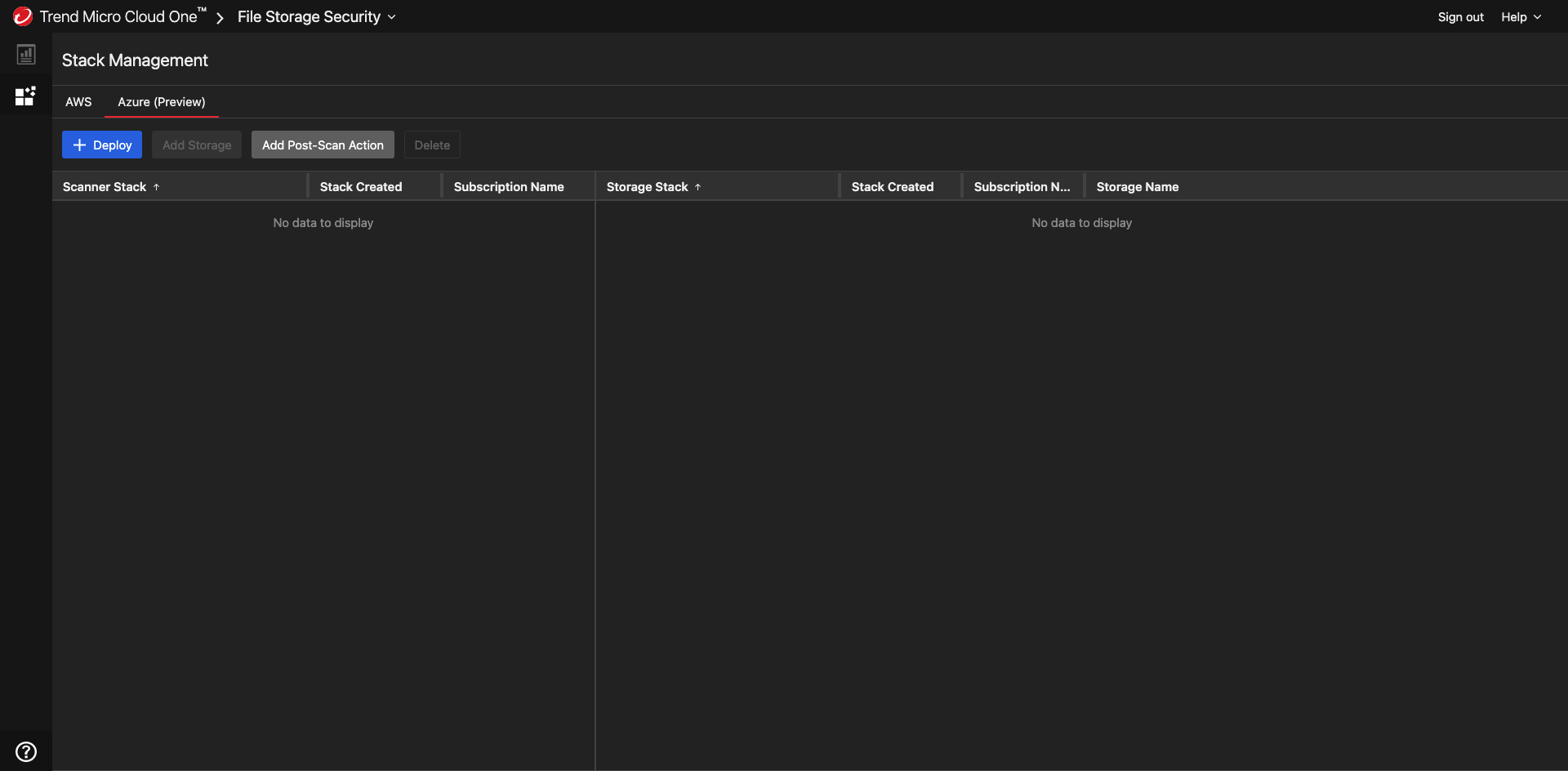

- File Storage Security コンソールで、[ Stack Management ]ページを選択し、[ [Azure] ]タブを選択してから、[ [Deploy] ]を選択します。

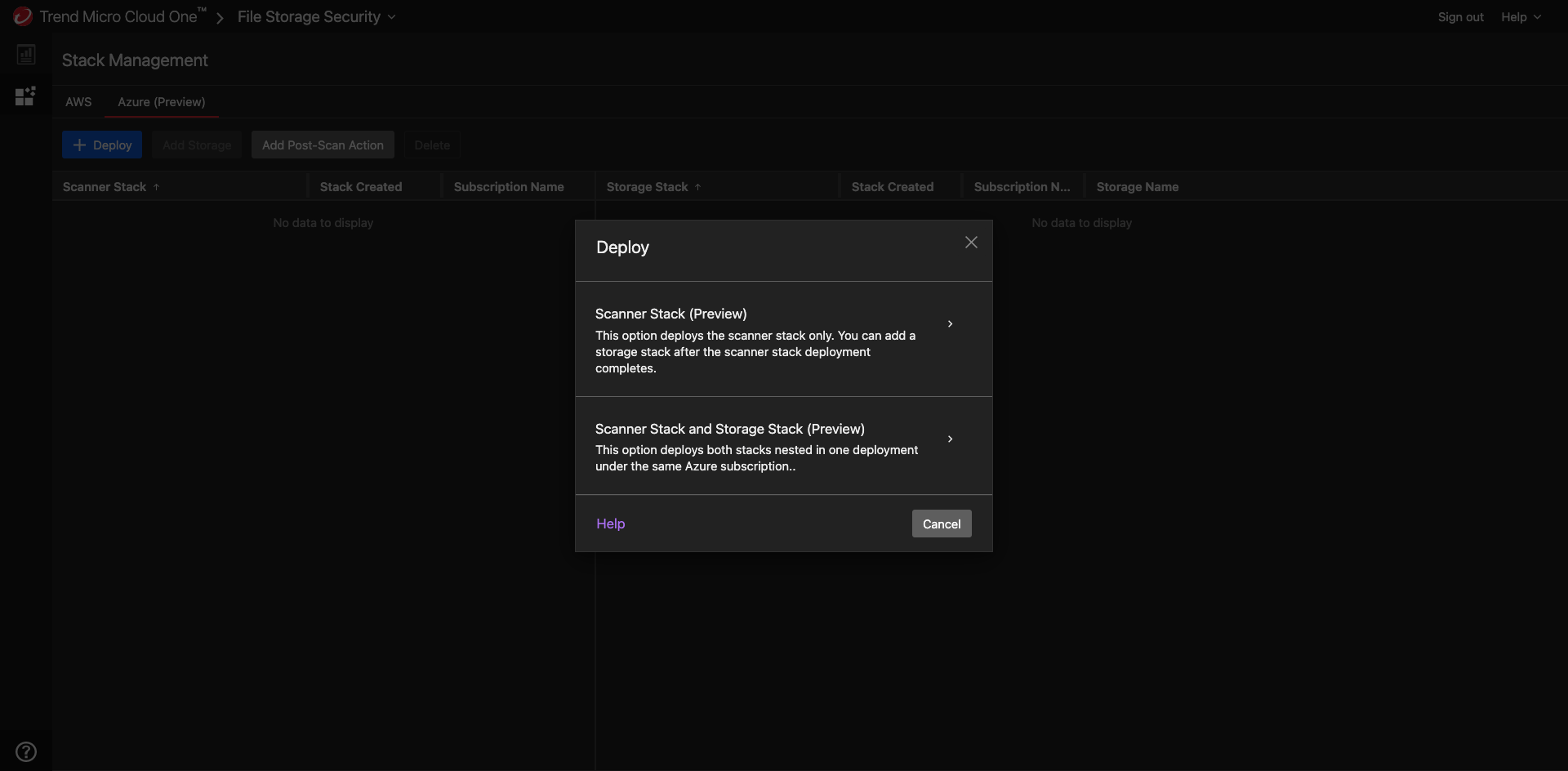

- オールインワンスタックをデプロイするには、[Scanner Stack and Storage Stack]を選択します。

注意

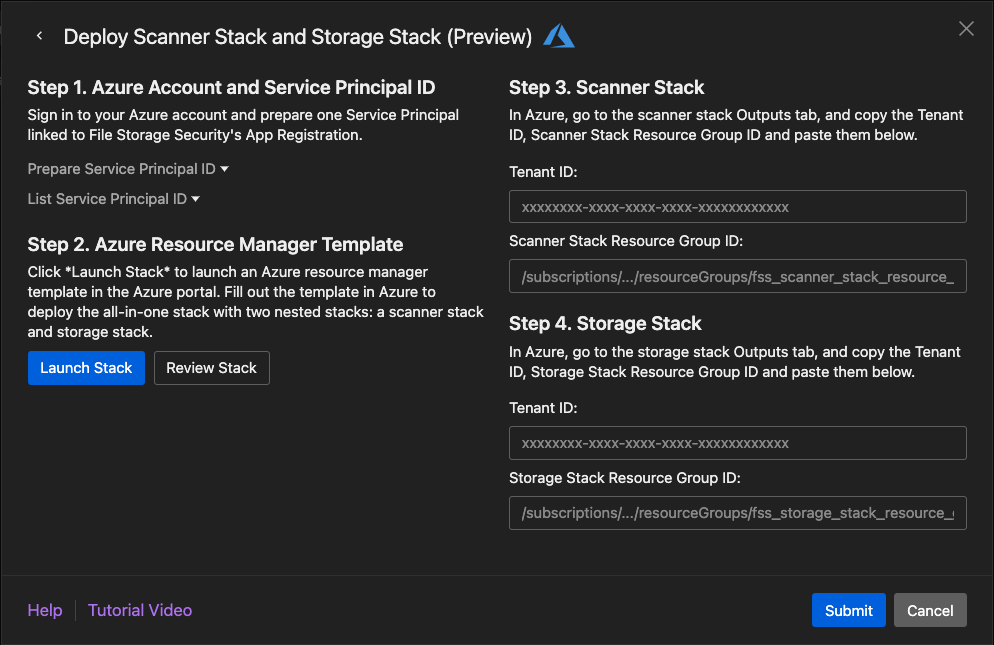

Scanner Stackを追加するオプションもあります。 - [Deploy Scanner Stack and Storage Stack] ダイアログボックスで:

-

[Step 1]の場合は、Azureポータルで Microsoft Entra ID にサインインしていることを確認してください。 [List Service Principal ID] Azure CLI コマンドを実行して、サービス プリンシパル ID を取得します。サービスプリンシパルが存在しない場合は、 [Prepare Service Principal ID] Azure CLI コマンドを実行して、サービス プリンシパルを作成します。 Azure にスタックをデプロイするには、File Storage Security のアプリ登録にリンクされているサービスプリンシパルを使用する必要があります。サービスプリンシパルの作成の詳細については、Azure サービス プリンシパルの準備を参照してください

-

(オプション) [Step 2]の場合、起動する前に [Review Stack] を選択して、 All-in-one Stack テンプレートの内容を表示します。

-

[Launch Stack]を選択してください。

Azure [Custom deployment]ページにリダイレクトされます。

-

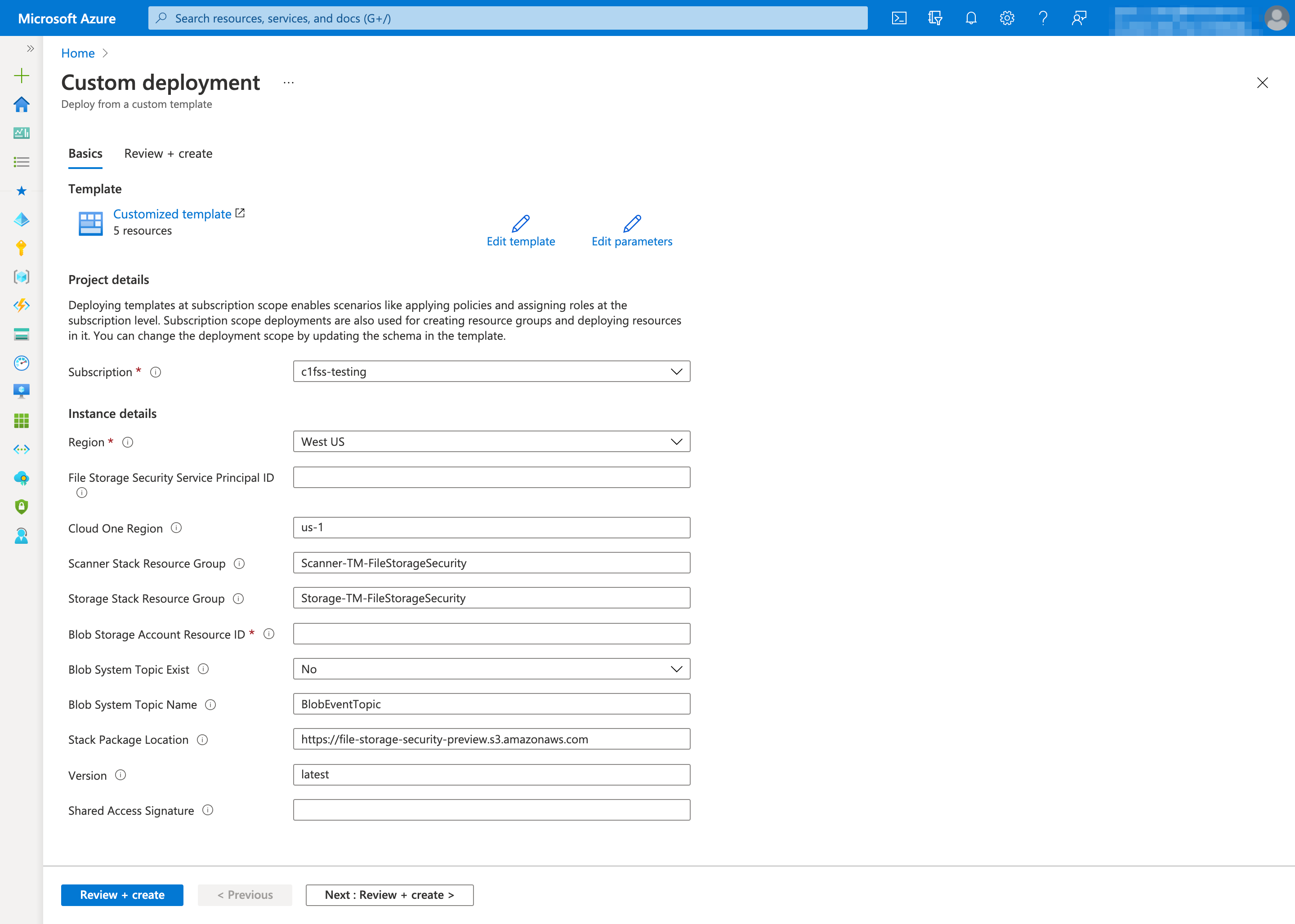

- 次のように[Custom deployment]ページに記入してください:

-

[サブスクリプション]: スタックをデプロイするための サブスクリプション を指定します。

-

[Region]: All-in-one StackをデプロイするAzureリージョンを選択します。リージョンはFile Storage Securityでサポートされている必要があります。詳細については、サポートされているリージョンはどれですか?を参照してください

-

[File Storage Security Service Principal ID]: ステップ1で取得したサービスプリンシパルIDを指定します。All-in-one Stackを管理するためのこのサービスプリンシパル権限を付与します。より具体的には、このサービスプリンシパルには次の権限があります。

- Storage StackおよびScanner Stackの機能ログを取得します。

- スタック内の関数とライセンスを更新します。

- 組織のデータの一部を File Storage Security バックエンドサービスに送信します。当社が収集するデータの詳細については、データ収集の開示を参照してください。

-

Cloud One Region: ScannerおよびStorage StackがFile Storage Securityコンソール、イベント管理サービス、テレメトリーサービスなどのCloud Oneサービスに接続するリージョンを指定します。詳細については、サポートされているCloud Oneリージョンを参照してください。

-

[Scanner Stack Resource Group]: Scanner Stackの名前を指定します。 例:

Scanner-TM-FileStorageSecurity。 -

[Storage Stack Resource Group]: Storage Stackの名前を指定します。 例:

Storage-TM-FileStorageSecurity。 -

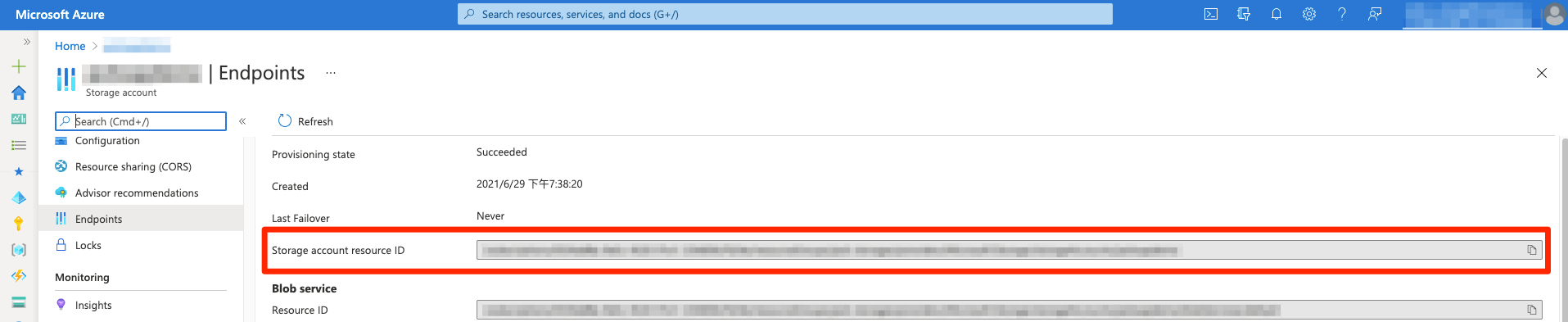

[Blob Storage Account Resource ID]: 保護対象のストレージアカウントのResource idを指定します。指定できるストレージアカウントは1つだけです。サポートされているストレージアカウントの種類については、サポートされているサービスは何ですか?を参照してください。例:

/subscriptions/1234abcd-3c6d-4347-9019-123456789012/resourceGroups/storage-resource-group/providers/Microsoft.Storage/storageAccounts/protectingstorageaccount。ストレージアカウントのリソースIDは、ストレージアカウントのページの[Endpoints]タブにあります。

-

[Blob System Topic Exist]: 保護ストレージアカウントのシステムトピックが既に作成されている場合は、[Yes] を選択します。[No] を選択して、新しいシステムトピックを展開します。

-

[Blob System Topic Name]: 既存のシステムトピック名または作成するシステムトピックの名前。

-

[Update Scan Result To Blob Metadata]: [Yes] を選択して、スキャン結果でBLOBメタデータとインデックスタグを更新します。 [No] を選択して、BLOBインデックスタグのみをアップデートします。インデックスタグをサポートしていないプレミアムブロックBLOBストレージアカウントを使用している場合は、 [Yes] を選択して、BLOBメタデータの検索結果を確認することをお勧めします。

-

[Report Object Key]: [Yes] を選択して、検索されたオブジェクトのオブジェクトキーを File Storage Security バックエンドサービスに報告します。File Storage Security は、イベントAPIの応答に不正なオブジェクトのオブジェクトキーを表示できます。

-

[Stack Package Location]: このフィールドは現状のままにしてください。これは File Storage Securityによる内部使用用です。

-

[バージョン]: このフィールドは現状のままにしてください。バージョン管理用です。

-

[Shared Access Signature]: このフィールドはそのままにしておきます。これは、Azureストレージアカウントにある場合にスタックパッケージの場所にアクセスするためのものです。

-

[Review + create]を選択してください。

-

情報が正しいことを確認し、[Create]を選択します。

-

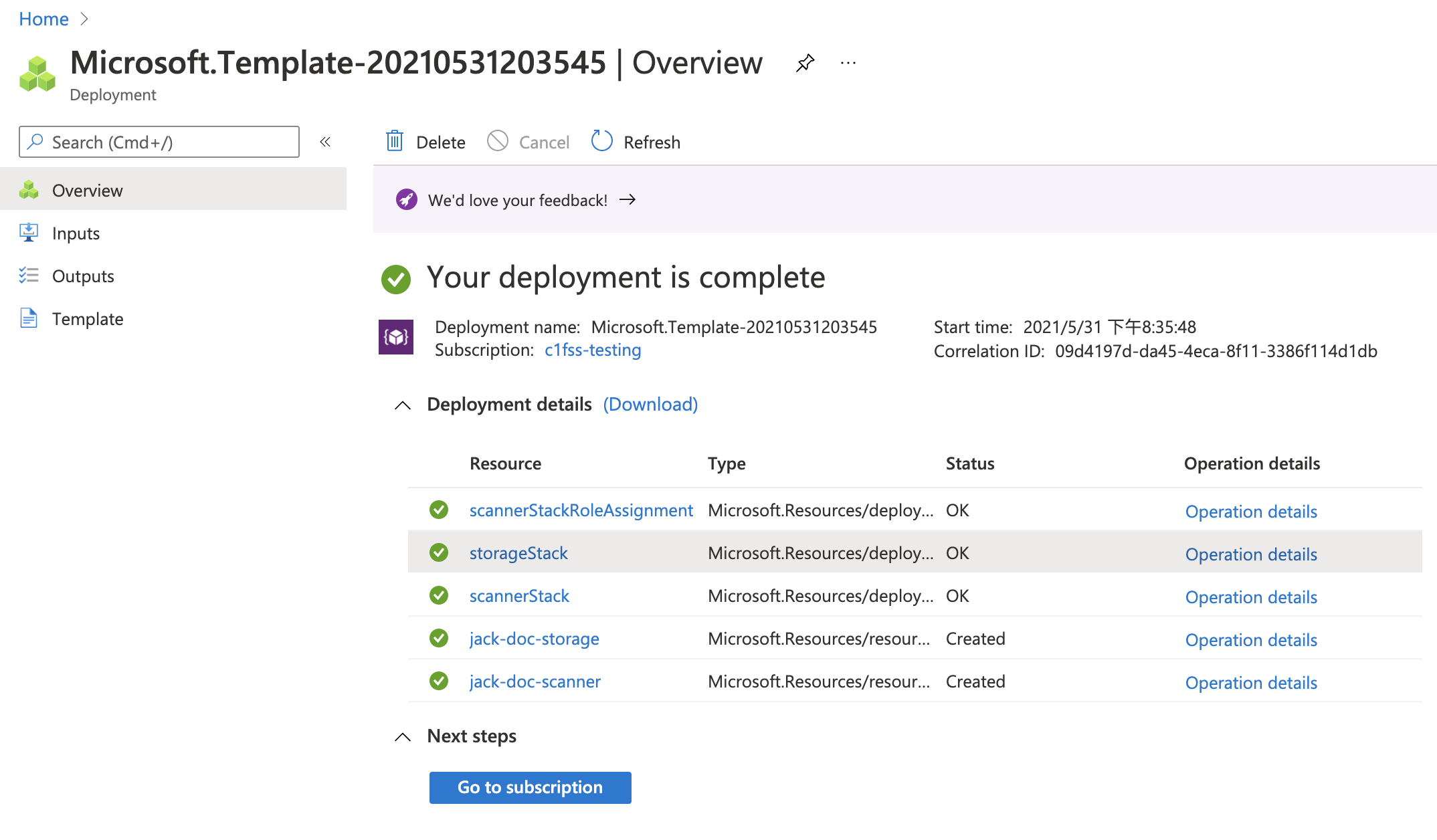

- スタックがインストールされるまでお待ちください。これには数分かかります。 File Storage Security スタックの3つの [Your deployment is complete] メッセージが表示されたときに、すべてがインストールされていることがわかります。

これで、All-in-one Stackがインストールされました。次のセクションに進んで、Azureスタックを設定します。

これで、All-in-one Stackがインストールされました。次のセクションに進んで、Azureスタックを設定します。