- AdminとしてOktaにサインインし、[Admin]ボタンをクリックしてください。

- アプリケーションを追加をクリックし、[Create New App.]を選択してください

- [SAML 2.0]オプションを選択してください。

- [Conformity']を[App name]フィールドに入力してください。

- 次へをクリックして、次の情報を入力してください:

- [Single sign-on URL:] https://www.cloudconformity.com/v1/proxy/sso/saml/consume

- [Requestable SSO URLs:] https://www.cloudconformity.com/v1/proxy/sso/saml/consume

- [Name ID format:] メールアドレス

- [Application username:]メール

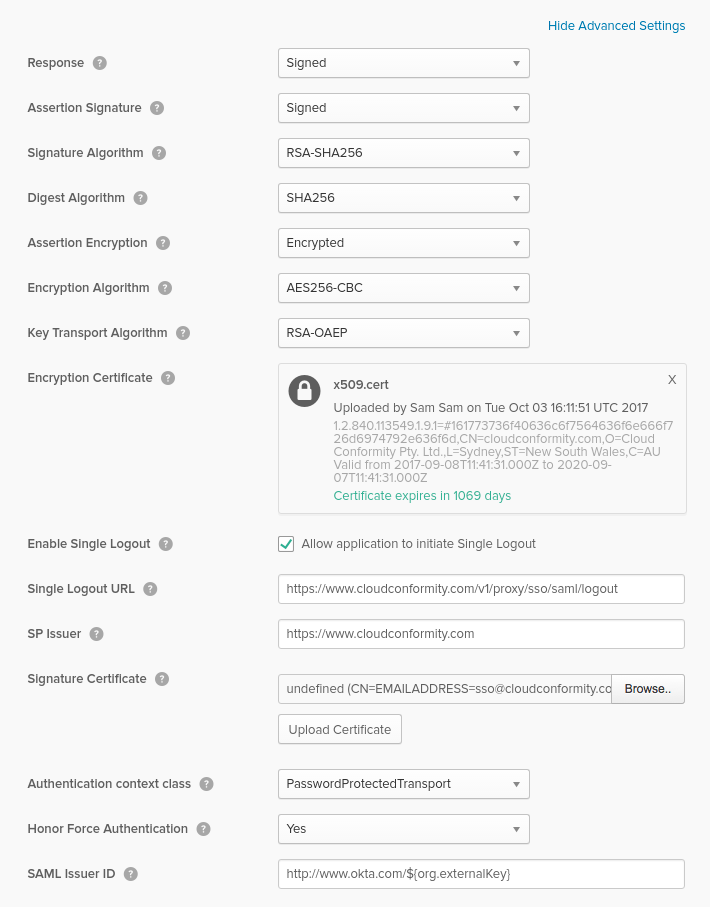

- [show advanced settings]をクリックして、次を入力します: 属性ステートメント (オプション)

- IdP開始のサインオンを有効にするには、[Default RelayState]をREGION_OF_SERVICE:YOUR_DOMAIN.com (例: us-west-2:example.com) に設定します

- [SAML の構成] タブの詳細設定で、この X.509 証明書を Encryption Certificate フィールドと Signature Certificate フィールドの両方にアップロードします。

- ロールマッピングを構成する

-

Oktaを通じて来るUsersは、Conformityでサポートされている4つの役割のいずれかを取ることができます。

- [Admin:]このRoleは組織の管理者であり、Conformity内のすべてにFull Accessを持っています。

- [Power user:]このRoleはAll AccountsへのFull Accessを持ちますが、組織レベルのアクセスはありません。例えば、ユーザの管理やアカウントの追加はできません。

- [Read-only:] Power userに似ていますが、All AccountsへのアクセスはRead-onlyのみです。

- [Custom:] カスタムユーザはデフォルトでNo Accessであり、初回サインオン後に組織管理者によって詳細な権限が付与されます。

-

OktaグループからConformityロールへのマッピングを設定するには:

- [CC_ADMIN]という名前のGroupを追加する (または任意のGroupを使用する)

- Conformityに管理者アクセスを持たせたいユーザを[CC_ADMIN]グループに割り当てます

- 必要に応じて、このプロセスをPower user、Read-only、およびカスタムロールに対して繰り返してください。

-

Conformityアプリケーションで、[Group Attribute Statement]を追加します:名前: [role]フィルター: 正規表現 [.CC.]

Conformity管理者のための別のグループ名がある場合は、フィルタの正規表現がグループ名に一致することを確認してください。

-

- フィードバックのステップで、[I'm an Okta customer adding an internal app and It's required to contact vendor to enable SAML]を確認してからセットアップを完了してください。

- アプリケーションで作成した[Sign On tab]で、[Identity Provider Metadata]をクリックしてIdPメタデータXMLファイルをダウンロードしてください。セットアップを完了するために必要です。

アイデンティティプロバイダのメタデータを提供すると、当社のチームメンバーがそれを信頼できるアイデンティティプロバイダとしてConformityにインポートし、統合の検証を開始できます。

注意

追加のサポートが必要な場合は、サポートにお問い合わせください。

ビュー: