| 場所 | Main Dashboard>アカウントを追加を選択 |

[User Access]

|

ユーザRole

|

アクセス可能

|

|

|

|

|

|

|

|

|

|

Conformity GCPへのアクセスを設定する

Conformity GCPへのアクセスを有効にするには、GCP Service Accountが必要です。GCP Service Accountは、サブスクリプションリソースに対してルールチェックを実行するために必要なRead-only権限を提供し、Conformity

Organizationに追加されます。

[What is a Service Account?] サービスアカウントは、個々のエンドユーザではなく、アプリケーションに関連付けられた特別な種類のGoogleアカウントです。ConformityはサービスアカウントのIDを使用してGoogle

APIを呼び出すため、ユーザが直接関与することはありません。

GCP Service Accountを設定するには、GCPコンソールにアクセスし、次の手順を完了してください。

前提条件: Google APIを有効にする

Conformity用のGCP Service Accountを作成する前に、既存のGCPアカウント内の各プロジェクトでGoogle APIを有効にする必要があります。

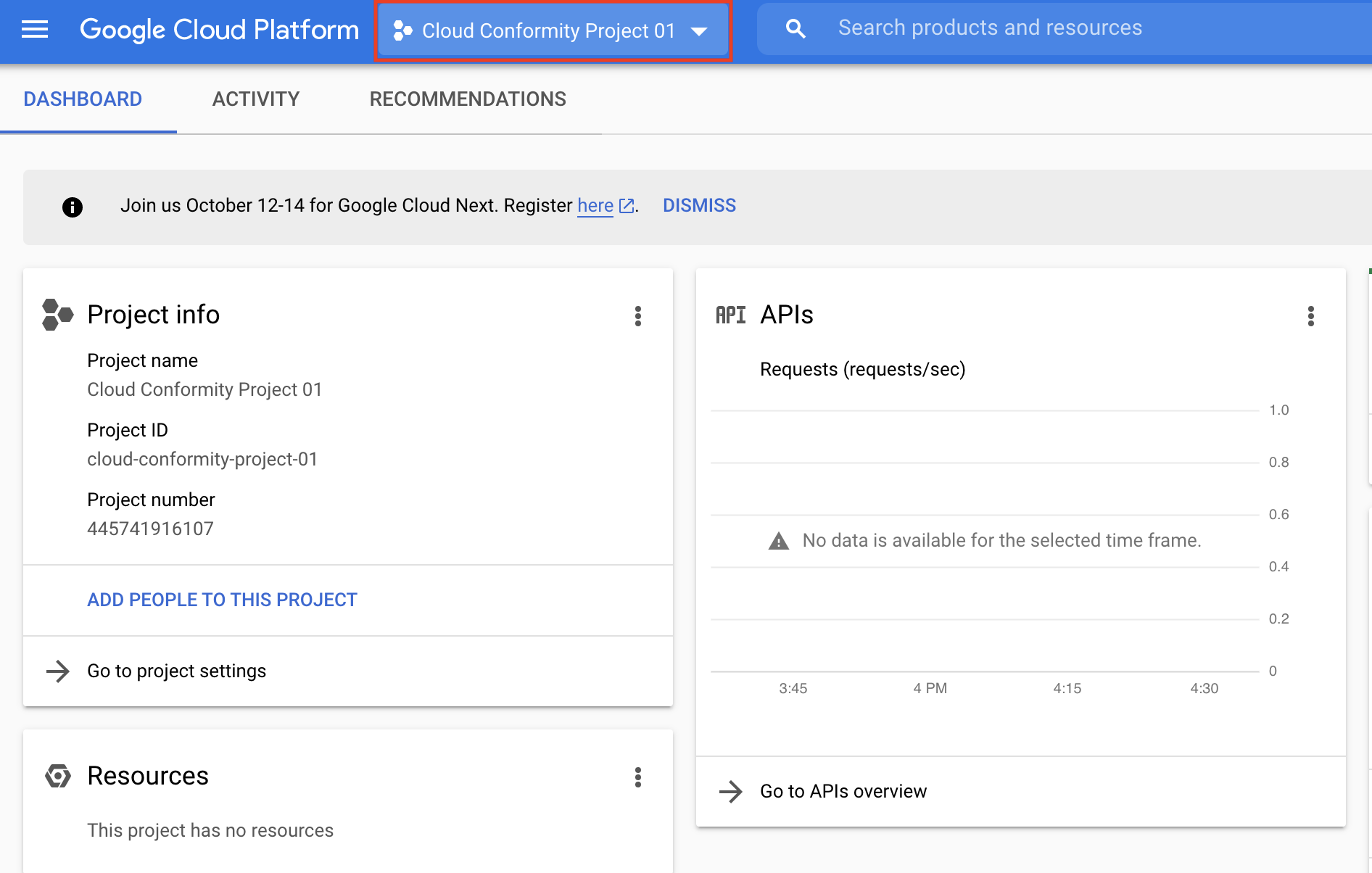

- 既存のGCPアカウントにログインします。このアカウントが、Conformityで保護したいすべてのGCPプロジェクトにアクセスできることを確認してください。

- Conformityに追加したいプロジェクトを選択してください。複数のプロジェクトがある場合は、後で選択できます。例えば **Cloud Conformity Project

01

- [Google Cloud Platform]をクリックして、ホーム画面にいることを確認してください。

- 左側のツリービューから、を選択します。

- [+ ENABLE APIS AND SERVICES]をクリックしてください。

- 検索ボックスに[Cloud Resource Manager API]を入力し、[Cloud Resource Manager API]ボックスをクリックします。

- [ENABLE]をクリックします。手順5~7を繰り返し、以下の表に従って現在ConformityがサポートしているAPIとサービスを追加します。

|

[Service]

|

[APIs & Services]

|

|

AlloyDB

|

AlloyDB API

|

|

ApiGateway

|

APIゲートウェイAPIサービス管理API

|

|

Apigee

|

Apigee API

|

|

ArtifactRegistry

|

Artifact Registry API

|

|

BigQuery

|

BigQuery API

|

|

Bigtable

|

Bigtable API

|

|

CloudAPI

|

API Keys API

サービス使用API

|

|

CloudIAM

|

Cloud Resource Manager APIIdentity and Access Management (IAM) APIAccess Approval

API

|

|

CloudKMS

|

Cloud Key Management Service (KMS) API

|

|

CloudVPC

|

Compute Engine API

|

|

クラウドストレージ

|

クラウドストレージAPI

|

|

ComputeEngine

|

Compute Engine API

|

|

CloudSQL

|

Cloud SQL Admin API

|

|

クラウドロードバランシング

|

Compute Engine API

|

|

CloudDNS

|

Cloud DNS API

|

|

Dataproc

|

Cloud Dataproc API

|

| Dialogflow | Dialogflow API |

| ドキュメントAI | ドキュメントAI API |

|

Filestore

|

Cloud Filestore API

|

|

Firestore

|

Cloud Firestore API

|

|

GKE

|

Kubernetes Engine API

|

|

クラウドログ

|

Cloud Logging API

|

|

PubSub

|

Cloud Pub/Sub API

|

|

リソースマネージャー

|

クラウドリソースマネージャAPI

|

|

スパナー

|

Cloud Spanner API

|

|

証明書マネージャー

|

証明書マネージャAPI

|

|

Memorystore

|

Cloud Memorystore for Memcached API Google Cloud Memorystore for Redis API

|

|

ネットワーク接続

|

Compute Engine APIネットワーク接続API

|

|

CloudFunctions

|

Cloud Functions API

|

|

VertexAI

|

ノートブックAPI

Vertex AI API

|

| シークレットマネージャー | SecretManager API

Cloud Run Admin API

Identity and Access Management (IAM) API

Eventarc APIとCloud Pub/Sub API

|

手順1~9を繰り返して、Conformityにプロジェクトを追加します。詳細については、GCPでAPIを有効または無効にする方法についてのGoogleのヘルプページを参照してください。。

Custom Roleを作成

注意複数のプロジェクトをConformityに追加する場合は、各GCPプロジェクトに対してCustom Roleを作成する必要があります。

|

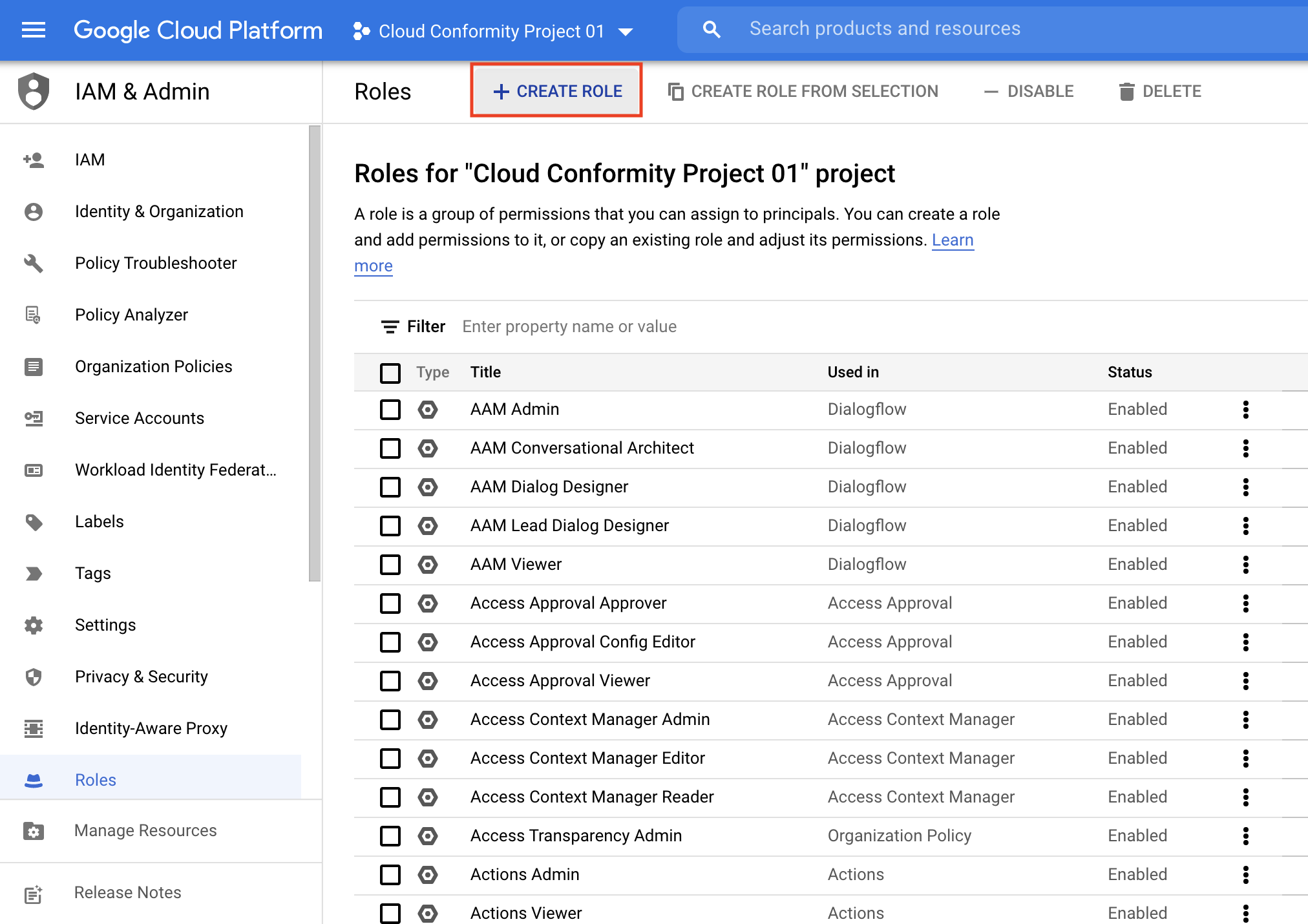

- GCPアカウントから、[IAM & Admin Roles]ページに移動します。

- 上部のドロップダウンリストから、Roleを作成したいOrganizationまたはプロジェクトを選択してください。

- [Create Role.]をクリック

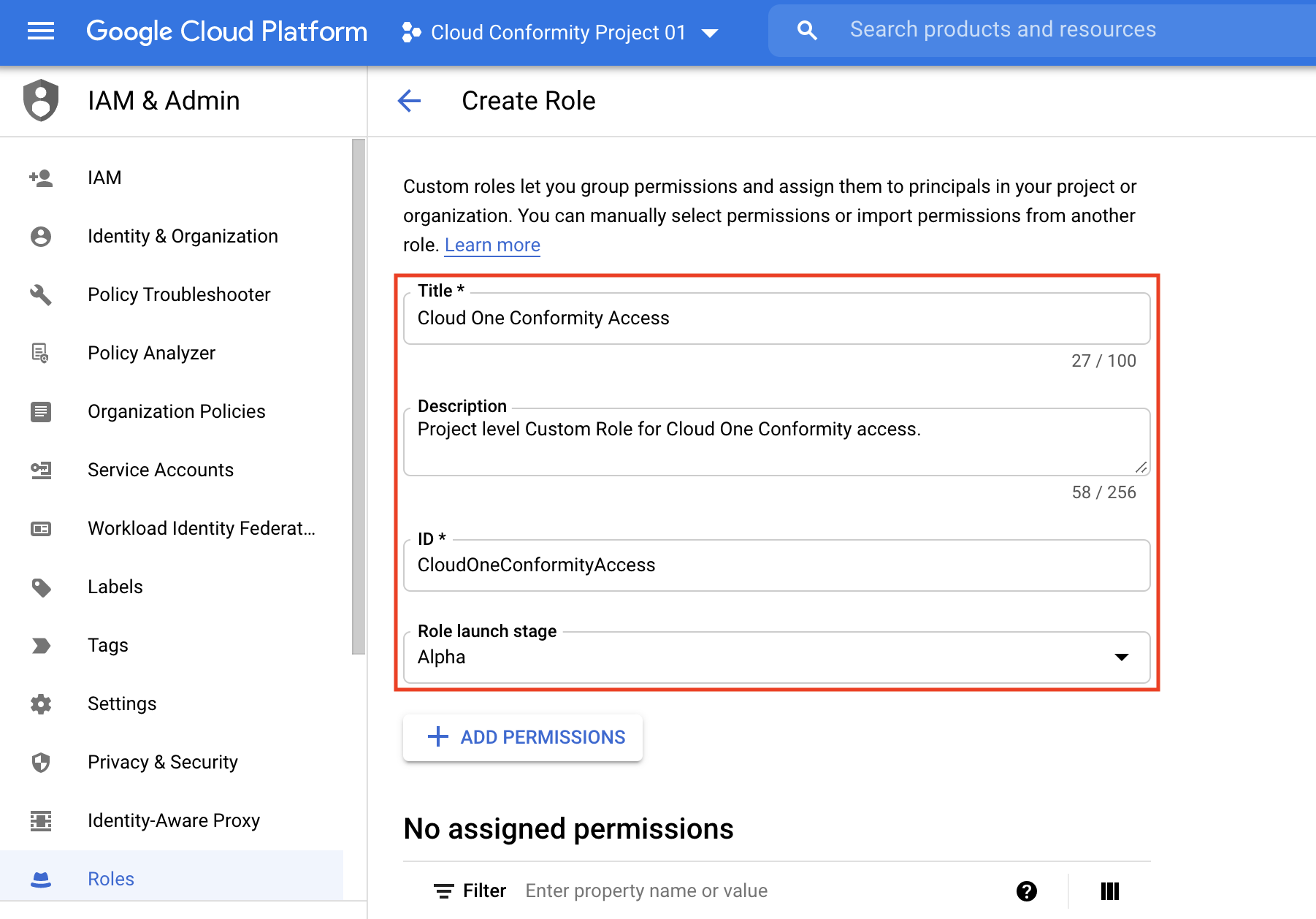

- [Title]、[Description,]、[Role launch stage.]を入力してください 例:

- [Title]: Cloud One Conformity Access

- [Description]: Cloud One Conformity AccessのプロジェクトレベルのCustom Role

- [Role launch stage:] アルファ

- [+ADD PERMISSIONS]をクリックしてください。

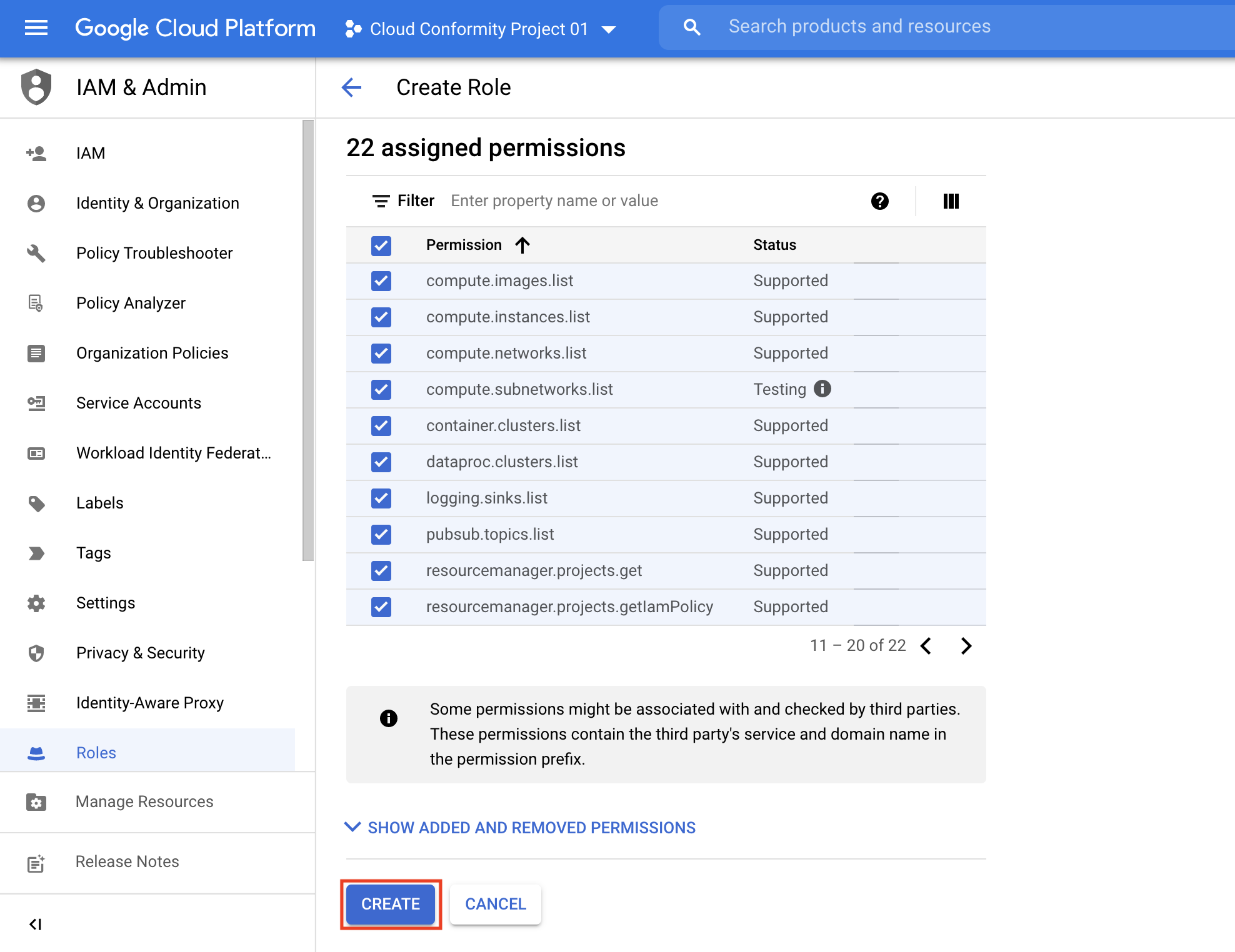

- Conformity Botを有効にするための権限リストを追加し、[CREATE]をクリックします。

ConformityでCustom Roleを関連付けたい各GCPプロジェクトについて、手順2-7を繰り返します。

|

サービス

|

許可が必要

|

|

AlloyDB

|

alloydb.clusters.listalloydb.instances.list

|

|

ApiGateway

|

apigateway.gateways.listapigateway.gateways.getamPolicyapigateway.locations.get

apigateway.apis.listapigateway.apis.getIamPolicyapigateway.apis.get

apigateway.apiconfigs.listapigateway.apiconfigs.getIamPolicyservicemanagement.services.get

|

|

Apigee

|

apigee.apiproducts.listapigee.deployments.listapigee.envgroupattachments.listapigee.envgroups.listapigee.environments.getStatsapigee.instanceattachments.listapigee.instances.listapigee.proxies.listapigee.proxyrevisions.get

|

|

ArtifactRegistry

|

artifactregistry.dockerimages.listartifactregistry.repositories.getIamPolicyartifactregistry.repositories.list

|

|

Bigtable

|

bigtable.instances.list

bigtable.clusters.list

bigtable.instances.getIamPolicy

|

|

BigQuery

|

bigquery.datasets.get

bigquery.tables.get

bigquery.tables.list

bigquery.tables.getIamPolicy

|

|

CloudAPI

|

apikeys.keys.list

serviceusage.services.list

|

|

CloudIAM

|

resourcemanager.projects.get

resourcemanager.projects.get

IamPolicyiam.serviceAccounts.get

accessapproval.settings.get iam.roles.list

iam.serviceAccounts.list

iam.serviceAccountKeys.list

iam.serviceAccounts.getIamPolicy

|

|

CloudKMS

|

cloudkms.keyRings.list

cloudkms.cryptoKeys.list

cloudkms.cryptoKeys.getIamPolicy

cloudkms.locations.list

|

|

CloudVPC

|

compute.firewalls.list

compute.networks.list

compute.subnetworks.list

compute.subnetworks.getIamPolicy

|

|

クラウドストレージ

|

storage.buckets.liststorage.buckets.getIamPolicy

|

|

ComputeEngine

|

compute.disks.getIamPolicy

compute.disks.list

compute.machineImages.getIamPolicy

compute.machineImages.list

compute.instances.list

compute.instances.getIamPolicy

compute.images.list

compute.images.getIamPolicy

compute.projects.get

compute.instanceGroups.list

compute.zones.list

|

|

CloudSQL

|

cloudSql.instances.list

cloudsql.instances.listServerCas

|

|

クラウドロードバランシング

|

compute.backendServices.list

compute.backendServices.getIamPolicy

compute.globalForwardingRules.list

compute.regionTargetHttpProxies.list

compute.targetHttpsProxies.list

compute.targetSslProxies.list

compute.sslPolicies.list

compute.urlMaps.list

compute.regionBackendServices.list

compute.regionBackendServices.getIamPolicy

compute.forwardingRules.list

compute.backendBuckets.list

compute.regionSslPolicies.list

compute.regionTargetHttpProxies.list

|

|

CloudDNS

|

dns.managedZones.list

dns.policies.list

|

|

Dataproc

|

dataproc.clusters.list

dataproc.clusters.getIamPolicy

|

| Dialogflow |

dialogflow.agents.get

dialogflow.agents.list

dialogflow.encryptionspec.get

dialogflow.securitySettings.get

|

| ドキュメントAI | documentai.processors.list |

|

Filestore

|

file.instances.list

file.backups.list

|

|

Firestore

|

datastore.databases.list

|

|

GKE

|

container.clusters.list

|

|

クラウドログ

|

logging.sinks.list

logging.log

Entries.list

logging.log

Metrics.list

monitoring.alert

Policies.list

|

|

PubSub

|

pubsub.topics.list

pubsub.topics.get

pubsub.topics.getIamPolicy

pubsublite.topics.list

pubsublite.topics.list

|

|

リソースマネージャー

|

resourcemanager.projects.get

orgpolicy.policy.get

|

|

スパナー

|

spanner.instances.getIamPolicy

spanner.instances.list

|

|

証明書マネージャー

|

certificatemanager.certs.list

certificatemanager.certmapentries.list

|

|

Memorystore

|

memcache.instances.list

redis.clusters.list

redis.instances.list

|

|

ネットワーク接続

|

compute.routers.list

compute.vpnGateways.list

compute.targetVpnGateways.list

networkconnectivity.hubs.list

networkconnectivity.hubs.list

|

|

CloudFunctions

|

cloudfunctions.functions.list

cloudfunctions.functions.getIamPolicy

|

|

VertexAI

|

notebooks.instances.list

notebooks.instances.getIamPolicy

aiplatform.models.list

aiplatform.tensorboardExperiments.list

aiplatform.tensorboards.list

aiplatform.indexes.list

aiplatform.indexEndpoints.list

|

| シークレットマネージャー | secretmanager.secrets.list

secretmanager.secrets.getIamPolicy

run.services.list

run.services.getIamPolicy

iam.serviceAccounts.get

eventarc.triggers.list

pubsub.subscriptions.get

|

代替案: YAMLファイルを使用してCustom Roleを作成する:

-

プロジェクトレベルでCustom Roleを作成するには、次のコマンドを実行します。

gcloud iam roles create (role-id) --project=(project-id) --file=(yaml-file-path)

-

カスタムロールをOrganizationレベルで作成するには、次のコマンドを実行してください:

gcloud iam roles create (role-id) --organization=(organization-id) --file=(yaml-file-path)

この例のYAMLファイルは、Conformity Botに必要な権限を示しています:

title: "Cloud One Conformity Bot Access" description: "Project level Custom Role for Cloud One Conformity access " stage: "ALPHA" includedPermissions: - alloydb.clusters.list - alloydb.instances.list - accessapproval.settings.get - aiplatform.indexes.list - aiplatform.indexEndpoints.list - aiplatform.tensorboardExperiments.list - aiplatform.tensorboards.list - aiplatform.models.list - aiplatform.pipelineJobs.list - apigateway.locations.get - apigateway.gateways.list - apigateway.gateways.getIamPolicy - apigateway.apis.list - apigateway.apis.getIamPolicy - apigateway.apis.get - apigateway.apiconfigs.list - apigateway.apiconfigs.getIamPolicy - apigee.apiproducts.list - apigee.deployments.list - apigee.envgroupattachments.list - apigee.envgroups.list - apigee.environments.getStats - apigee.instanceattachments.list - apigee.instances.list - apigee.proxies.list - apigee.proxyrevisions.get - apikeys.keys.list - artifactregistry.dockerimages.list - artifactregistry.repositories.getIamPolicy - artifactregistry.repositories.list - bigtable.instances.list - bigtable.clusters.list - bigtable.instances.getIamPolicy - bigquery.datasets.get - bigquery.tables.get - bigquery.tables.list - bigquery.tables.getIamPolicy - cloudkms.cryptoKeys.getIamPolicy - cloudkms.cryptoKeys.list - cloudkms.keyRings.list - cloudkms.locations.list - cloudsql.instances.list - cloudsql.instances.listServerCas - compute.forwardingRules.list - compute.backendServices.list - compute.backendServices.getIamPolicy - compute.disks.getIamPolicy - compute.disks.list - compute.machineImages.getIamPolicy - compute.machineImages.list - compute.regionBackendServices.list - compute.regionBackendServices.getIamPolicy - compute.firewalls.list - compute.globalForwardingRules.list - compute.images.getIamPolicy - compute.images.list - compute.instances.list - compute.instances.getIamPolicy - compute.networks.list - compute.subnetworks.list - compute.subnetworks.getIamPolicy - compute.projects.get - compute.regionTargetHttpProxies.list - compute.targetHttpsProxies.list - compute.targetSslProxies.list - compute.sslPolicies.list - compute.urlMaps.list - compute.instanceGroups.list - compute.vpnGateways.list - compute.zones.list - compute.backendBuckets.list - compute.regionSslPolicies.list - compute.regionTargetHttpProxies.list - container.clusters.list - dataproc.clusters.list - dataproc.clusters.getIamPolicy - datastore.databases.list - dns.policies.list - dns.managedZones.list - documentai.processors.list - file.instances.list - file.backups.list - iam.serviceAccounts.get - iam.serviceAccounts.list - iam.serviceAccountKeys.list - iam.serviceAccounts.getIamPolicy - iam.roles.list - logging.sinks.list - logging.logEntries.list - logging.logMetrics.list - monitoring.alertPolicies.list - memcache.instances.list - orgpolicy.policy.get - pubsub.topics.list - pubsublite.topics.list - pubsublite.topics.listSubscriptions - redis.clusters.list - redis.instances.list - resourcemanager.projects.get - resourcemanager.projects.getIamPolicy - servicemanagement.services.get - serviceusage.services.list - spanner.instances.getIamPolicy - spanner.instances.list - storage.buckets.getIamPolicy - storage.buckets.list - certificatemanager.certs.list - certificatemanager.certmapentries.list - compute.routers.list - compute.targetVpnGateways.list - networkconnectivity.hubs.list - networkconnectivity.hubs.listSpokes - cloudfunctions.functions.list - cloudfunctions.functions.getIamPolicy - notebooks.instances.list - notebooks.instances.getIamPolicy - secretmanager.secrets.list - secretmanager.secrets.getIamPolicy

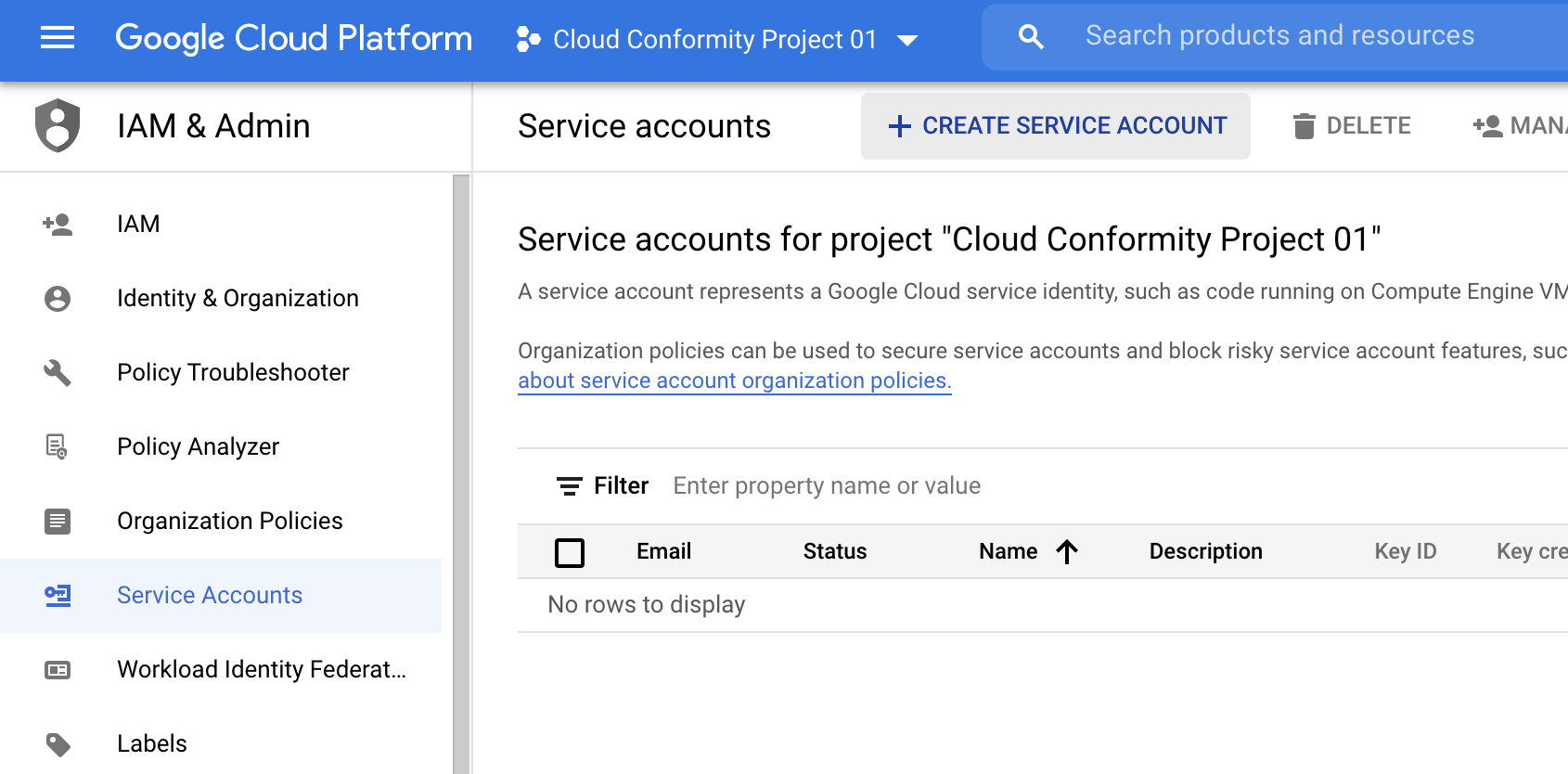

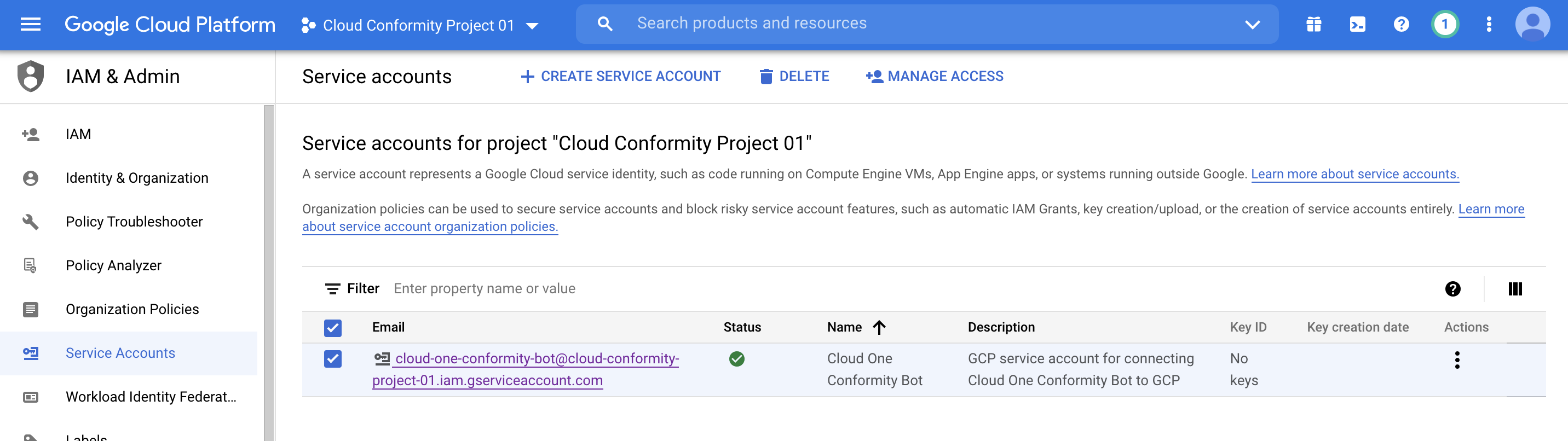

サービス アカウントを作成

開始する前に、GCP APIを有効にしていることを確認してください。[Prerequisite: Enable the Google APIs]および[Create a Custom Role]を参照してください。

-

既存のGCPアカウントから任意のプロジェクトを選択してください。例えば: Cloud Conformity Project 01。

-

一番上の[Google Cloud Platform]をクリックして、ホーム画面にいることを確認してください。

-

左側のツリービューから、を選択します。

-

[+ CREATE SERVICE ACCOUNT]をクリックしてください。

-

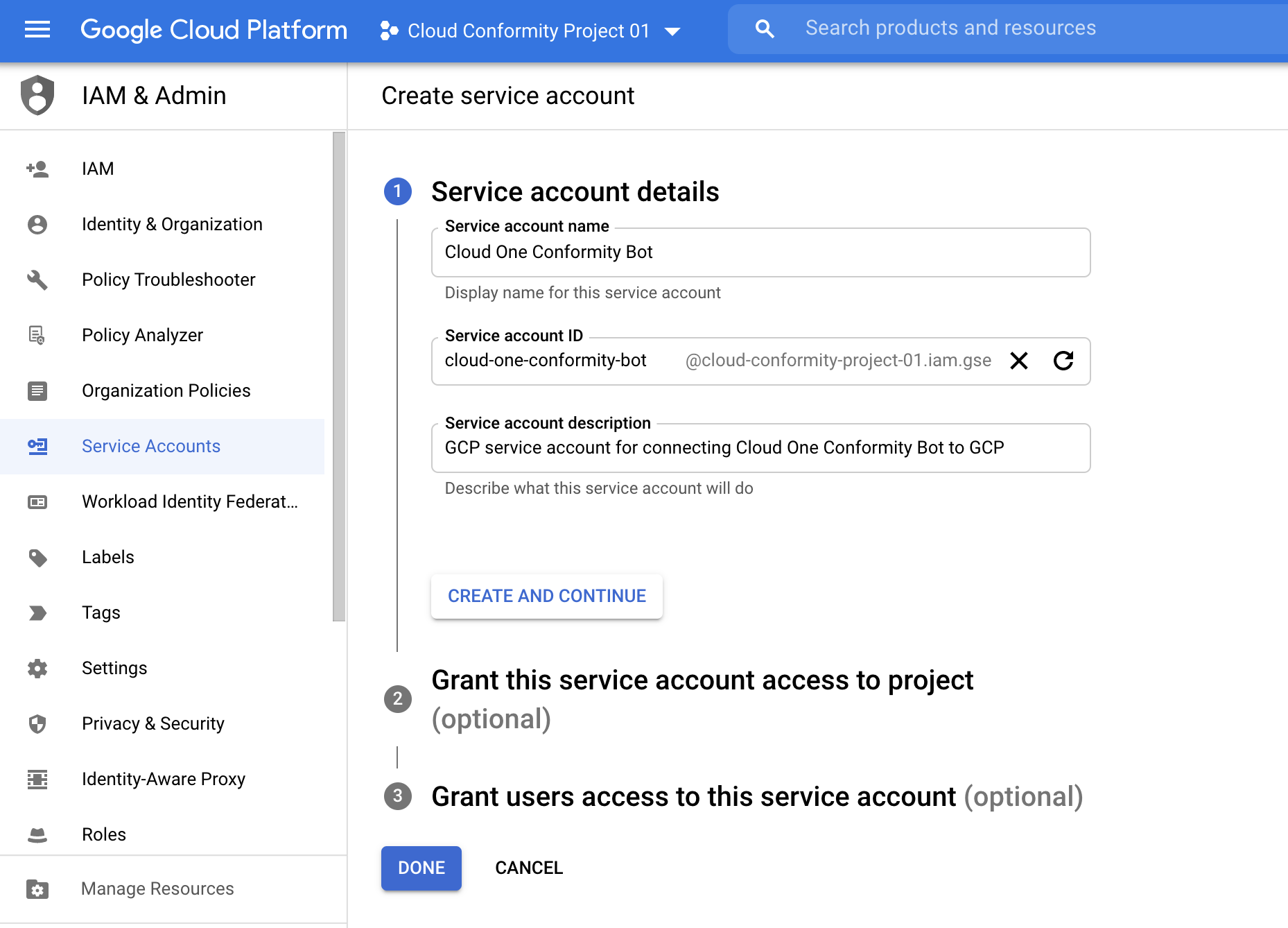

サービスアカウントの詳細、すなわち、Service account name、ID、および説明を入力してください。例:

- [Service account name]: Cloud One Conformity Bot

- [Service account ID]: cloud-one-conformity-bot[@<your_project_ID>.iam.gserviceaccount.com] *(mailto:gcp-deep-security@%3Cyour_project_ID%3E.iam.gserviceaccount.com)

- [Service account description]: Cloud One Conformity BotをGCPに接続するためのGCPサービスアカウント。

-

[CREATE AND CONTINUE]をクリックしてください。

-

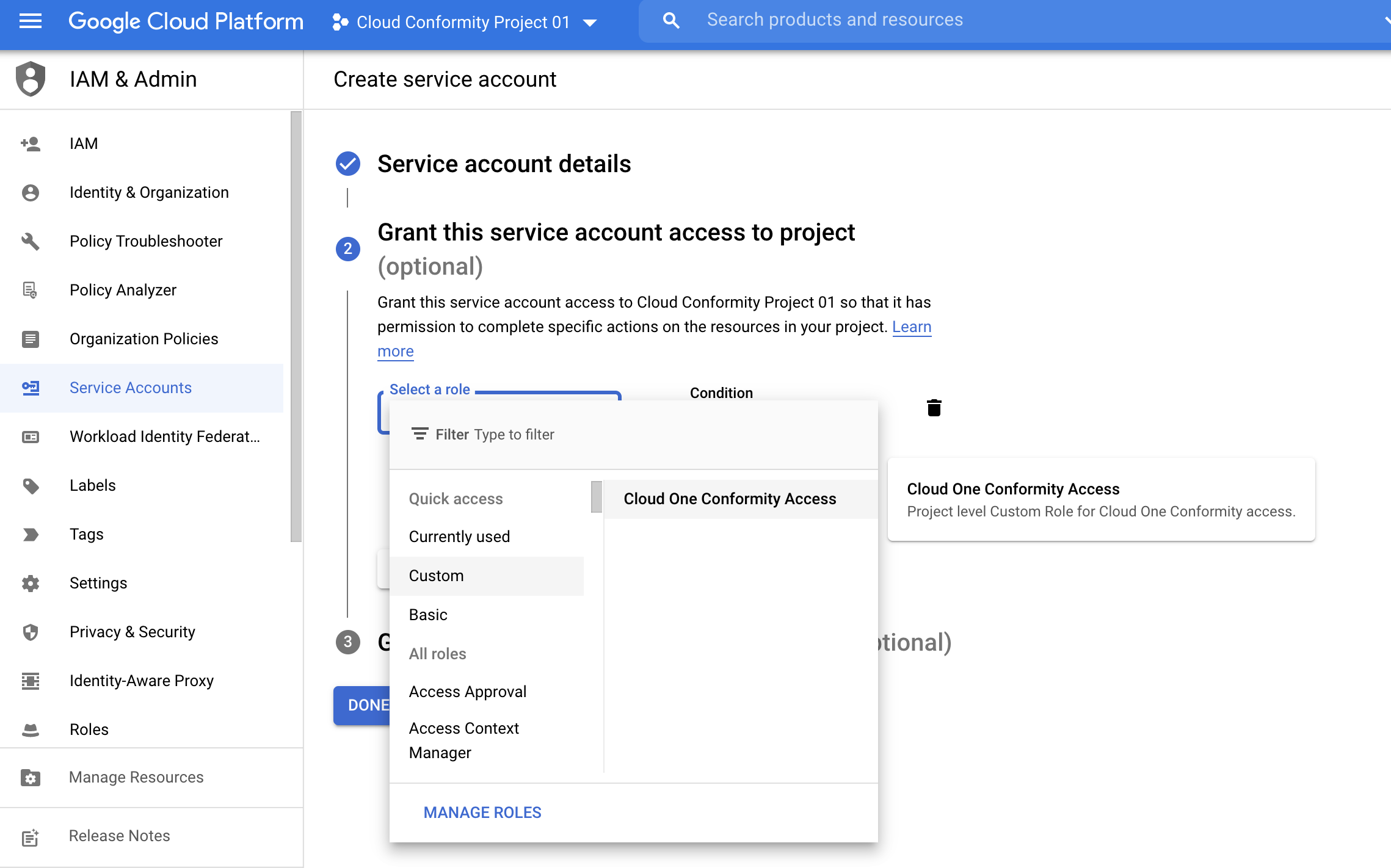

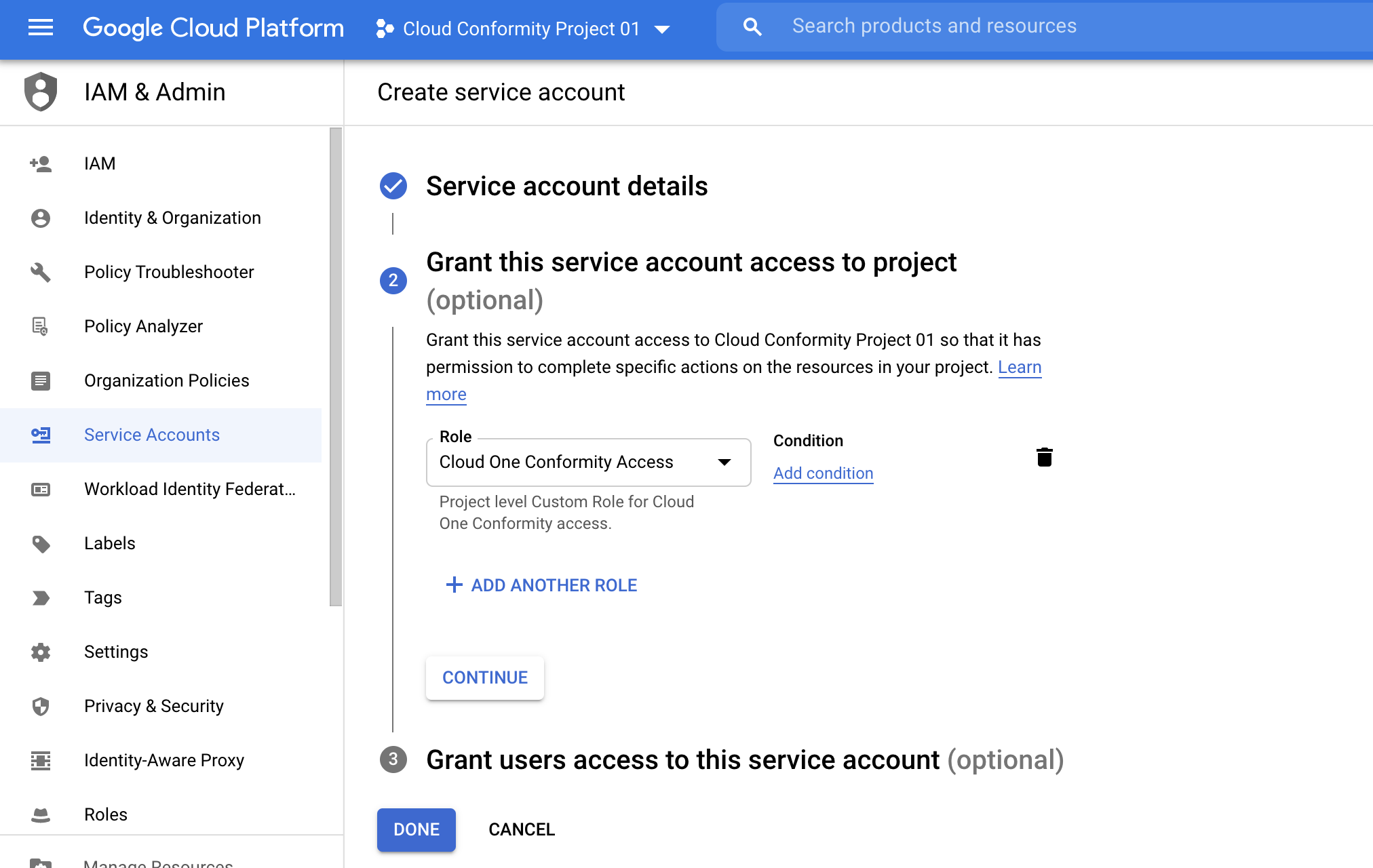

[Select a role] ドロップダウンリストから Role を選択するか、[Type to filter] エリア内をクリックして [Cloud One Conformity Access] を入力して見つけてください。

-

[CONTINUE]をクリックしてください。

-

[DONE]をクリックして、ユーザにこのサービスアカウントへのアクセスを許可します。サービスアカウントは[“Service accounts’]タブに表示されます。

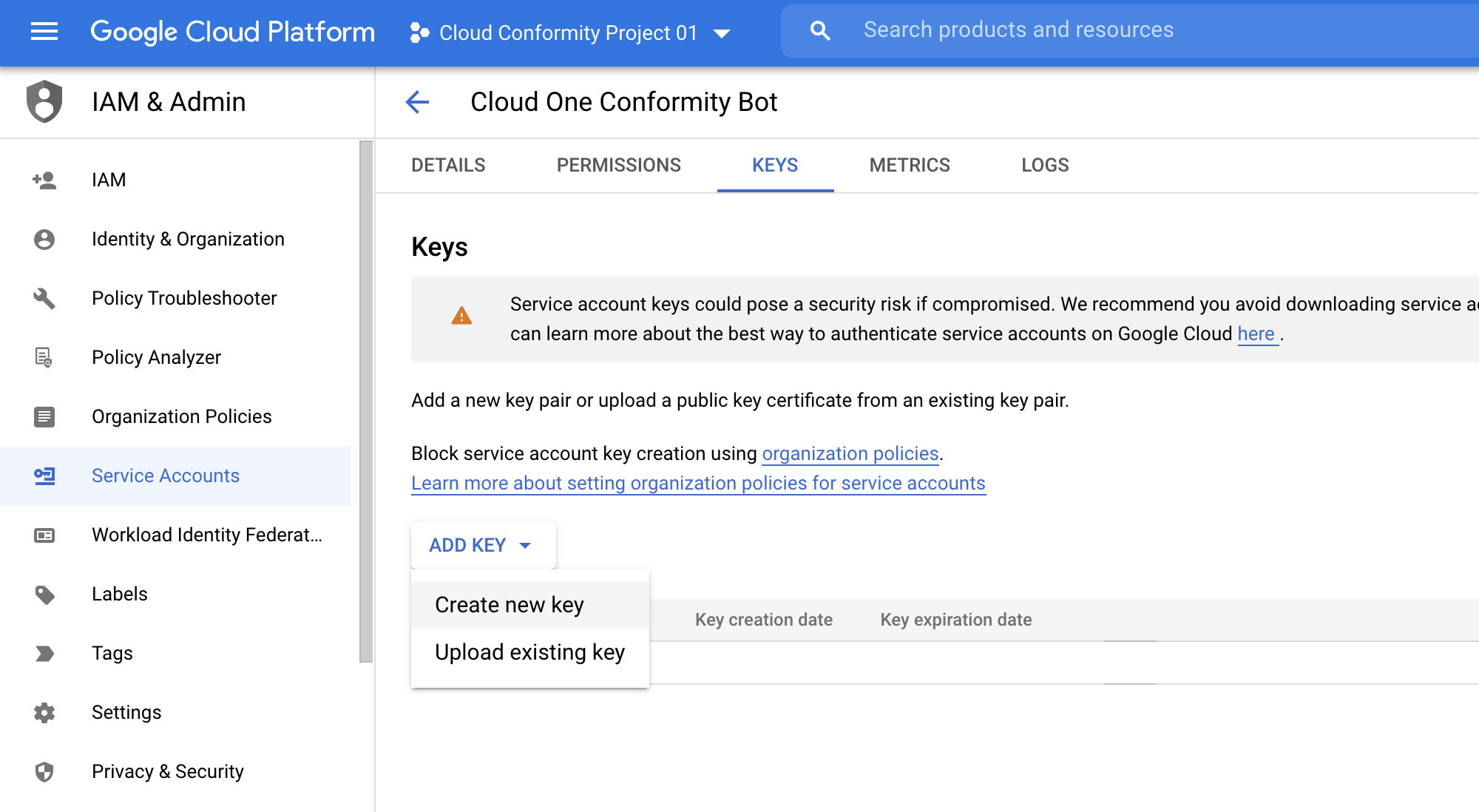

-

[the Service Accounts]ページからプロジェクト名を選択してクリックしてください。

-

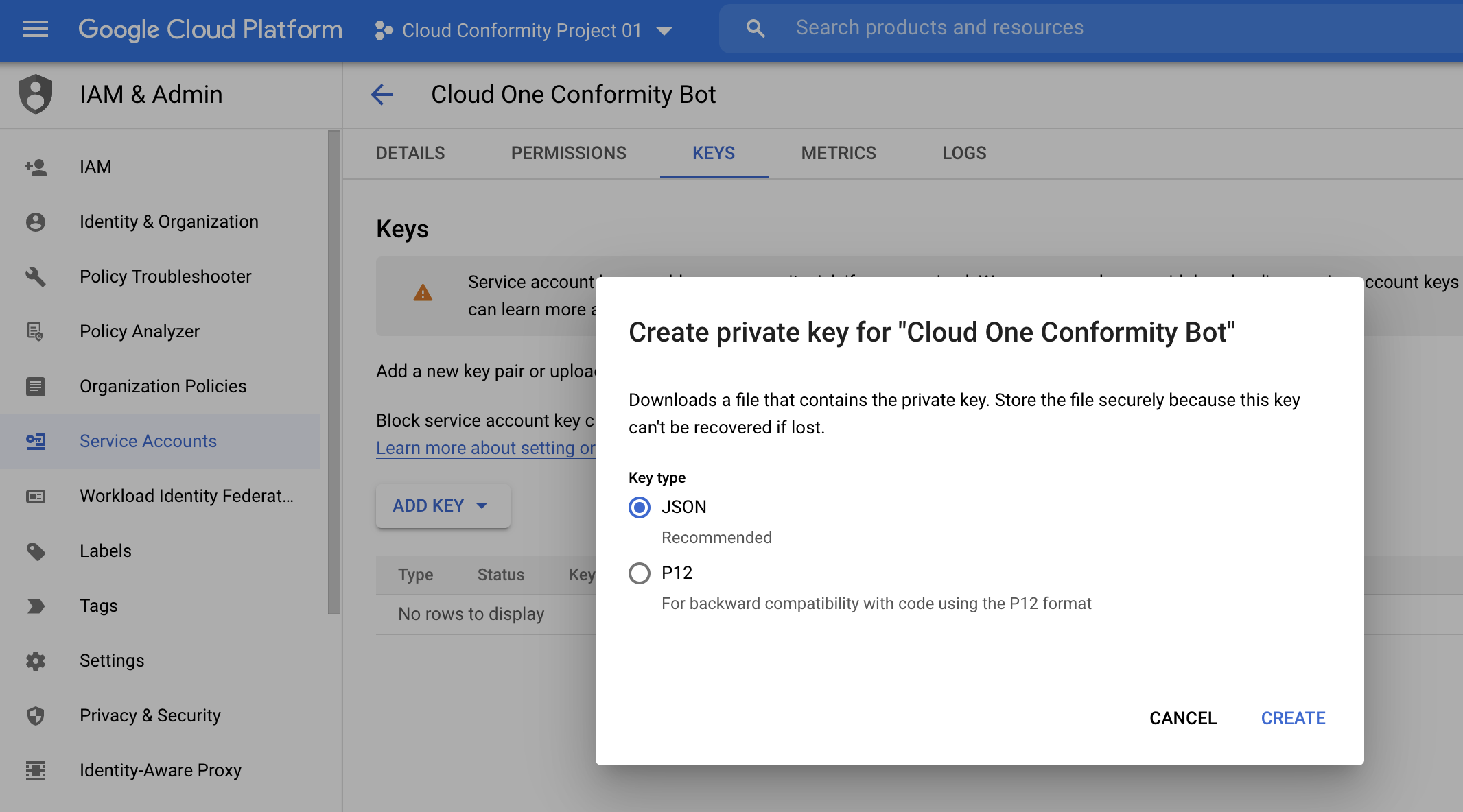

[KEYS]タブに移動し、[ADD KEY]をクリックして[create new key]します。

-

[JSON]を選択し、[CREATE]をクリックします。

-

キー (JSONファイル) を安全な場所に保存してください。[Important]: JSONファイルを後でアップロードできる場所に配置してください。ファイルを移動または配布する必要がある場合は、安全な方法を使用して行ってください。

-

[CLOSE]をクリックしてください。

GCP Service Accountに必要なロールを持つサービスアカウントと、JSON形式のサービスアカウントキーを作成しました。サービスアカウントは選択したプロジェクト

(Project01) の下に作成され、追加のプロジェクトに関連付けることができます。詳細については、以下のセクションを参照してください。

プロジェクトのService Account for Projectsにアクセス権を割り当てる

GCPに複数のプロジェクトがある場合は、作成したサービスアカウントに関連付ける必要があります。サービスアカウントにアクセス権を割り当てると、すべてのプロジェクトがConformityに表示されます。

[Important]: 始める前に、前提条件: [Enable the Google APIs] と [Create a GCP service account] を完了していることを確認してください。

- 作成したGCP Service Accountのメールを確認してください。

- GCPアカウントから、GCP Service Accountを作成したプロジェクト (この例では[Cloud Conformity Project 01]) を選択します。

- 左側で、を展開します。

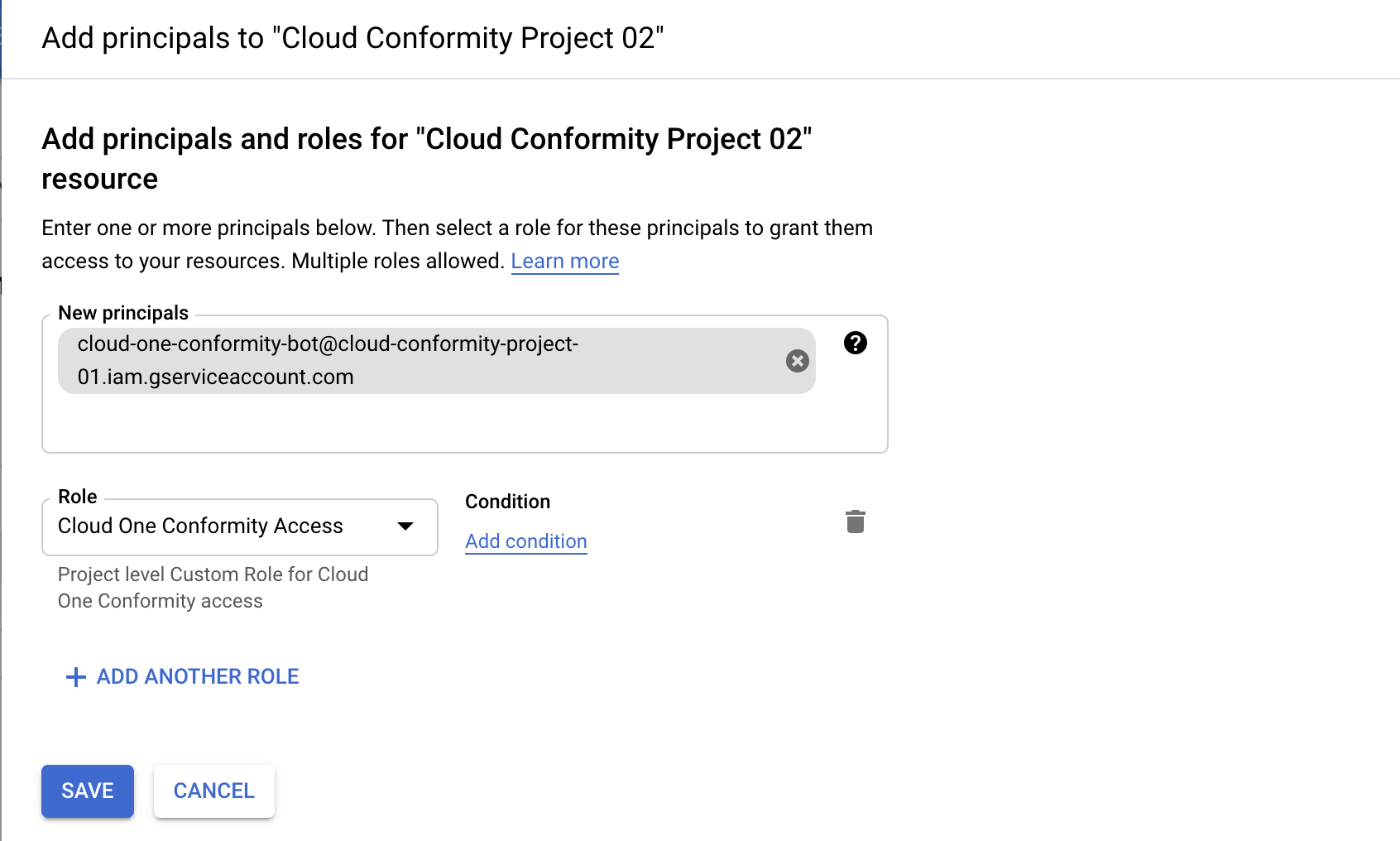

- メインペインで、[メール]列の下にあるGCP Service Accountメールを探します。例えば: cloud-one-conformity-bot@cloud-conformity-project-01.iam.gserviceaccount.com

- サービスアカウントメールには、作成されたプロジェクトの名前が含まれています。

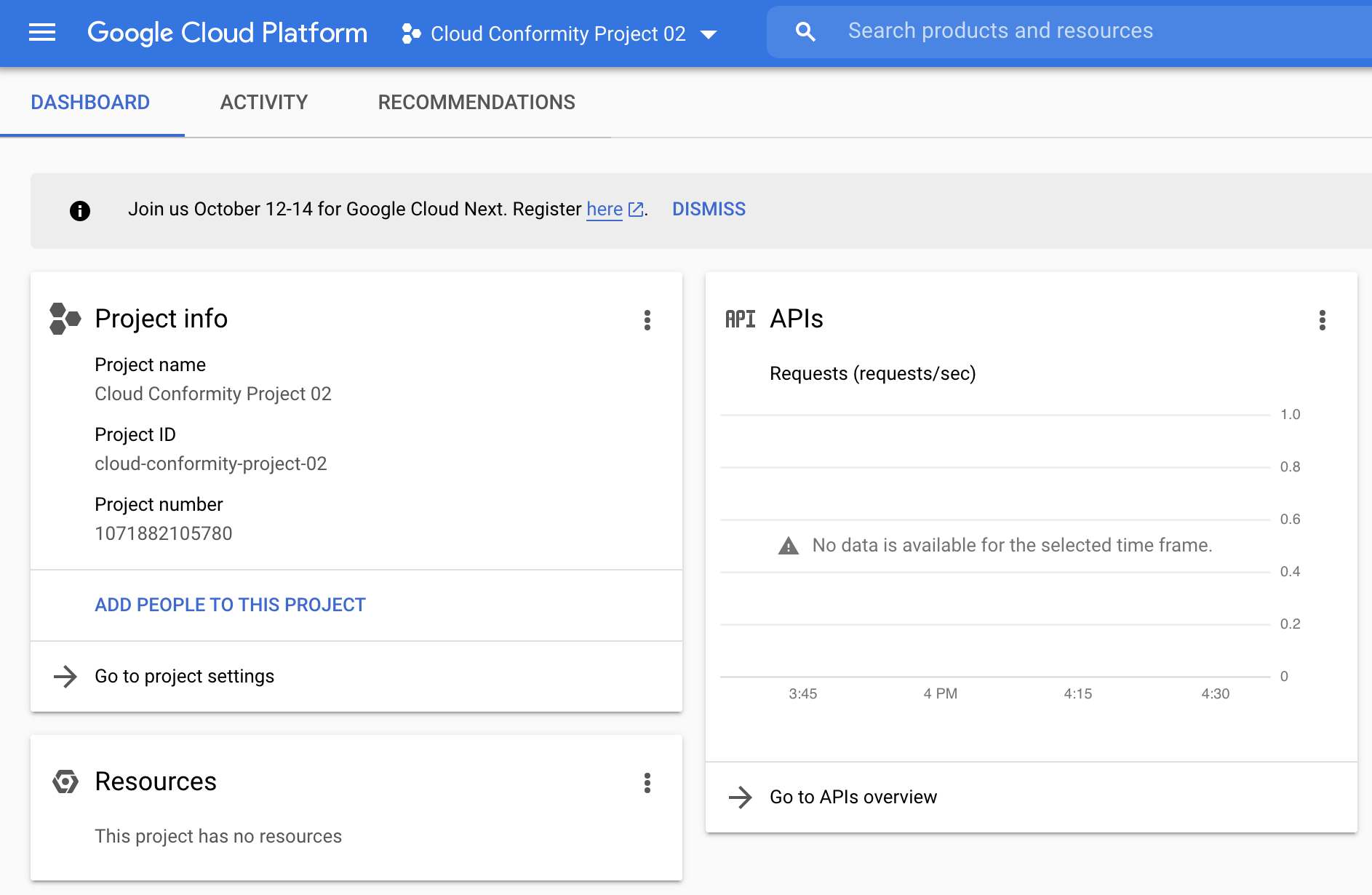

- このアドレスをメモするか、クリップボードにコピーしてください。

-

ドロップダウンリストから別のプロジェクトを選択して移動します。例えば: [Cloud Conformity Project 02]。

-

一番上の[Google Cloud Platform]をクリックして、ホーム画面にいることを確認してください。

-

左側のツリービューから、をクリックします。

-

メインペインの上部にある[ADD]をクリックします。

-

[New members] フィールドに、[Cloud Conformity Project 01] GCP Service Accountメールアドレスを貼り付けます。例: cloud-one-conformity-bot@cloud-conformity-project-01.iam.gserviceaccount.com

-

[Select a role] ドロップダウンリストから Roleを選択するか、[Type to filter] エリア内をクリックして [Conformity Bot] を入力して見つけてください。

-

[SAVE]をクリックします。

-

GCP Service Accountに関連付けたい各プロジェクトについて、手順1~8を繰り返します。

詳細については、Google のヘルプページサービスアカウントの作成方法をご覧ください。

Conformityに追加するために作成したGCPアカウントを追加する準備ができました。

ConformityにGCPアカウントを追加する

- まだ行っていない場合は、Conformity用のGoogle Cloud Platformサービスアカウントを作成してください。

- Conformityコンソールで、[Add an account]に移動します。

- [GCP Project]を選択してください。

- [Service Account display Name]を入力してください。例: GCP Conformity。

- [Browse]をクリックして[Google Service Account key JSON]をアップロードします。キーは、GCP Service Accountを作成する際に以前保存したJSONファイルです。詳細については、サービスアカウントの作成を参照してください。

- [Next]をクリックします。

- 追加したいGCPプロジェクトを選択し、[Next]をクリックしてください。

- 概要情報を確認し、[Finish]をクリックしてください。

GCPプロジェクトがConformityに正常に追加されると、次の更新を確認できるようになります。

- Conformity Botは新しく追加されたアカウントのスキャンを開始します。

- Conformityコンソールには、GCP Service Accountとその関連プロジェクトがメニューのグループに表示されます。

- 追加したい各GCP Service Accountについて、この手順のステップを繰り返してください。

ConformityからService accountsを削除

- Conformityアカウントから、[Administration.]に移動してください

- [Subscriptions.]を選択

- 既存のService Accountで[Delete…]をクリックします。[Note]: Service Accountsは、すべてのプロジェクトが削除された後にのみ削除できます。