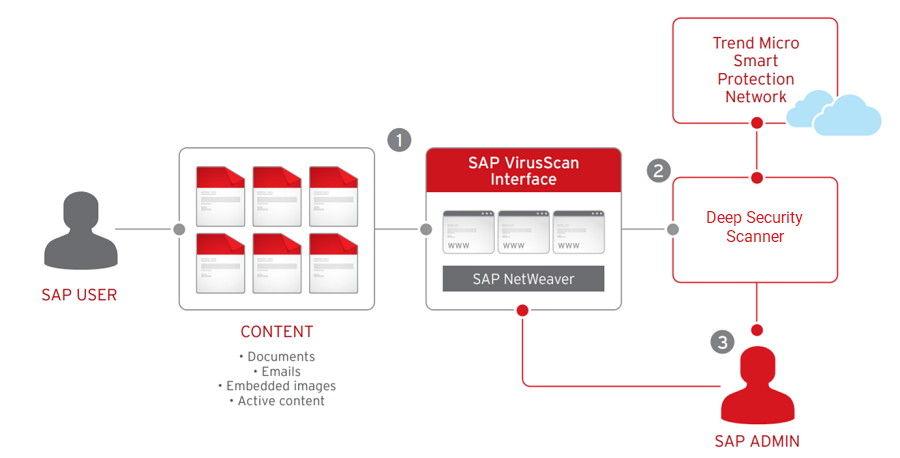

Deep Security Scannerは、Workload Securityを使用してSAPデプロイメントを保護し、不正プログラム、クロスサイトスクリプティング、SQLインジェクションなどの脅威から重要な情報を保護するのに役立ちます。Workload

Securityは、SAP NetWeaverテクノロジープラットフォームにアップロードされたコンテンツをスキャンしてその真のタイプを判定し、NetWeaver-VSIインターフェースを介してSAPシステムに報告します。コンテンツスキャンは、ドキュメント内に埋め込まれたり偽装されたりする可能性のある悪意のあるスクリプトコンテンツから保護します。SAP管理者は、許可されるべきドキュメントタイプに応じてポリシーを設定できます。

Deep Security Scannerは、Relay有効化済みAgentがあるコンピュータではサポートされません。

注意FIPSモードが有効な場合、Deep Security Scannerはサポートされません。FIPS 140のサポートを参照してください。

|

Deep Security Scannerは次のように機能します:

-

SAPの顧客環境は、SAP NetWeaverプラットフォームのセキュリティコンポーネントであるSAP Virus Scan Interface (VSI) を通じて保護されています。VSIは、ドキュメント、埋め込み画像、JavaScriptやPDFおよびMicrosoft Officeドキュメント内のスクリプトを含むアクティブコンテンツなど、あらゆる形式の顧客コンテンツを保護するために使用されます。Deep Security Scannerは、SAP NetWeaverテクノロジーおよびSAP HANAプラットフォームとシームレスに連携します。

-

Deep Security Scannerは、SAP NetWeaverテクノロジープラットフォームにアップロードされたコンテンツをスキャンしてその真のタイプを判定し、NetWeaver VSIインターフェースを介してSAPシステムに報告します。コンテンツのスキャンは、ドキュメント内に埋め込まれたり偽装されたりする可能性のある悪意のあるスクリプトコンテンツから保護します。

-

SAP管理者は、許可する実際のドキュメントの種類に応じてポリシーを設定できます。

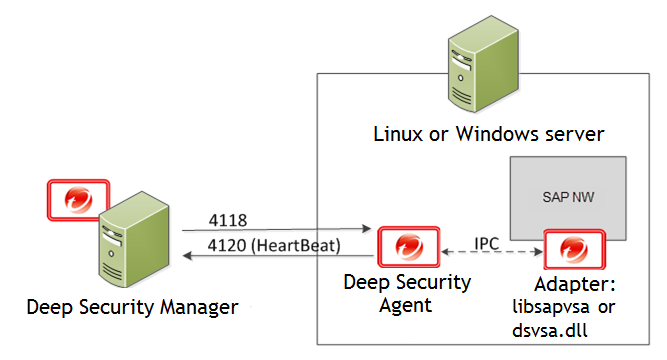

Deep SecurityおよびSAPコンポーネント

Deep Security Managerは、SAP NetWeaverサーバ上にあるDeep Security Agentと接続します。エージェントは、スキャン目的でトレンドマイクロが提供するウイルスアダプタであるlibsapvsaまたはdsvsa.dllと接続します。

以下のコンポーネントはDeep Security Scannerに関与しています:

-

[Deep Security Manager]: 管理者がセキュリティポリシーを設定してDeep Security Agentの保護を実施するのに使用する、Webベースの管理コンソール。

-

[Deep Security Agent]: コンピュータに直接展開されたセキュリティエージェントです。その保護の性質は、各セキュリティエージェントがDeep Security Managerから受け取るルールとセキュリティ設定に依存します。

-

[SAP NetWeaver]: SAP 統合技術コンピューティングプラットフォーム。SAP NetWeaver Virus Scan Interface (NW-VSI) は、実際の検索を実行するサードパーティ製品にウイルス検索機能を提供します。NW-VSI インターフェースを有効にする必要があります。

-

[SAP NetWeaver ABAP WinGUI:] SAP NetWeaverに使用されるWindows管理コンソール。このドキュメントでは、Deep Security AgentおよびSAP NetWeaver Virus Scan Interfaceの設定に使用されます。

Deep Security ScannerとSAP NetWeaverの統合を有効にする

-

プラットフォーム別のサポート機能を確認して、どのオペレーティングシステムがDeep Security Scannerをサポートしているかを確認してください。

-

サポートされているオペレーティングシステムのいずれかを実行しているSAPアプリケーションサーバにDeep Security Agentをインストールします。エージェントのインストールを参照してください。

-

Deep SecurityにSAPサーバを追加し、SAPサーバでエージェントを有効化します。Deep Security ManagerへのSAPサーバの追加、およびエージェントの有効化を参照してください。

-

コンピュータまたはポリシーでSAP統合を有効にします。セキュリティプロファイルの割り当てを参照してください。

-

次のトランザクションを呼び出してSAPウイルススキャンインターフェース (VSI) を構成します (エージェントを使用するようにSAPを構成するを参照)。

-

VSCANGROUP

-

VSCAN

-

VSCANPROFILE

-

VSCANTEST

-

使用するOSや環境によっては、表示される出力が若干異なる場合があります。

Deep Security Scannerを有効にする

-

Deep Security Managerで、[管理]→[ライセンス]に進みます。

-

[新しいアクティベーションコードを入力]を選択してください。

-

[追加機能]の下にある[Deep Security Scanner]エリアにDeep Security Scannerのアクティベーションコードを入力し、[次へ]を選択して指示に従ってください。

[コンピュータエディタとポリシーエディタ] に [設定]→[Scanner] タブが表示され、個々のポリシーやコンピュータに対してSAPを有効にできます。

Deep Security Scannerを使用するには、不正プログラム対策モジュールも有効にする必要があります。

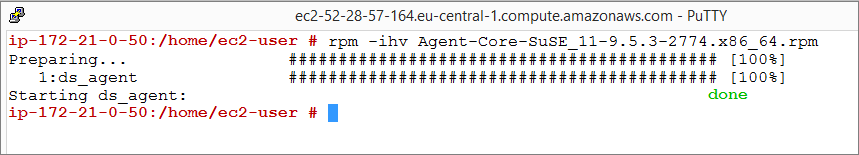

エージェントをインストールする

Deep Security Agentは、コアエージェント機能のみでインストールされます。エージェントがSUSE Linux Enterprise ServerまたはRed

Hat Enterprise Linuxにインストールされた後、エージェント上で保護モジュールを有効にすることができます。その時点で、保護モジュールに必要なプラグインがダウンロードされ、インストールされます。

-

トレンドマイクロのダウンロードセンター (http://downloadcenter.trendmicro.com) にアクセスし、お使いのOSに対応するDeep Security Agentパッケージをダウンロードしてください。

-

ターゲットシステムにエージェントをインストールします。OSに応じて、rpmまたはzypperを使用できます。この例では、rpmを使用して次のように入力します: rpm -ihv Agent-Core-SuSE_<version>.x86_64.rpm

-

Agentのインストールが完了したことを通知する次のような出力が表示されます。

Deep Security Managerで生成されたインストールスクリプトを使用してAgentをインストールすることもできます。

Deep Security ManagerにSAPサーバを追加してエージェントを有効化する

-

SAPサーバを追加するには、Deep Security Managerコンソールを開き、[コンピュータ]タブで[新規]をクリックします。サーバを追加する方法はいくつかあり、Microsoft Active Directory、VMware vCenter、Amazon Web Services、またはMicrosoft Azureとの同期があります。また、FQDNまたはIPアドレスを使用してコンピュータを追加することもできます。詳細な手順については、コンピュータの追加を参照してください。

-

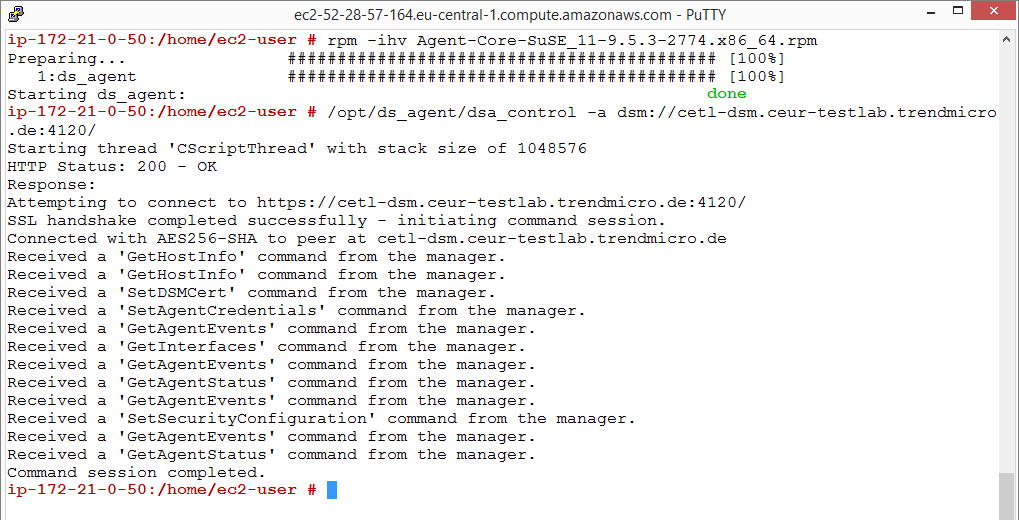

お使いのインスタンスのステータスは、[管理されていない (アクティベーションが必要)] または [管理されていない (不明)] です。次に、エージェントを有効化する必要があります。これにより、マネージャがコンピュータを保護するためのルールとポリシーを割り当てることができます。有効化プロセスには、エージェントとマネージャ間での一意のフィンガープリントの交換が含まれます。これにより、1つの Deep Security Manager のみがエージェントと通信できることが保証されます。エージェントを有効化する方法は、エージェントによるものとマネージャによるものの2つがあります。

-

Managerからの有効化: この方法では、Deep Security Managerがエージェントのハートビート用リスニングポート番号を介してエージェントのFQDNまたはIPに接続できる必要があります。これは、NATポートフォワーディング、ファイアウォール、またはAWSセキュリティグループのために困難な場合があります。マネージャ開始のアクティベーションを実行するには、Deep Security Managerコンソールの[コンピュータ]タブに移動し、エージェントがインストールされているインスタンスを右クリックして[アクション]→[有効化]を選択します。マネージャ開始のアクティベーションを使用する場合は、不正なDeep Security ManagerからDeep Security Agentを保護することも強く推奨されます。

-

Agentからのリモート有効化: この方法では、Deep Security Agentがハートビートのためにマネージャのリスニングポート番号を介して設定されたDeep Security Managerアドレスに接続できる必要があります。Deep Security Managerのアドレス (FQDNまたはIP) は、 Deep Security Managerコンソールの [管理]→[Managerノード]で確認できます。また、[管理]→[システム設定]→[エージェント]を選択し、次に[Agentからのリモート有効化を許可]を選択して、Deep Security Managerコンソールからエージェントによるアクティベーションを有効にする必要があります。次に、Deep Security Agentでローカルに実行されるコマンドラインツールを使用して、アクティベーションプロセスを開始します。最小限のアクティベーション手順には、アクティベーションコマンドとマネージャのURL (ポート番号を含む) が含まれます。dsa_control -a dsm://[managerurl]:[port]/指定する項目は次のとおりです。

-

-aはagentを有効化するコマンドです

-

dsm://managerurl:4120/ はエージェントをDeep Security Managerに指すパラメータです。

managerurlはDeep Security ManagerのURLであり、4120はエージェントとマネージャ間のデフォルト通信ポートです。

アクティベーションコマンドに必要なパラメータはマネージャURLのみです。追加のパラメータも利用可能です (コマンドラインの基本を参照してください)以下の例では、Agentからのリモート有効化を使用するために次のように入力します。/opt/ds_agent/dsa_control -a dsm://cetl-dsm.ceur-testlab.trendmicro.de:4120/ 上記の出力は、Agentの有効化が完了したことを示しています。

上記の出力は、Agentの有効化が完了したことを示しています。 -

-

-

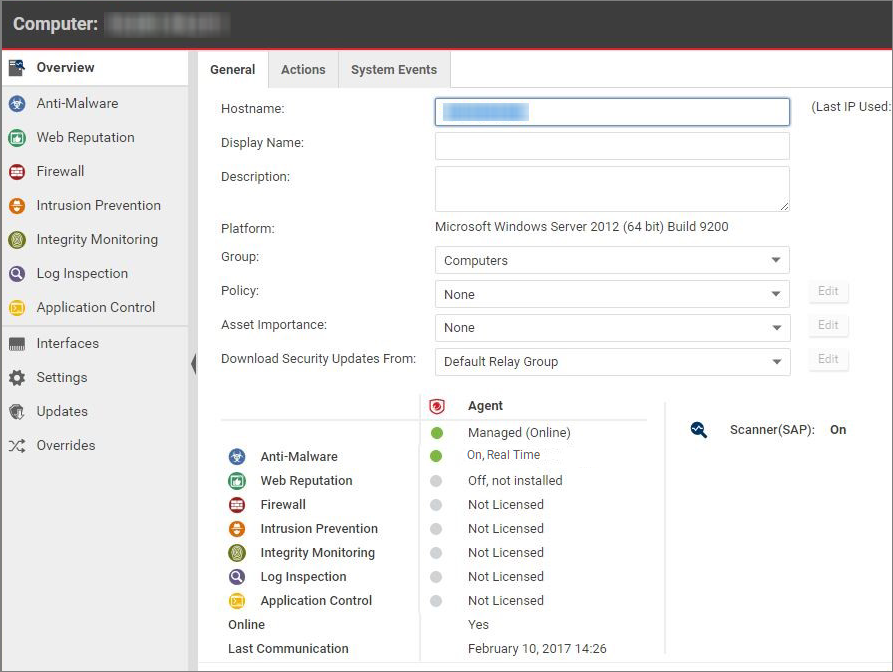

アクティベーションを確認するには、Deep Security Managerコンソールで[コンピュータ]タブに移動し、コンピュータ名を選択してから[詳細]を選択し、コンピュータのステータスが管理対象であることを確認します。

セキュリティプロファイルを割り当てる

この時点で、エージェントのステータスは[管理 (オンライン)]ですが、保護モジュールはインストールされていません。これは、エージェントとマネージャが通信しているが、エージェントが構成を使用していないことを意味します。

保護を適用するには、いくつかの方法があります。この例では、SAPインスタンスで直接設定を行います。これには、SAPを有効化し、 不正プログラム対策 を有効化してエージェントに最新のパターンファイルと検索エンジンを提供し、初期設定の

[検索設定]を割り当てます。

-

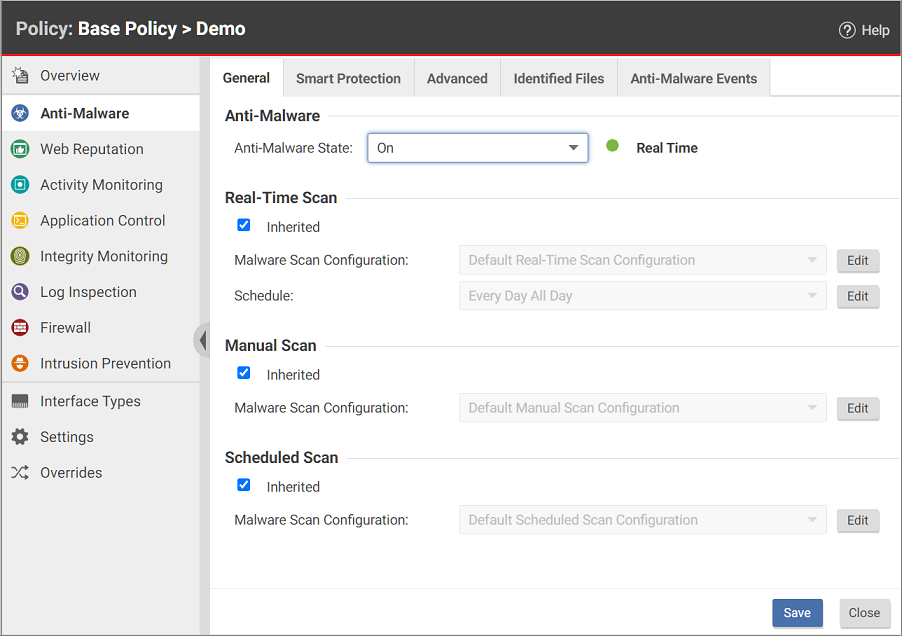

[コンピュータエディタ]で[不正プログラム対策]→[一般]に移動します。

-

[不正プログラム対策]セクションで、[設定]を[オン](または[継承 オン]) に設定し、[保存]をクリックします。

-

[リアルタイム検索]、[手動検索]、または[予約検索]セクションで、[不正プログラム検索設定]と[スケジュール]を設定するか、それらの設定を親ポリシーから継承するようにします。

-

[保存]をクリックします。不正プログラム対策モジュールのステータスが[オフ、インストール保留中]に変更されます。これは、エージェントが必要なモジュールをDeep Security Managerから取得していることを意味します。これが機能するためには、クライアントがRelayのリスニングポート番号でDeep Security Relayにアクセスする必要があります。数分後、エージェントは不正プログラム対策パターンやスキャンエンジンなどのセキュリティアップデートのダウンロードを開始するはずです。

-

[コンピュータ]エディターで、[設定]→[Scanner]に移動します。

-

[SAP]セクションで、[設定]を[オン](または[継承 オン]) に設定し、[保存]をクリックします

Agentのステータスが再び[管理 (オンライン)]に変わり、不正プログラム対策モジュールとScanner (SAP) モジュールのステータスが[オン]に変わったら、SAPの設定に進むことができます。

Agentを使用するようにSAPを設定する

Deep Security Agentは現在実行中であり、OSのファイルシステムをスキャンすることができます。次に、エージェントにSAPアプリケーションサーバを認識させます。これを使用するには、アプリケーションサーバ内にウイルススキャンアダプタを作成します。ウイルススキャンアダプタはグループの一部でなければなりません。ウイルススキャンアダプタとウイルススキャングループが作成された後、ウイルススキャンプロファイルを使用して、スキャンする内容と動作方法を構成します。

お使いの環境に応じて、以下の手順が必要です:

ウイルス検索グループとウイルス検索アダプタはどちらもグローバル設定 (クライアント00) です。ウイルス検索プロファイルは、各テナント (クライアント01、02など)

で設定する必要があります。

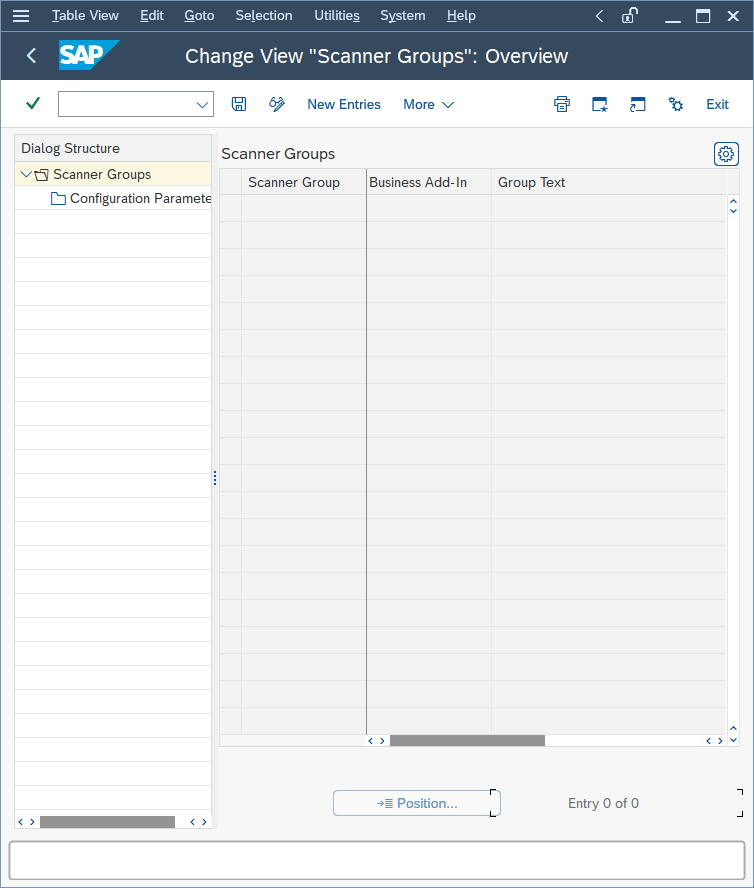

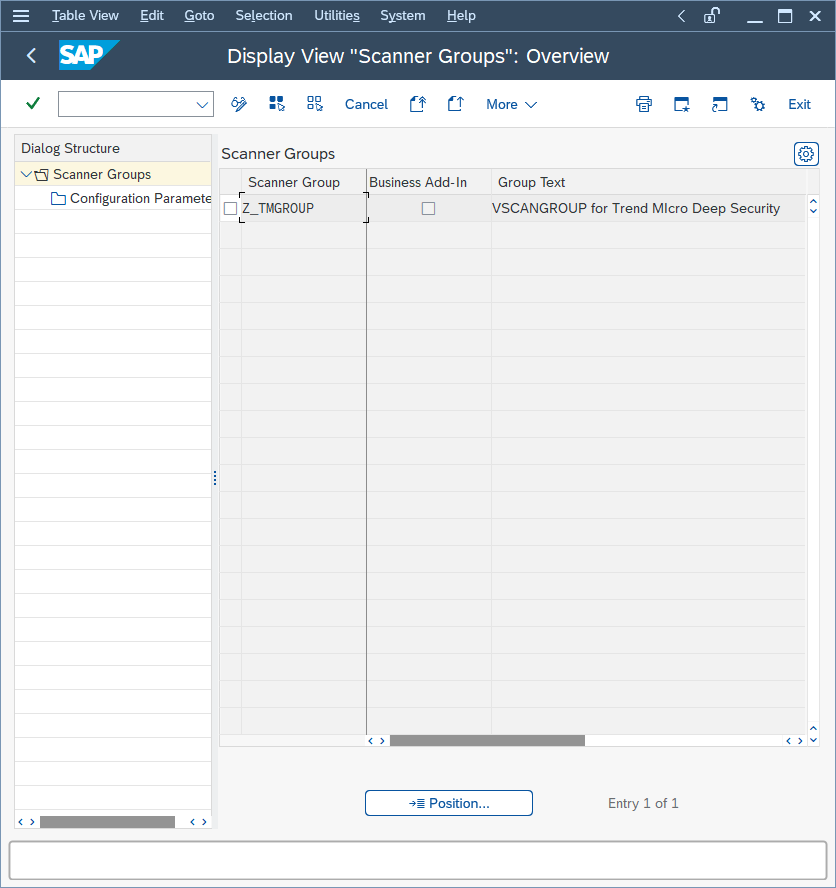

トレンドマイクロのスキャナグループを設定する

-

SAP WinGUIで[VSCANGROUP]トランザクションを実行します。編集モードで[新しいエントリ]をクリックします。

-

新しいScannerグループを作成し、[Scanner Group]領域にグループ名を指定し、[グループテキスト]領域にScannerグループの説明を入力します。

-

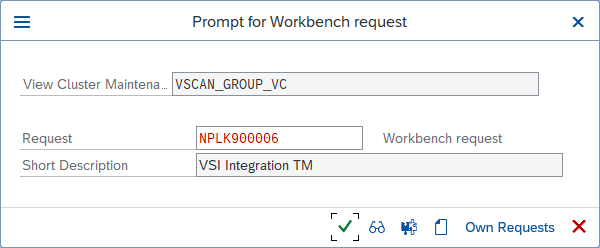

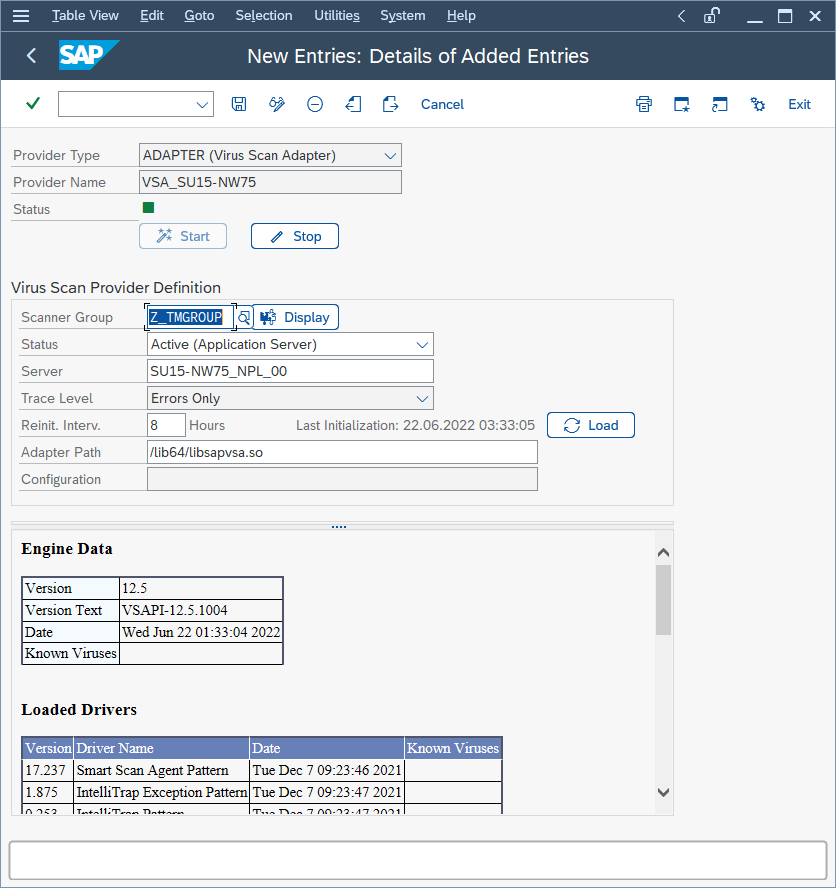

[保存]アイコンをクリックして編集モードを終了します。[ワークベンチリクエストのプロンプト]ダイアログが表示されます。次の例では、VSI関連のすべての変更を追跡するために新しいワークベンチリクエストが作成されます:

次の手順で、VSI統合を実際に設定します。これは[Virus Scan Adapter]と呼ばれます。

トレンドマイクロのウイルススキャンプロバイダを設定する

-

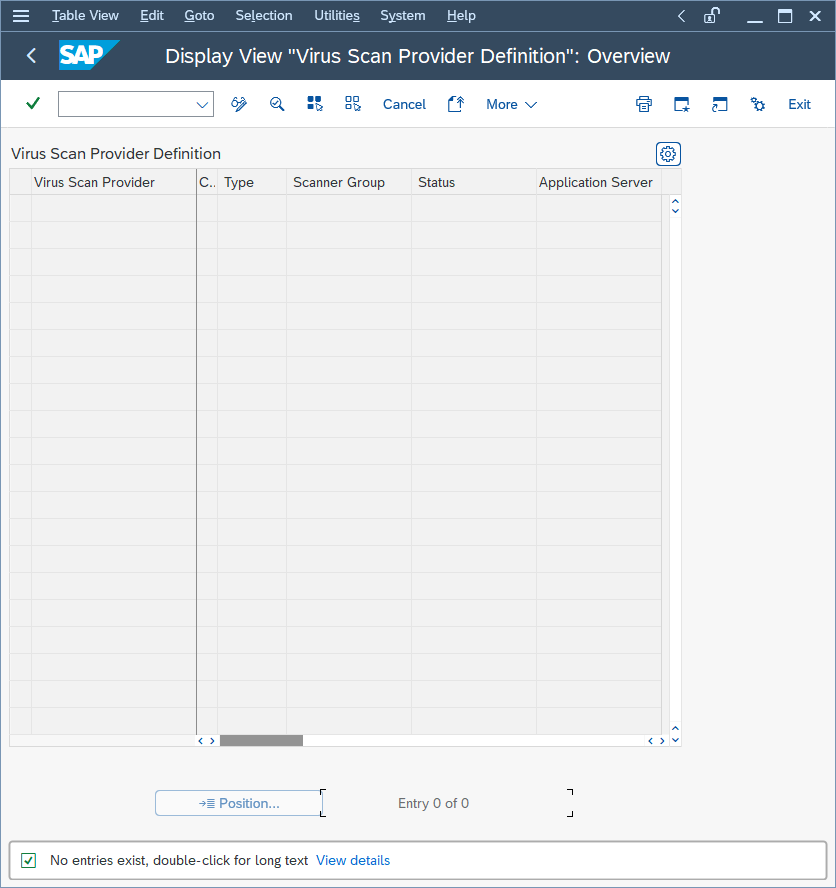

SAP WinGUIで[VSCAN]トランザクションを実行します。編集モードで[新しいエントリ]をクリックします。

-

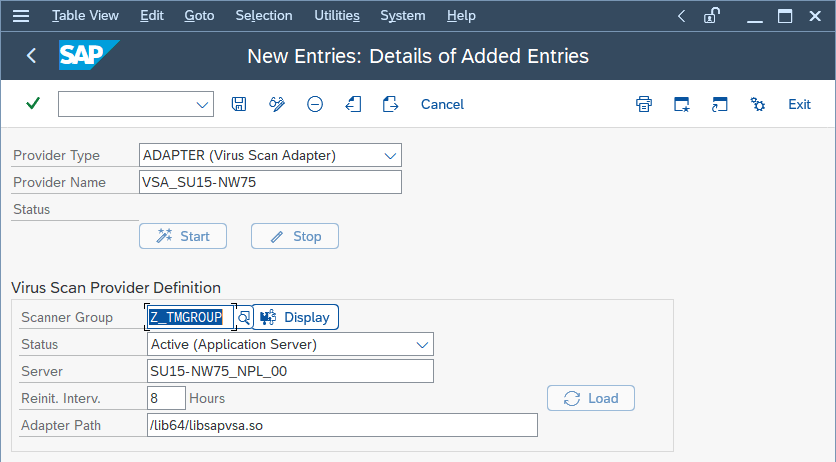

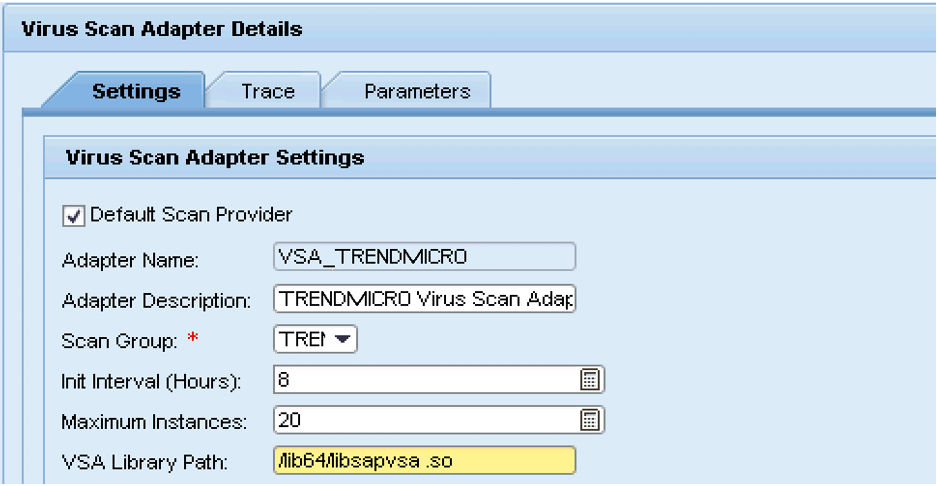

VSI認定ソリューションの新しい構成を入力してください。以下の例では、次の構成パラメータが設定されています:

設定Value説明プロバイダの種類ADAPTER (Virus Scan Adapter)自動的に設定されます (初期設定)。プロバイダ名VSA_<ホスト名>自動的に設定され、エイリアスとして機能します。検索グループ前の手順で設定したグループを選択します。入力ヘルプを使用して、以前に作成されたすべてのスキャナグループを表示できます。ステータスActive (Application Server)自動的に設定されます (初期設定)。サーバnplhost_NPL_42自動的に設定されるホスト名です。Reinit.Interv.8時間ウイルススキャンアダプタが再初期化されて新しいウイルス定義がロードされるまでの時間を指定します。アダプタパス(Linux)/lib64/libsapvsa.so初期設定のパスです。アダプタパス(Windows)C:\Program Files\Trend Micro\Deep Security Agent\lib\dsvsa.dll初期設定のパスです。

設定Value説明プロバイダの種類ADAPTER (Virus Scan Adapter)自動的に設定されます (初期設定)。プロバイダ名VSA_<ホスト名>自動的に設定され、エイリアスとして機能します。検索グループ前の手順で設定したグループを選択します。入力ヘルプを使用して、以前に作成されたすべてのスキャナグループを表示できます。ステータスActive (Application Server)自動的に設定されます (初期設定)。サーバnplhost_NPL_42自動的に設定されるホスト名です。Reinit.Interv.8時間ウイルススキャンアダプタが再初期化されて新しいウイルス定義がロードされるまでの時間を指定します。アダプタパス(Linux)/lib64/libsapvsa.so初期設定のパスです。アダプタパス(Windows)C:\Program Files\Trend Micro\Deep Security Agent\lib\dsvsa.dll初期設定のパスです。 -

編集モードを終了するには、[保存]アイコンをクリックしてください。これをワークベンチリクエストにパックするためのプロンプトが表示されます。

-

リクエストを確認し、[開始]をクリックします。[ステータス]ライトが緑色に変わり、アダプターがロードされてアクティブになったことを示します:

ここまでで、VSIの設定はほぼ完了です。これで、アプリケーションサーバは、 Trend Micro Deep Securityが提供するウイルス検索を使用してファイルトランザクションを処理できるようになります。

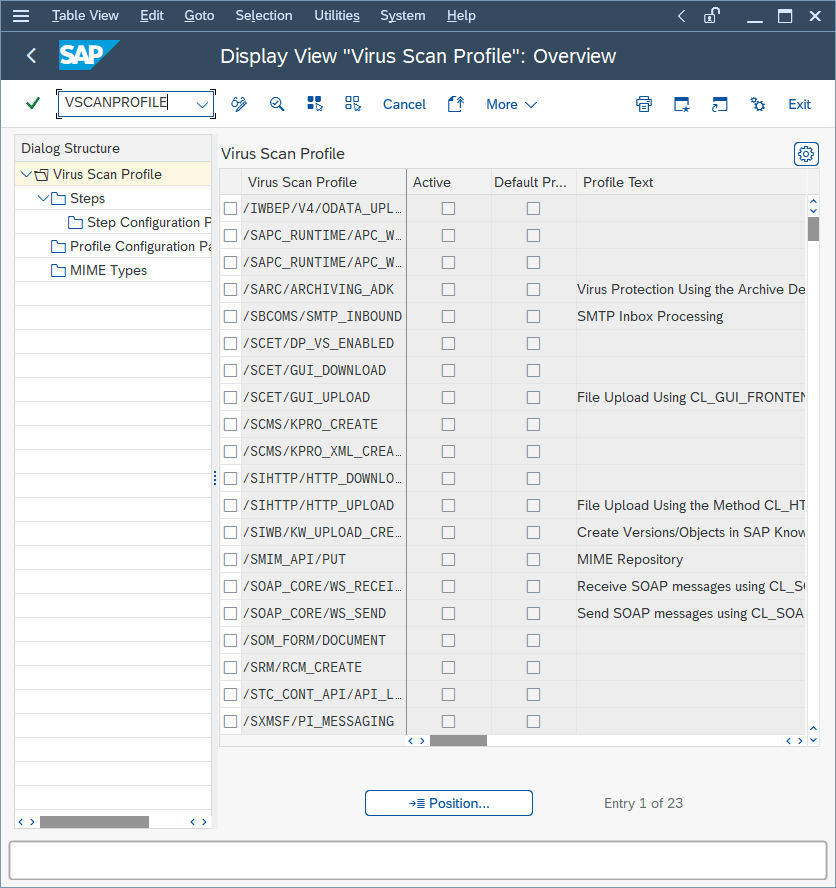

トレンドマイクロのウイルススキャンプロファイルを設定する

-

SAP WinGUIで[VSCANPROFILE]トランザクションを実行し、ウイルススキャンが必要なSAP操作を選択します。例えば、[/SCET/GUI_UPLOAD]または[/SCET/GUI_DOWNLOAD]の「アクティブ」チェックボックスをチェックし、[保存]アイコンをクリックします。

-

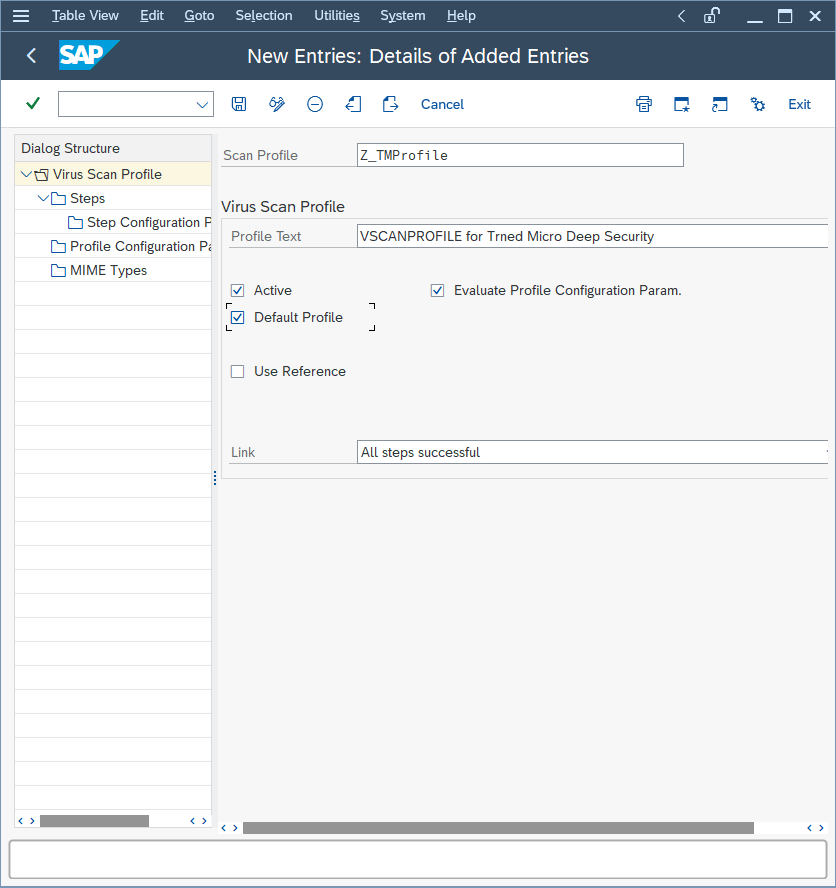

編集モードで[新しいエントリ]をクリックします。ウイルススキャンプロファイルは、特定のトランザクション (ファイルのアップロード、ファイルのダウンロードなど) がウイルススキャンインターフェースに対応してどのように処理されるかを定義します。アプリケーションサーバで以前に構成されたウイルススキャンアダプタを使用するには、新しいウイルススキャンプロファイルを作成する必要があります。

-

[スキャンプロファイル]フィールドにZ_TMProfileを入力し、[有効]、[デフォルトプロファイル]、[プロファイル構成パラメータを評価]を選択します。

-

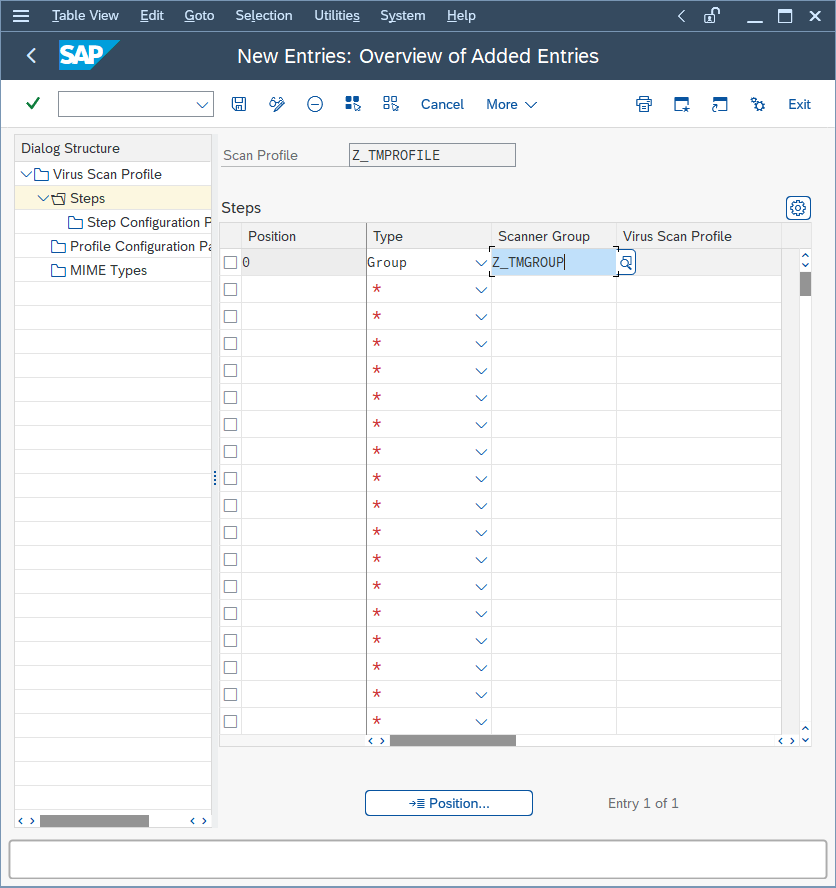

編集モードのまま、左側の[手順]をダブルクリックして手順を設定します:

-

[新しいエントリ] をクリックします。ステップは、プロファイルがトランザクションから呼び出されたときの動作を定義します。

-

[位置]を0に、[種類]をグループに、[Scanner Group]を以前に設定したグループ名に設定します。

-

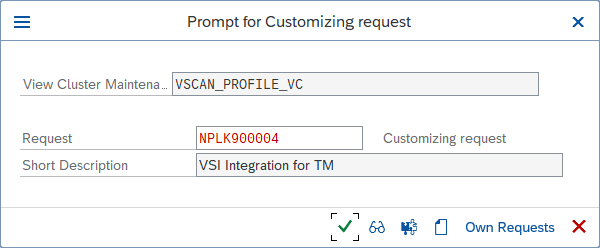

[保存] アイコンをクリックして編集モードを終了します。既存のウイルススキャンプロファイル [/SCET/DP_VS_ENABLED] に関する通知が表示されます。

-

既存のプロファイルに関する通知は無視してください。プロファイルはアクティブではなく、使用されていません。この通知を確認した後、カスタマイズリクエストにこの設定をパックするよう求められます。新しいリクエストを作成することで、行われた変更を追跡するのに役立ちます。

-

ステップの構成パラメータを作成するには、左側の[プロファイル構成パラメータ]をダブルクリックし、次に[新しいエントリ]をクリックしてパラメータを設定します。パラメータ種類説明CUST_ACTIVE_CONTENTBOOLファイルにスクリプト (JavaScript、PHP、またはASPスクリプト) が含まれているかどうかを確認し、ブロックします。CUST_CHECK_MIME_TYPEBOOLファイル拡張子名がMIMEタイプと一致するか確認します。一致しない場合、ファイルはブロックされます。すべてのMIMEタイプと拡張子名は正確に一致させることができます。例えば:

-

Microsoft Wordファイルは

.docまたは.dotでなければなりません -

JPEGファイルは

.jpgでなければなりません -

テキストファイルとバイナリファイルは、他の既知のファイルの拡張子でない限り、任意の拡張子を持つことができます。つまり、

.txtや.binは可能ですが、.docや.jpgは不可です

サポートされているMIMEタイプを参照してください。 -

-

左側の[ステップ構成パラメータ]をダブルクリックし、[新しいエントリ]を選択してパラメータを設定します。パラメータ種類説明初期設定(Linux)初期設定(Windows)SCANBESTEFFORTBOOL検索はベストエフォートで実行する必要があります。つまり、SCANALLFILESやSCANEXTRACTなど、VSAによるオブジェクトの検索を許可するすべてのセキュリティクリティカルフラグを有効にする必要があります。また、内部フラグも有効にする必要があります。これらのフラグの詳細は、証明書に保存できます。(not set)(not set)SCANALLFILESBOOLファイル拡張子に関係なくすべてのファイルをスキャンします。disableddisabledSCANEXTENSIONSCHARVSAがスキャンするファイル拡張子のリスト。設定された拡張子のみがチェックされます。他の拡張子はブロックされます。ワイルドカードもここでパターン検索に使用できます。

*はこの場所およびそれ以降を表し、?はこの文字のみを表します。例えば、exe;com;do?;ht* => \`\*\`はすべてのファイルをスキャンすることを意味します。null「」SCANLIMITINTこの設定は圧縮ファイルに適用されます。解凍されてスキャンされるファイルの最大数を指定します。INT_MAX65535SCANEXTRACTBOOLアーカイブまたは圧縮オブジェクトを解凍します。有効有効SCANEXTRACT_SIZESIZE_T最大解凍サイズです。0x7FFFFFFF62914560 (60 MB)SCANEXTRACT_DEPTHINTオブジェクトが解凍される最大の深さ (階層) です。2020SCANLOGPATHCHARVSAのカスタムログパス。通常のファイルへの絶対パス、または通常のファイルを作成できる場所への絶対パスである必要があります。実行可能ファイルのパスは使用できません。制限されたログメッセージのみが記録されます。例えば、検出された不正プログラムです。Deep Security Agent 20 LTS 2024-05-02のアップデートでサポートされています。(not set)(not set)SCANMIMETYPESCHARスキャン対象のMIMEタイプのリスト。設定されたMIMEタイプのファイルのみがチェックされます。他のMIMEタイプはブロックされます。このパラメータは、CUST_CHECK_MIME_TYPEが有効な場合にのみ機能します。(not set)(not set)BLOCKMIMETYPESCHARブロックされるMIMEタイプのリスト。このパラメータは、CUST_CHECK_MIME_TYPEが有効な場合にのみ機能します。(not set)(not set)BLOCKEXTENSIONSCHARブロックされているファイル拡張子のリストです。(not set)(not set)

この設定はクライアント単位であり、SAPアプリケーションサーバの各テナントで設定する必要があります。

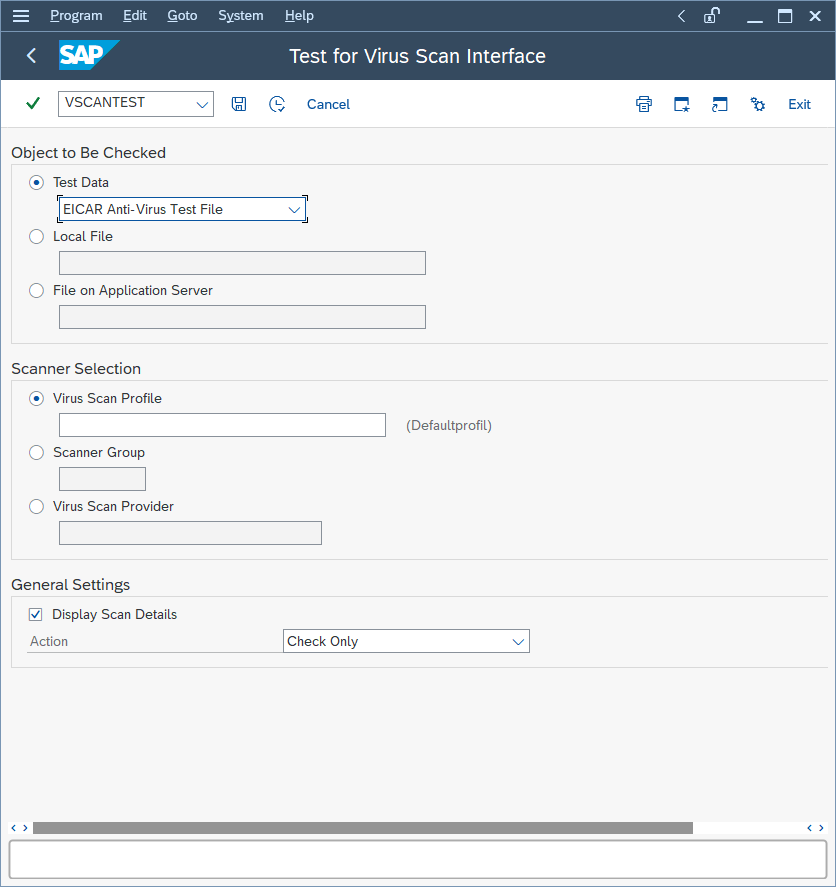

ウイルススキャンインタフェースをテストする

-

SAP WinGUIで[VSCANTEST]トランザクションを実行します。

VSI対応の各SAPアプリケーションサーバには、設定ステップが正しく実行されたかどうかをチェックするテストも組み込まれています。そのため、特定のスキャンツールを呼び出すことのできるトランザクションにEICARテストウイルス

(www.eicar.org) が追加されます。

VSI対応の各SAPアプリケーションサーバには、設定ステップが正しく実行されたかどうかをチェックするテストも組み込まれています。そのため、特定のスキャンツールを呼び出すことのできるトランザクションにEICARテストウイルス

(www.eicar.org) が追加されます。 -

値を指定しない場合、前のステップで設定されたデフォルトプロファイルが呼び出されるため、何も設定しないでください。

-

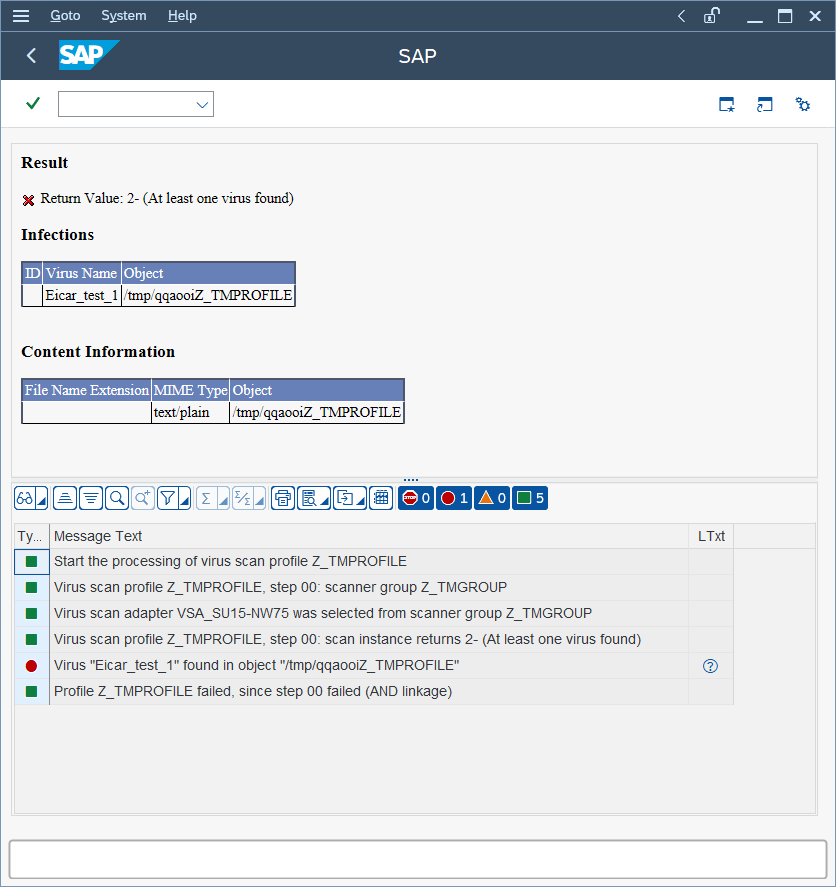

[実行]をクリックします。EICARテストウイルスについて説明する通知が表示されます。

-

通知を確認してください。トランザクションが傍受されました:

[感染] には、検出された不正プログラムに関する情報が表示されます。

[コンテンツ情報]はファイルの正しいMIMEタイプを表示します。

ファイルには、ランダムに生成された7文字のアルファベットにウイルススキャンプロファイル名を付加した名前が付けられます。

この後に、トランザクションの各ステップに関する出力が表示されます。

-

トランザクションが初期設定のウイルススキャンプロファイル (Z_TMPROFILE) を呼び出します。

-

ウイルススキャンプロファイルZ_TMPROFILEは、ウイルススキャングループZ_TMGROUPからアダプタを呼び出すように設定されています。

-

ウイルススキャングループZ_TMGROUPには複数のアダプタが設定されており、そのうちの1つが呼び出されます (この例ではVSA_NPLHOST)。

-

ウイルススキャンアダプタから、ウイルスが見つかったことを示す値「2-」が返されます。

-

検出された不正プログラムに関する情報として、Eicar_test_1およびファイルオブジェクト/tmp/ zUeEbZZ_TMPROFILEが表示されます。

-

ステップ00 (ウイルススキャングループ) が失敗してファイルトランザクションの処理が停止されたため、呼び出された初期設定のウイルススキャンプロファイルZ_TMPROFILEが失敗します。

クロスチェックには、Deep Security Managerコンソールのこの「不正プログラム」イベントに関する情報もあります。このイベントを表示するには、[コンピュータエディタ] を開き、[不正プログラム対策]→[イベント] を選択します。

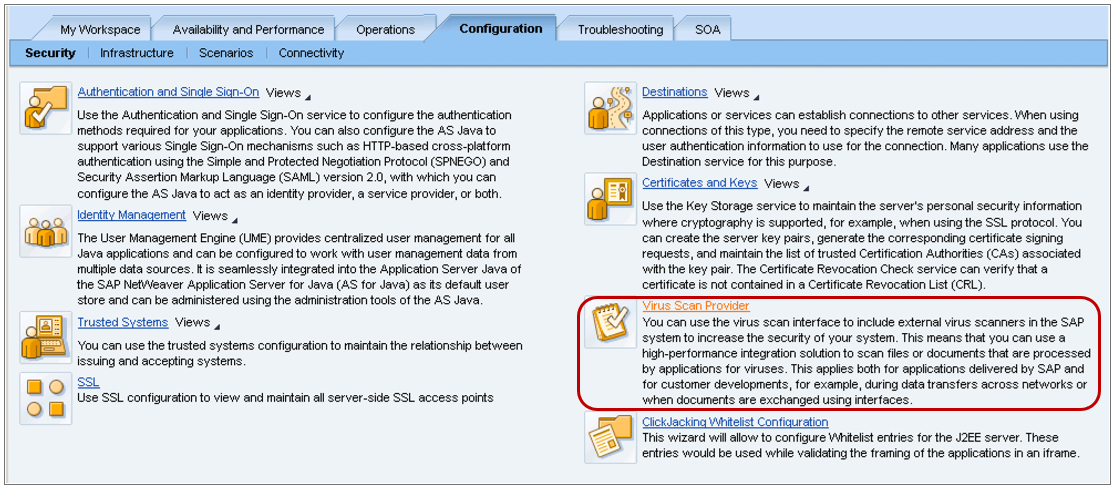

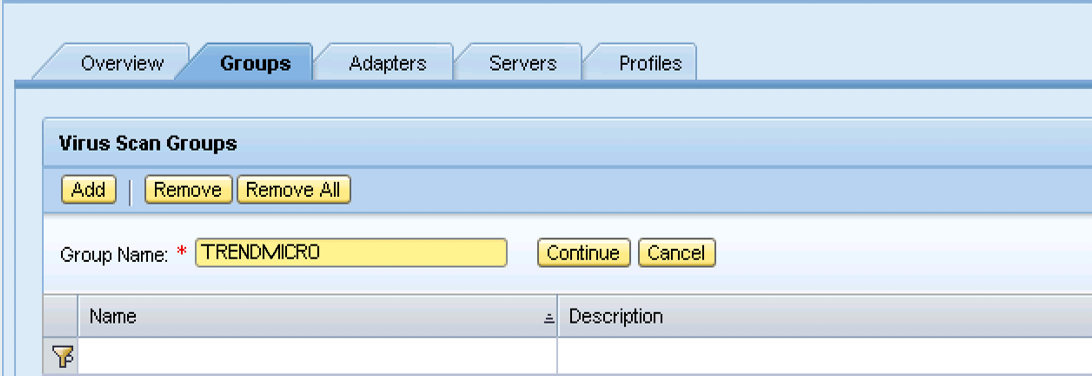

Java 環境でトレンドマイクロスキャナーグループを構成する

スキャナーグループは、同じタイプの複数のウイルススキャナーを組み合わせます。後でウイルススキャンプロファイルを指定するには、グループが必要です。

次のようにスキャナーグループを作成できます:

-

SAP NetWeaver Administrator にログインします。

-

[設定]タブを選択し、[ウイルススキャンプロバイダ]を選択します。

-

変更モードで、[グループ]タブの[追加]をクリックします。

-

[設定]タブで、V[ウイルススキャングループの詳細]の一部である[グループの説明]フィールドにグループの説明を入力します。

-

[デフォルトスキャングループ]を選択してこのグループをデフォルトグループとして使用します。

Java 環境でトレンドマイクロウイルススキャンプロバイダを構成する

ウイルススキャンプロバイダーを次のように設定できます:

-

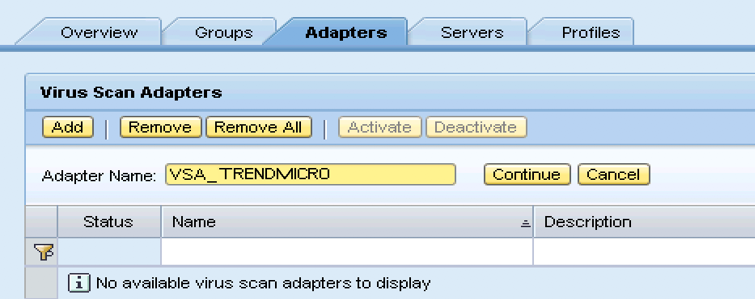

変更モードで、[アダプター]タブにて[追加]をクリックして、ウイルススキャンアダプタとしてウイルススキャンプロバイダを作成します。

-

[アダプター名]フィールドを使用して、定義済みの接頭辞の後に名前の残りの部分を追加し、次に[続行]をクリックします。名前はVSA_で始まる必要があります。これにより、[ウイルススキャンアダプター]グループに新しい行が追加されます。

-

VSA共有ライブラリのパスを指定してください。UNIXでは

/lib64/libsapvsa.so、WindowsではC:\Program Files\Trend Micro\Deep Security Agent\lib\dsvsa.dllです。 -

[スキャングループ]リストから選択してください。

-

[デフォルトスキャンプロバイダ]を選択してください。

-

構成を保存してウイルススキャンプロバイダを有効にします。

Java 環境でトレンドマイクロのウイルススキャンプロファイルを設定する

アプリケーションはウイルススキャンプロファイルを使用してデータをウイルスチェックします。ウイルススキャンプロファイルには、ドキュメントをチェックするスキャナーグループのリストが含まれています。また、ウイルススキャナーの構成パラメータを割り当てるためにウイルススキャンプロファイルを使用することもできます。このウイルススキャンプロファイルでウイルスをスキャンすると、ウイルススキャナーはパラメータを受け取ります。

ウイルススキャンプロファイルは、スキャン中に処理される手順を指定します。手順は通常、スキャナーグループを使用して見つかるウイルススキャナーか、ウイルススキャンプロファイルを指定する手順のいずれかです。この手順は、囲むウイルススキャンプロファイルの一部として実行されます。

ウイルススキャンはウイルススキャンプロファイルの名前で実行されます。システム管理者は、各コンポーネントのウイルススキャンを有効または無効にするためにプロファイルを使用できます。

デフォルトでは、ウイルススキャンを統合する各SAPアプリケーションに対してウイルススキャンプロファイルが提供されます。

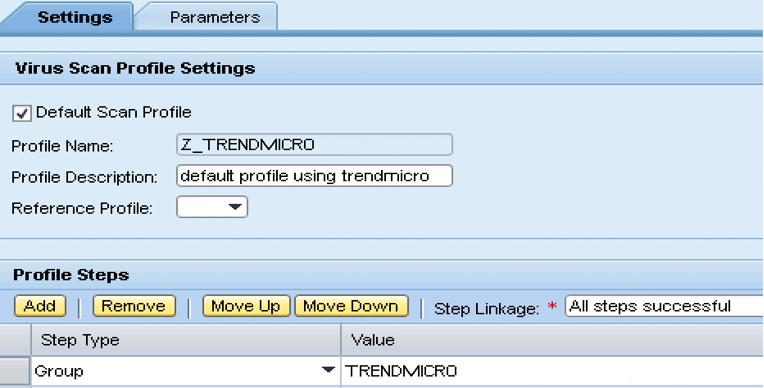

ウイルススキャンプロファイルを次のように設定できます:

-

[プロファイル]タブで[追加]をクリックして、変更モードでウイルススキャンプロファイルを作成します。

-

[プロファイル名]フィールドに、定義済みの接頭辞の後に続く名前を入力し、[続行]をクリックします。これにより、[ウイルススキャンプロファイルグループ]に新しい行が追加されます。

-

[ウイルススキャンプロファイルの詳細]の下で[設定]タブを選択し、[デフォルトスキャンプロファイル]インジケーターを設定して参照情報プロファイルとして編集するプロファイルを選択します。

-

デフォルトプロファイルを使用するには、[参照情報プロファイル]リストから[デフォルトプロファイル]を選択してください。

-

参照情報プロファイルを使用するには、[参照情報プロファイル]リストから新しいプロファイルをリンクする既存の参照情報プロファイルを選択します。これは、ウイルススキャンプロファイルが他のウイルススキャンプロファイルを参照情報プロファイルとして使用できるため、複数のアプリケーションを同じウイルススキャンプロファイルで操作できるためです。

-

-

新しいプロファイルを定義するには、[追加]をクリックし、次のフィールドに入力してください。フィールド説明プロファイル名新しいプロファイルの名前。プロファイルの説明新しいプロフィールの説明。参照情報プロファイル選択すると、他のフィールドが非表示になります。手順リンクこのプロファイルのステップのリンク:

-

すべてのステップが成功しました: ANDリンク、すべてのステップが成功することで全体の結果が成功します。

-

少なくとも1つのステップが成功: ORリンク、全体の結果が成功するためには1つのステップが成功するだけでよい。

プロフィールの手順このプロファイルの手順。 -

-

次のように[プロファイル手順]グループのプロファイルステップを指定してください:

-

[追加]をクリックします。

-

[tepタイプ]リストからグループまたは別のプロファイルを選択して使用してください。

-

グループまたはプロファイルの値を指定してください。

-

[上へ移動]、[下へ移動]、[削除]を使用して[プロファイル手順]リストを構成します。

-

-

プロファイルを有効化するには、入力内容を保存し、[ウイルススキャンプロファイル]グループでプロファイルを選択し、[有効化]をクリックしてください。

次に、プロファイルパラメータを次のように設定します

-

編集モードで該当するプロファイルの[パラメータ]タブを選択します。

-

[追加]をクリックして新しいエントリを作成します。

-

エントリを保存します。

以下の表はプロファイル構成パラメータを一覧にしています:

|

パラメータ

|

種類

|

説明

|

|

CUST_ACTIVE_CONTENT

|

BOOL

|

ファイルにJavaScript、PHP、ASPスクリプトなどのスクリプトが含まれているかどうかを確認し、それをブロックします。

|

|

CUST_CHECK_MIME_TYPE

|

BOOL

|

ファイル拡張子名がMIMEタイプと一致するかどうかを確認します。一致しない場合、ファイルはブロックされます。すべてのMIMEタイプと拡張子名は正確に一致させることができます。例えば:

サポートされているMIMEタイプを参照してください。

|

次の表は、ステップ構成パラメータの一覧です。

|

パラメータ

|

種類

|

説明

|

Linuxのデフォルト

|

Windowsのデフォルト

|

|

SCANBESTEFFORT

|

BOOL

|

スキャンをベストエフォートベースで実行します。つまり、VSAにオブジェクトの検索を許可するセキュリティ上重要なフラグ (SCANALLFILESやSCANEXTRACTなど)

をすべて有効化するだけでなく、内部フラグも有効にします。可能なフラグの詳細は認証に保存されています。

|

1

|

1

|

|

SCANALLFILES

|

BOOL

|

ファイル拡張子に関係なくすべてのファイルをスキャンします。

|

1

|

1

|

|

SCANLIMIT

|

INT

|

解凍されてスキャンされるファイルの最大数を指定します。圧縮ファイルのみ適用されます。

|

INT_MAX

|

65535

|

|

SCANEXTRACT

|

BOOL

|

アーカイブまたは圧縮オブジェクトを解凍します。

|

有効

|

有効

|

|

SCANEXTRACT_SIZE

|

SIZE_T

|

最大解凍サイズ。

|

0x7FFFFFFF

|

62914560 (60 MB)

|

|

SCANEXTRACT_DEPTH

|

INT

|

オブジェクトが解凍される最大の深さ (階層) です。

|

20

|

20

|

|

SCANLOGPATH

|

CHAR

|

VSAのカスタムログパス。

通常のファイルへの絶対パス、または通常のファイルを作成できる場所への絶対パスである必要があります。実行可能ファイルのパスは使用できません。

制限されたログメッセージのみが記録されます。例えば、検出された不正プログラムです。

Deep Security Agent 20 LTS 2024-05-02のアップデートでサポートされています。

|

(not set)

|

(not set)

|

Java環境でウイルススキャンインターフェースをテストする

-

/vscantestパスの下でテストアプリケーションを開始します。 -

提供されたテストデータまたは自身のローカルファイルを使用して、チェックするオブジェクトを指定します。

-

テストするウイルススキャンプロファイル、スキャナーグループ、またはウイルススキャンプロバイダーを選択します。

-

次のいずれかのオプションを選択します

-

[チェックのみ] - 指定されたウイルス対策製品はデータをウイルスのためにスキャンし、結果を表示します。

-

[チェックとクリーン] - 指定されたウイルス対策製品は、スキャンして結果を表示するだけでなく、ウイルス感染が診断された場合にデータをクリーンしようとします。

-

-

[アクションを実行]をクリックしてテストを開始します。

サポートされているMIMEタイプ

Deep Security ScannerでサポートされているMIMEタイプは、使用しているDeep Security Agentのバージョンによって異なります。

-

Deep Security Agent 9.6ではVSAPI 9.85を使用

-

Deep Security Agent 10.0ではATSE 9.861を使用

-

Deep Security Agent 10.1ではATSE 9.862を使用

-

Deep Security Agent 10.2、10.3、11.0、11.1、および11.2はATSE 10.000を使用します

-

Deep Security エージェント 11.3以降はATSE 11.0.000を使用します

|

MIMEタイプ

|

説明

|

拡張子

|

エージェント9.6でサポート

|

エージェント10.0でサポート

|

エージェント10.1以降でサポートされています

|

|

アプリケーション/オクテットストリーム

|

|

*

|

オプション

|

オプション

|

オプション

|

|

アプリケーション/ com

|

COM File

|

com

|

オプション

|

オプション

|

オプション

|

|

アプリケーション/ ecmascript

|

EMCScriptファイル

|

es

|

オプション

|

オプション

|

オプション

|

|

application/hta

|

HTAファイル

|

hta

|

オプション

|

オプション

|

オプション

|

|

application/java-archive

|

Java Archive(JAR)ファイル

|

ear、jar、rar、sar、war、zip

|

オプション

|

オプション

|

オプション

|

|

アプリケーション/ JavaScript

|

Javascript File

|

js, jsxinc, jsx, ztl

|

オプション

|

オプション

|

オプション

|

|

アプリケーション/ msword

|

Word for Windows

|

doc, dot

|

オプション

|

オプション

|

オプション

|

|

application/vnd.ms-access

|

MS Access

|

mdb

|

いいえ

|

いいえ

|

いいえ

|

|

application/vnd.ms-project

|

MS Project

|

mpp

|

いいえ

|

いいえ

|

いいえ

|

|

アプリケーション/オクテットストリーム

|

COM File

|

com

|

オプション

|

オプション

|

オプション

|

|

アプリケーション/オクテットストリーム

|

EXE File

|

exe

|

オプション

|

オプション

|

オプション

|

|

アプリケーション/ pdf

|

Adobe Portable Document Formatファイル

|

pdf

|

オプション

|

オプション

|

オプション

|

|

アプリケーション/追記

|

Postscript

|

ai, ps

|

オプション

|

オプション

|

オプション

|

|

application/rar

|

RAR File

|

rar

|

オプション

|

オプション

|

オプション

|

|

application/rtf

|

Microsoft RTF

|

rtf

|

オプション

|

オプション

|

オプション

|

|

application/sar

|

Sar File

|

sar

|

オプション

|

オプション

|

オプション

|

|

application/vnd.ms-excel

|

Excel for Windows

|

xls, xlt, xla

|

オプション

|

オプション

|

オプション

|

|

application/vnd.ms-outlook

|

Outlook for Windows

|

msg

|

いいえ

|

オプション

|

オプション

|

|

application/vnd.ms-powerpoint

|

Windows PowerPoint

|

ppt, pot, pps, ppa

|

オプション

|

オプション

|

オプション

|

|

application/vnd.ms-publisher

|

MS Publisher

|

pub

|

いいえ

|

いいえ

|

オプション

|

|

application/vnd.oasis.opendocument

|

ドキュメントを開く

|

odf

|

オプション

|

オプション

|

オプション

|

|

application/vnd.openxmlformats-officedocument.presentationml.presentation

|

Microsoft Officeファイル

|

pptx, potx, ppsx, ppam, pptm, potm, ppsm

|

オプション

|

オプション

|

オプション

|

|

application/vnd.openxmlformats-officedocument.spreadsheetml.sheet

|

Microsoft Officeファイル

|

xlsx, xltx, xlsm, xltm, xlam, xlsb

|

オプション

|

オプション

|

オプション

|

|

application/vnd.openxmlformats-officedocument.wordprocessingml.document

|

Microsoft Officeファイル

|

docx, dotx, docm, dotm

|

オプション

|

オプション

|

オプション

|

|

application/vnd.rn-realmedia

|

Real Media

|

rm

|

オプション

|

オプション

|

オプション

|

|

application/wordperfect

|

WOrdPerfect

|

wp, wp5, wp6, wpd, w60, w61

|

オプション

|

オプション

|

オプション

|

|

application/x-alf

|

|

alf

|

オプション

|

オプション

|

オプション

|

|

application/x-arc-compressed

|

ARC File

|

arc

|

オプション

|

オプション

|

オプション

|

|

application/x-bzip2

|

bZIP File

|

*

|

オプション

|

オプション

|

オプション

|

|

application/x-cpio

|

CPIOファイル

|

*

|

オプション

|

オプション

|

オプション

|

|

application/x-director

|

Macromedia Director Shockwave Movie

|

dcr

|

オプション

|

オプション

|

オプション

|

|

application/x-gzip

|

Gzip

|

*

|

オプション

|

オプション

|

オプション

|

|

application/xhtml+xml

|

XHTML

|

dhtm、dhtml、htm、html、htx、sht、shtm、shtml、stml、xht、xhtm、xhtml、xml、txt

|

オプション

|

オプション

|

オプション

|

|

application/x-java-class

|

JAVAアプレット

|

class

|

オプション

|

オプション

|

オプション

|

|

application/x-kep

|

|

kep

|

オプション

|

オプション

|

オプション

|

|

application/x-otf

|

|

otf

|

オプション

|

オプション

|

オプション

|

|

application/x-sapshortcut

|

|

sap、sapc

|

オプション

|

オプション

|

オプション

|

|

application/x-shockwave-flash

|

Macromedia Flash

|

swf

|

オプション

|

オプション

|

オプション

|

|

application/x-silverlight-app

|

PKZIP

|

xap

|

オプション

|

オプション

|

オプション

|

|

application/x-sim

|

|

sim

|

オプション

|

オプション

|

オプション

|

|

application/x-tar

|

TARファイル

|

tar

|

オプション

|

オプション

|

オプション

|

|

application/x-vbs

|

|

*

|

オプション

|

オプション

|

オプション

|

|

application/zip

|

ZIP File

|

zip, zipx

|

オプション

|

オプション

|

オプション

|

|

audio/basic

|

Audio

|

snd, au

|

オプション

|

オプション

|

オプション

|

|

audio/midi

|

MIDI

|

mid, midi, rmi, mdi, kar

|

オプション

|

オプション

|

オプション

|

|

audio/x-aiff

|

Audio InterChange File Format from Apple/SGI

|

aiff, aif, aifc

|

オプション

|

オプション

|

オプション

|

|

audio/x-mpeg-3

|

MP3

|

mp3

|

オプション

|

オプション

|

オプション

|

|

audio/x-realaudio

|

Real Audio

|

ra

|

オプション

|

オプション

|

オプション

|

|

audio/x-voc

|

Creative Voice Format(VOC)

|

voc

|

オプション

|

オプション

|

オプション

|

|

image/bmp

|

Windows BMP

|

bmp

|

オプション

|

オプション

|

オプション

|

|

image/gif

|

GIF

|

gif

|

オプション

|

オプション

|

オプション

|

|

image/ico

|

Windows Icon

|

ico

|

オプション

|

オプション

|

オプション

|

|

image/jpeg

|

JPEG

|

jpg, jpeg, jpe, jif, jfif, jfi

|

オプション

|

オプション

|

オプション

|

|

image/msp

|

Microsoft Paint

|

msp

|

オプション

|

オプション

|

オプション

|

|

image/png

|

Portable Network Graphics

|

png

|

オプション

|

オプション

|

オプション

|

|

image/ppm

|

PPM image

|

ppm

|

オプション

|

オプション

|

オプション

|

|

image/svg+xml

|

|

svg

|

オプション

|

オプション

|

オプション

|

|

image/tiff

|

TIFF

|

tif, tiff

|

オプション

|

オプション

|

オプション

|

|

image/vnd.ms-modi

|

Microsoft Document Imaging

|

mdi

|

オプション

|

オプション

|

オプション

|

|

image/x-cpt

|

Corel PhotoPaint

|

cpt

|

オプション

|

オプション

|

オプション

|

|

image/x-pcx

|

PCX

|

pcx

|

オプション

|

オプション

|

オプション

|

|

image/x-pict

|

Macintosh Bitmap

|

pct

|

オプション

|

オプション

|

オプション

|

|

image/x-ras

|

Sun Raster(RAS)

|

ras

|

オプション

|

オプション

|

オプション

|

|

image/x-wmf

|

Windows Metafile

|

wmf

|

オプション

|

オプション

|

オプション

|

|

image/vnd.dwg

|

DWGファイル

|

dwg

|

いいえ

|

いいえ

|

オプション

|

|

text/csv

|

CSV

|

csv, txt

|

オプション

|

オプション

|

オプション

|

|

text/html

|

HTML

|

dhtm、dhtml、htm、html、htx、sht、shtm、shtml、stml、xht、xhtm、xhtml、xml、txt

|

オプション

|

オプション

|

オプション

|

|

text/plain

|

|

*

|

オプション

|

オプション

|

オプション

|

|

text/plain

|

テキストファイル

|

メッセージ, テキスト

|

オプション

|

オプション

|

オプション

|

|

text/xml

|

XML

|

dhtm、dhtml、htm、html、htx、sht、shtm、shtml、stml、xht、xhtm、xhtml、xml、txt

|

オプション

|

オプション

|

オプション

|

|

text/xsl

|

XSL

|

xsl

|

オプション

|

オプション

|

オプション

|

|

unknown/unknown

|

|

*

|

オプション

|

オプション

|

オプション

|

|

video/mpeg

|

|

*

|

オプション

|

オプション

|

オプション

|

|

ビデオ/クイックタイム

|

Quick Time Media

|

m4a、m4b、m4p、m4r、m4v、mov、movie、mp4、heic、heics、heif、heifs、qt

|

オプション

|

オプション

|

オプション

|

|

video/x-fli

|

AutoDesk Animator

|

fli

|

オプション

|

オプション

|

オプション

|

|

video/x-flv

|

Macromedia Flash FLVビデオ

|

flv

|

オプション

|

オプション

|

オプション

|

|

video/x-ms-asf

|

高度なストリーミング形式

|

asf、wma、wmv

|

オプション

|

オプション

|

オプション

|

|

video/x-scm

|

Lotus ScreenCam Movie

|

scm

|

オプション

|

オプション

|

オプション

|

|

font/ttf

|

TrueTypeフォント

|

dfont、otc、otf、ttc、tte、ttf

|

いいえ

|

いいえ

|

オプション

|

|

text/x-msdos-batch

|

バッチファイルは、DOS、OS/2、Microsoft Windowsで使用されるスクリプトファイルです

|

bat, cmd, btm, txt

|

いいえ

|

いいえ

|

いいえ

|