以下は、Deep Securityで使用するGoogle Cloud Platform (GCP) サービスアカウントを作成するために必要なすべての情報です。

ヒントDeep Security Managerで使用するGCPサービスアカウントを作成する理由については、GCPアカウントを追加する利点は何ですか?を参照してください。

|

トピック:

前提条件:Google APIを有効にする

Deep Security Manager用のGCPサービスアカウントを作成する前に、既存のGCPアカウントでいくつかのGoogle APIを有効にする必要があります。

以下の手順に従って、各プロジェクト内でこれらのAPIを有効にしてください。

-

既存のGCPアカウントを使用してGoogle Cloud Platformにログインします。このアカウントは、Deep Securityで保護したいVMを含むすべてのGCPプロジェクトにアクセスできる必要があります。

-

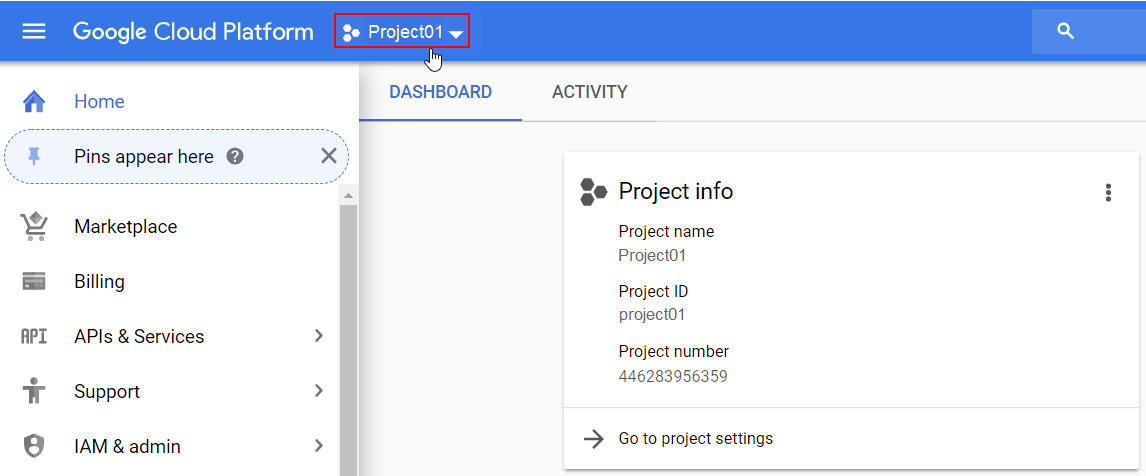

上部で、Deep Security Managerに追加したいVMを含むプロジェクトを選択します。複数のプロジェクトがある場合は、後で選択できます。例えば:

Project01

-

上部の[Google Cloud Platform]をクリックして、ホーム画面にいることを確認してください。

-

左側のツリービューから[APIs & Services]→[Dashboard]を選択します。

-

[+ ENABLE APIS AND SERVICES]をクリックします。

-

検索ボックスに

cloud resource manager APIを入力し、[Cloud Resource Manager API]ボックスをクリックします。 -

[ENABLE]をクリックします。

-

この手順のステップ5から7を繰り返し、

compute engine APIを入力し、[Compute Engine API]ボックスをクリックします。 -

VMをDeep Security Managerに追加したい他のプロジェクトについても、この手順のステップ1~9を繰り返します。

GCPでAPIを有効または無効にする方法の詳細については、Googleのこのページを参照してください:

GCPサービスアカウントを作成する

注意サービスアカウントは、個々のエンドユーザではなく、アプリケーションやVMに関連付けられた特別な種類のGoogleアカウントです。Deep Security ManagerはサービスアカウントのIDを使用してGoogle

APIを呼び出すため、ユーザが直接関与することはありません。

|

以下の手順に従って、Deep Security Managerのサービスアカウントを作成してください。

-

開始する前に、GCP APIを有効にしていることを確認してください。前提条件: Google APIを有効にするを参照してください。

-

既存のGCPアカウントを使用してGoogle Cloud Platformにログインします。

-

上部でプロジェクトを選択します。複数のプロジェクトがある場合は、任意のプロジェクトを選択できます。例えば、

Project01。 -

上部の[Google Cloud Platform]をクリックして、ホーム画面にいることを確認してください。

-

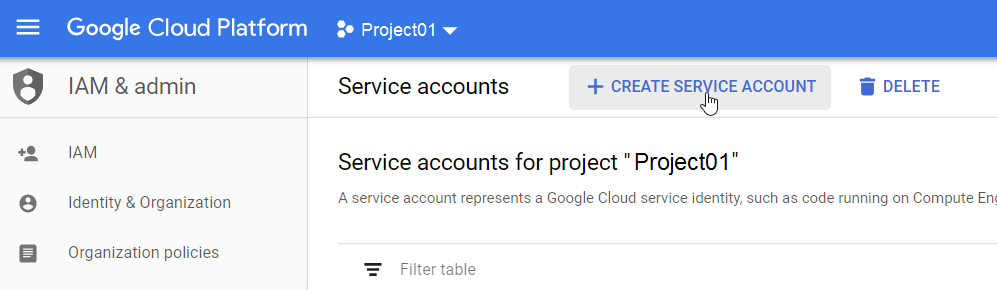

左側のツリービューから[IAM & admin]→[Service accounts]を選択します。

-

[+ CREATE SERVICE ACCOUNT]をクリックします。

-

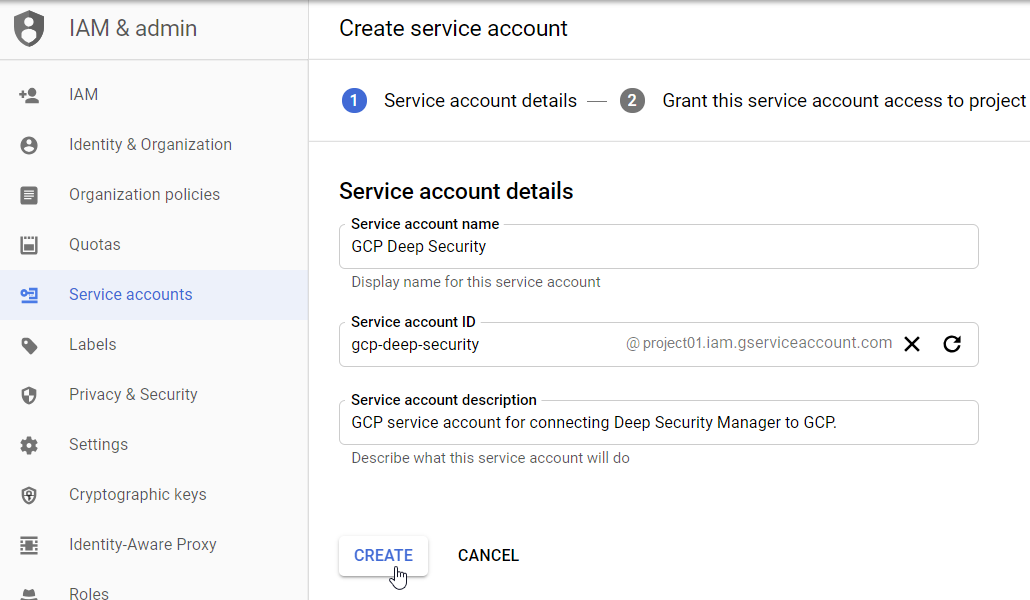

サービスアカウント名、ID、および説明を入力してください。

例:

例:-

サービスアカウント名:

GCP Deep Security -

サービスアカウントID:

gcp-deep-security@<your_project_ID>.iam.gserviceaccount.com -

サービスアカウントの説明:

GCP service account for connecting Deep Security Manager to GCP.

-

-

[作成]をクリックします。

-

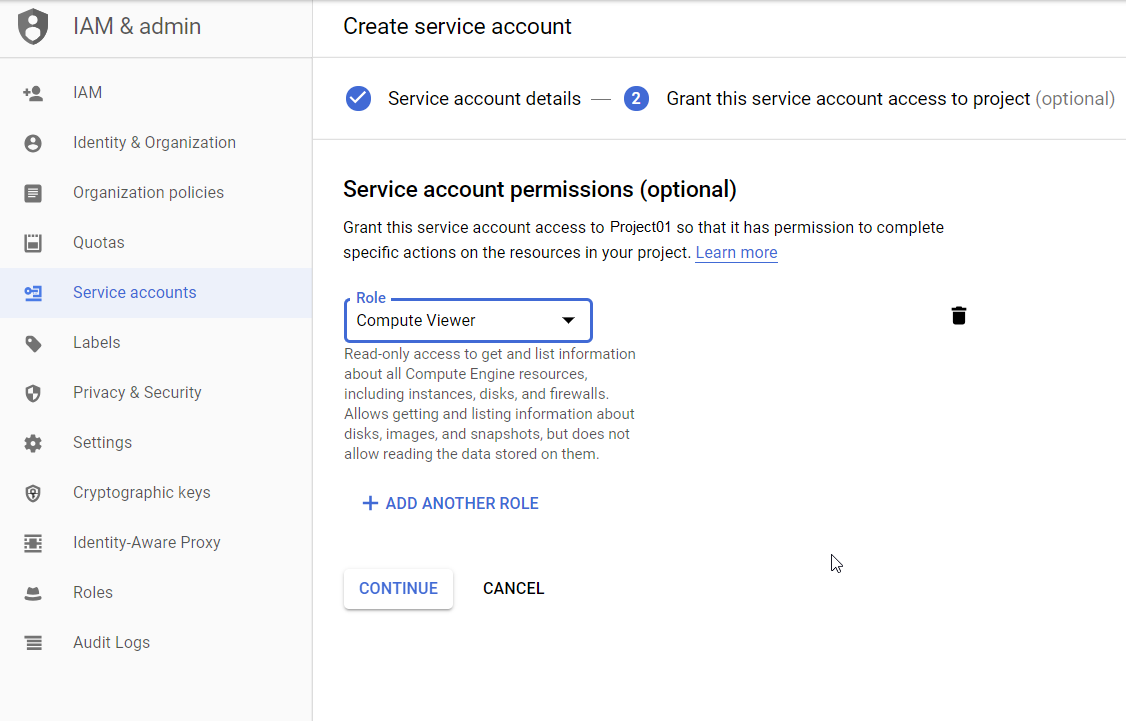

[Select a role] ドロップダウンリストで [Compute Engine]→[Compute Viewer] ロールを選択するか、[Type to filter] エリア内をクリックして

compute viewerを入力して見つけてください。 -

[CONTINUE]をクリックします。

コンピュートビューアロールを割り当てました。

コンピュートビューアロールを割り当てました。 -

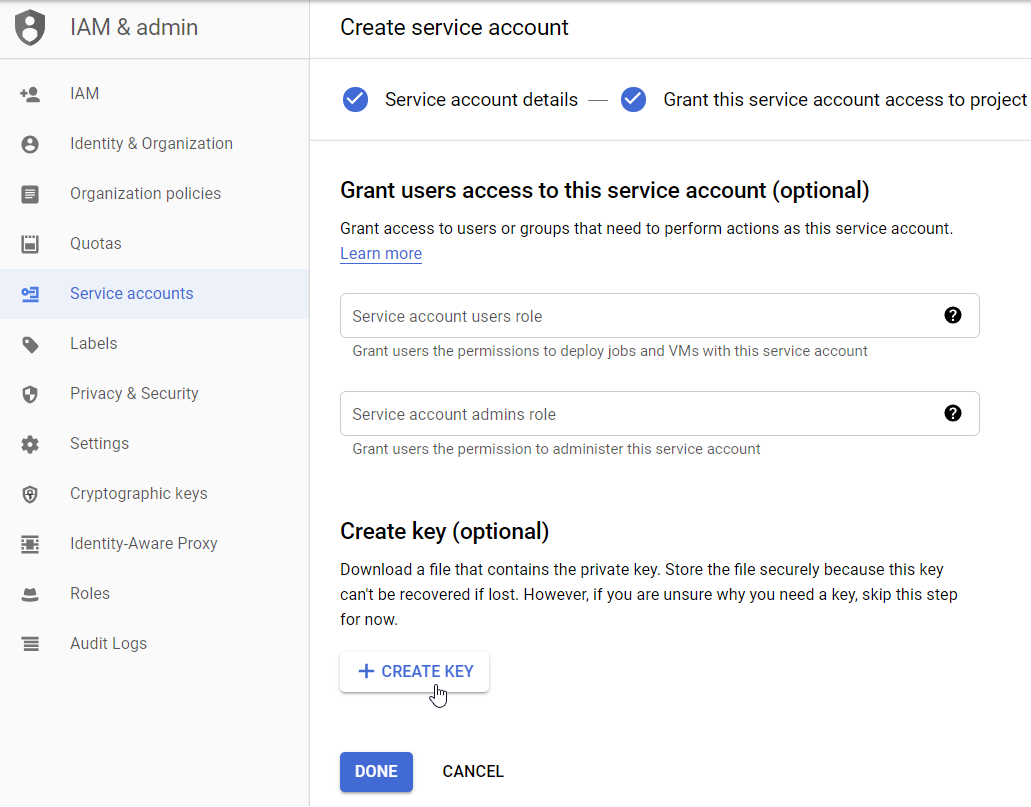

[+ CREATE KEY]をクリックします。

-

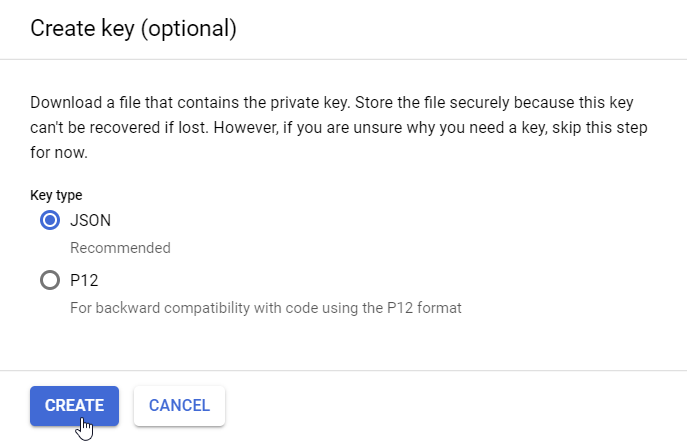

[JSON]を選択し、[CREATE]をクリックします。

キーが生成され、JSONファイルに配置されます。

キーが生成され、JSONファイルに配置されます。 -

キー(JSONファイル)を安全な場所に保存します。

-

JSONファイルを後でアップロードするためにDeep Security Managerがアクセスできる場所に配置してください。ファイルを移動または配布する必要がある場合は、安全な方法を使用して行ってください。

-

[DONE]をクリックしてください。必要なロールを持つGCPサービスアカウントと、JSON形式のサービスアカウントキーを作成しました。サービスアカウントは選択したプロジェクト (

Project01) の下に作成されますが、追加のプロジェクトに関連付けることもできます。詳細については、次のセクションを参照してください。

注意

IAM権限がシステム全体に反映されるまでに60秒から7分かかります。詳細については、このGoogleの記事をご覧ください。

GCPサービスアカウントにプロジェクトを追加する

GCPに複数のプロジェクトがある場合は、先ほど作成したサービスアカウントにそれらを関連付ける必要があります。その後、サービスアカウントをDeep Security

Managerに追加すると、すべてのプロジェクト (および基盤となるVM) がDeep Security Managerに表示されるようになります。

注意多くのプロジェクトがある場合、以下に説明するように、それらをすべて1つのGCPアカウントに追加するのではなく、複数のGCPアカウントに分割する方が簡単かもしれません。複数のGCPアカウントのセットアップの詳細については、複数のGCPサービスアカウントを作成するを参照してください。

|

この手順に従って、追加のプロジェクトを1つのサービスアカウントに関連付けます。

-

開始する前に、前提条件: Google APIを有効にするおよびGCPサービスアカウントを作成するの手順を完了していることを確認してください。

-

次の手順で作成したGCPサービスアカウントのメールを確認します。

-

Google Cloud Platformで、上部のドロップダウンリストから、GCPサービスアカウントを作成したプロジェクト (この例では[Project01]) を選択します。

-

左側で[IAM & Admin]→[Service accounts]を展開します。

-

メインペインで、[メール]列の下にあるGCPサービスアカウントメールを探します。例えば:

gcp-deep-security@project01.iam.gserviceaccount.comサービスアカウントのメールには、そのサービスが作成されたプロジェクトの名前が含まれています。 -

このアドレスをメモするか、クリップボードにコピーしてください。

-

-

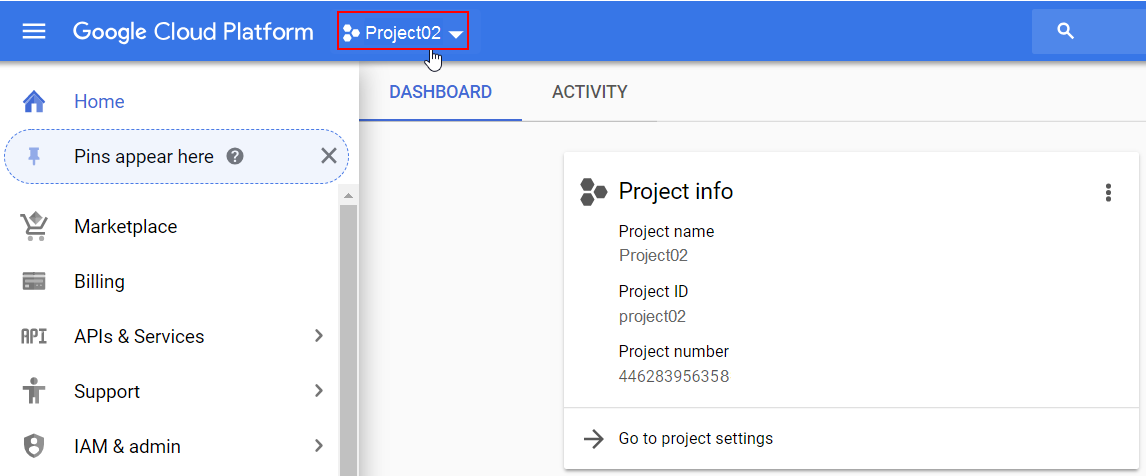

Google Cloud Platformで、上部のドロップダウンリストから別のプロジェクトを選択して移動します。例えば、

Project02。

-

上部の[Google Cloud Platform]をクリックして、ホーム画面にいることを確認してください。

-

左側のツリービューから、[IAM & admin]→[IAM]をクリックします。

-

メインペインの上部にある[ADD]をクリックします。

-

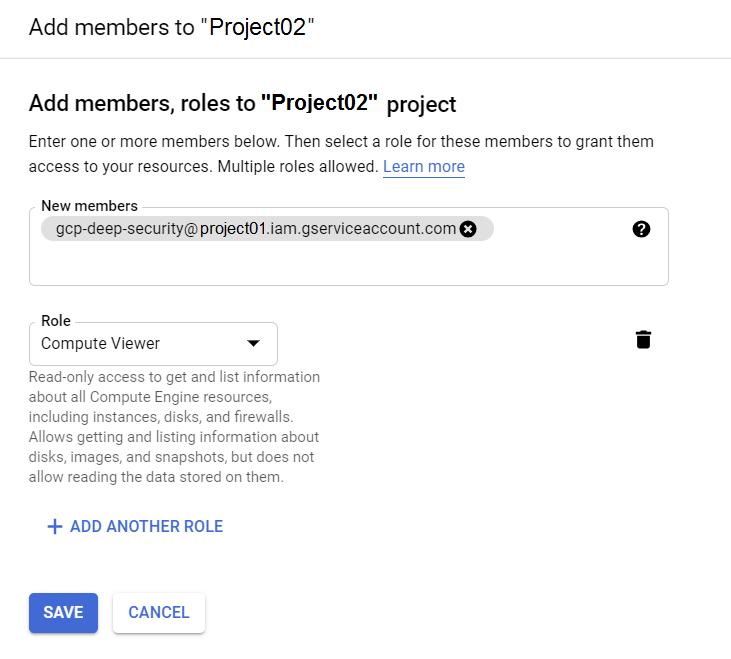

[新しいメンバー]フィールドに

Project01GCPサービスアカウントメールアドレスを貼り付けます。例:gcp-deep-security@project01.iam.gserviceaccount.com

ヒント

また、メールアドレスの入力を開始して、フィールドに自動入力することもできます。 -

[Select a role] ドロップダウンリストで [Compute Engine]→[Compute Viewer] ロールを選択するか、[Type to filter] エリア内をクリックして

compute viewerを入力して見つけてください。 サービスアカウントにCompute Viewerロールを

サービスアカウントにCompute ViewerロールをProject02に追加しました。 -

[SAVE]をクリックします。

-

この手順のステップ1から9を、GCPサービスアカウントに関連付けたい各プロジェクトに対して繰り返します。

サービスアカウントの作成方法について詳しくは、Googleの次のページを参照してください。

GCPアカウントの作成が完了したので、Deep Security Managerに追加する準備が整いました。Google Cloud Platformアカウントの追加に進んでください。

複数のGCPサービスアカウントを作成する

通常、Deep Security Manager用に単一のGCPサービスアカウントを作成し、すべてのプロジェクトをそれに関連付けます。この構成はシンプルで、プロジェクトが少ない小規模な組織に適しています。しかし、多くのプロジェクトがある場合、すべてを同じGCPサービスアカウントにまとめると管理が難しくなることがあります。このような場合、複数のGCPサービスアカウントにプロジェクトを分割することができます。以下は、プロジェクトが組織の財務部門とマーケティング部門に分散していると仮定した場合の設定方法です。

-

Deep Security Manager用の

Finance GCP Deep SecurityGCPサービスアカウントを作成します。 -

財務関連のプロジェクトを

Finance GCP Deep Securityに追加します。 -

Deep Security Manager用の

Marketing GCP Deep SecurityGCPサービスアカウントを作成します。 -

マーケティング関連のプロジェクトを

Marketing GCP Deep Securityに追加します。詳細な手順については、Google Cloud Platform サービスアカウントの作成およびサービスアカウントにプロジェクトを追加するを参照してください -

GCPサービスアカウントを作成した後、Google Cloud Platformアカウントの追加の指示に従って、1つずつDeep Security Managerに追加します。