Deep SecurityはOracle RACをサポートしています。サポートされているOracle RACのバージョンの一覧については、データベースソフトウェアの要件を参照してください。

デフォルトのLinux Server Deep Securityポリシーは、Oracle RAC環境と互換性がありますが、ファイアウォール設定は除外されます。RACノード間には複雑な通信チャネルがあるため、ファイアウォールの干渉により、RACノードは仮想NICの作成やNICのスキャンに失敗します。その結果、一部のノードでOracle

Clusterwareが起動しなくなります。ファイアウォールを無効にするか、ファイアウォール設定をカスタマイズすることができます。

ノード間の接続を許可するルールを追加する

-

Deep Security Managerで、[ポリシー] タブに進みます。

-

[Linuxサーバ]ポリシーを右クリックし、[複製]をクリックします。

-

新しい[Linuxサーバー_2]ポリシーをクリックし、[詳細]をクリックします。

-

このポリシーに新しい名前 (「Oracle RAC」など) を付け、[保存] をクリックします。

-

[ファイアウォール]をクリックします。

-

[割り当て/割り当て解除]をクリックします。

-

[新規]→[新規ファイアウォールルール]をクリックします。

-

[一般情報]の下で、[名前]を「Oracleノードとの通信を許可する」のような説明的なものに設定します。[処理]を「強制許可」に設定し、[プロトコル]を「任意」に設定します。

-

[パケット送信元]の下で、[MAC]を「MACリスト」に設定します。表示される[MACリストの選択]で「新規」を選択します。「新規MACリストプロパティ」ダイアログボックスが表示されます。

-

MACリストに「Oracle RAC MACリスト」のような名前を付けます。[MAC:(1行あたり1つのMAC)]の下に、すべてのOracleノードで使用されるすべてのMACアドレス (プライベートおよびパブリックNICのMACを含む) を追加します。完了したら[OK]をクリックします。

-

[パケット送信先]の下で、[MAC]を「MACリスト」に設定します。表示される[MACリストの選択]で、手順10で作成したMACリストを選択し、[OK]をクリックします。

-

ポリシーの [ファイアウォールルール] リストで、新しいルールが選択されていることを確認して [OK] をクリックし、[保存] をクリックします。

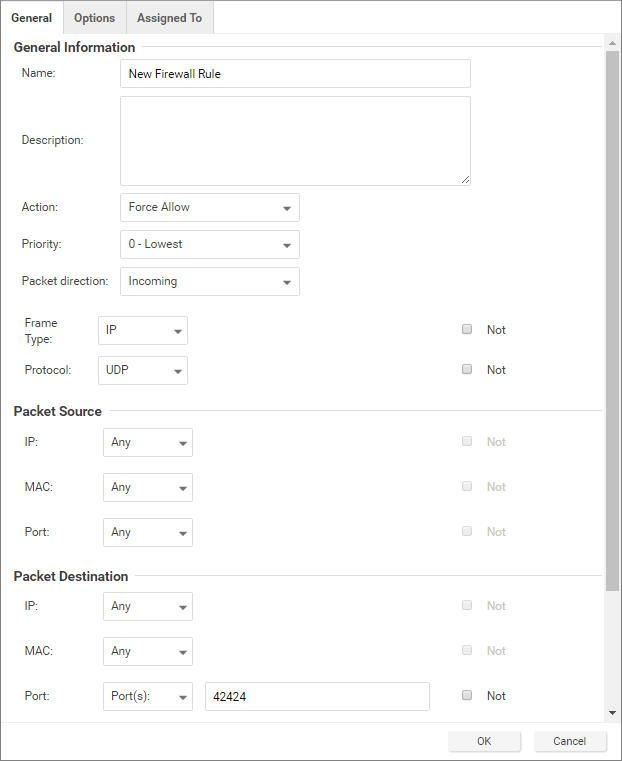

UDPポート42424を許可するルールを追加する

上記の手順に従って、UDPポート42424を許可する新しいルールを追加します。このポート番号は、Cluster Synchronization Serviceデーモン (CSSD)、Oracle Grid Interprocess Communicationデーモン

(GIPCD)、およびOracle HA Servicesデーモン (OHASD) で使用されます。

注意上記の手順で作成したMACリストでは、このルールに対応できない可能性があります。このルールはOracle RACにとって不可欠です。

|

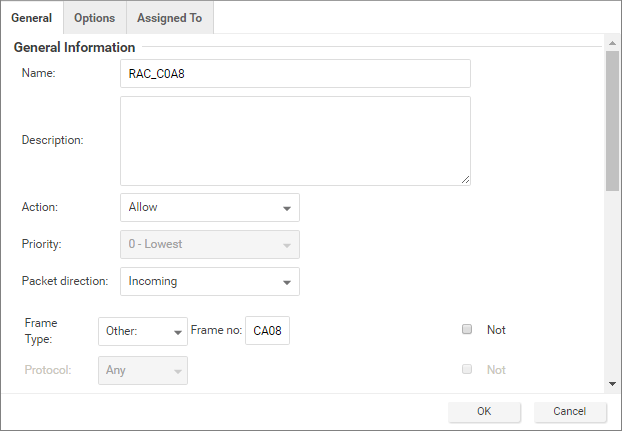

その他のRAC関連パケットを許可する

Oracle RACは、フレームの種類がC08Aおよび0ACBのパケットを大量に送信します。それらをブロックすると、予測不可能な動作が発生する可能性があります。

-

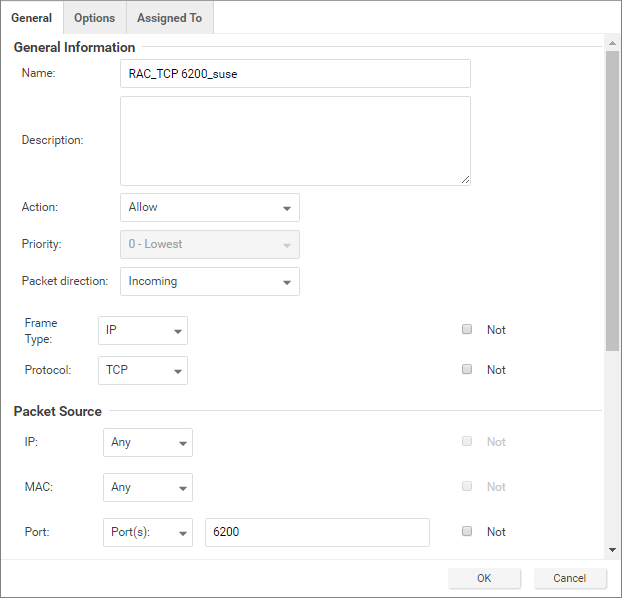

[TCPポート6200を許可する::RACノードのパブリックIPアドレスを[IP]フィールドの[パケット送信元]および[パケット送信先]の下に追加し、宛先ポートを6200に設定します。このポート番号はOracle Notification Services (ONS) によって使用されます。このポートは設定可能なので、システム上の値を確認し、6200以外の場合は正しいポート番号を設定してください。

-

フレームの種類C0A8を許可する:: にルールを追加し、[フレームの種類] を「Other」に設定し、[フレーム番号] を「C0A8」に設定します。

-

フレームの種類0ACBを許可する::にルールを追加し、[フレームの種類]を「Other」に、[フレーム番号]を「0ACB」に設定します。

-

フレームの種類0AC9を許可する::に「その他」と設定された[フレームの種類]および「0AC9」と設定された[フレーム番号]を持つルールを追加します。

-

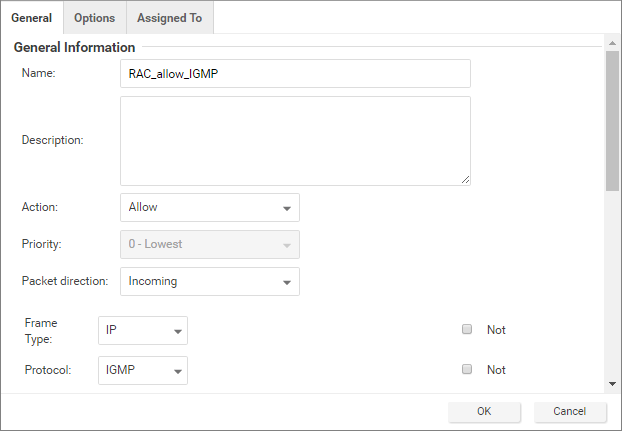

IGMPプロトコルを許可する::に「IGMP」を設定して[プロトコル]を追加します。

特定のポートを許可するファイアウォールルールを追加する必要があるRAC関連コンポーネントがシステムに含まれているかどうかは、次のリンクで確認してください。

Oracle SQL Serverルールが割り当てられていることを確認する

「Oracle SQL Server」ファイアウォールルールがLinuxサーバポリシーに割り当てられていることを確認してください。これはポート1521を許可する事前定義されたDeep

Securityファイアウォールルールです。

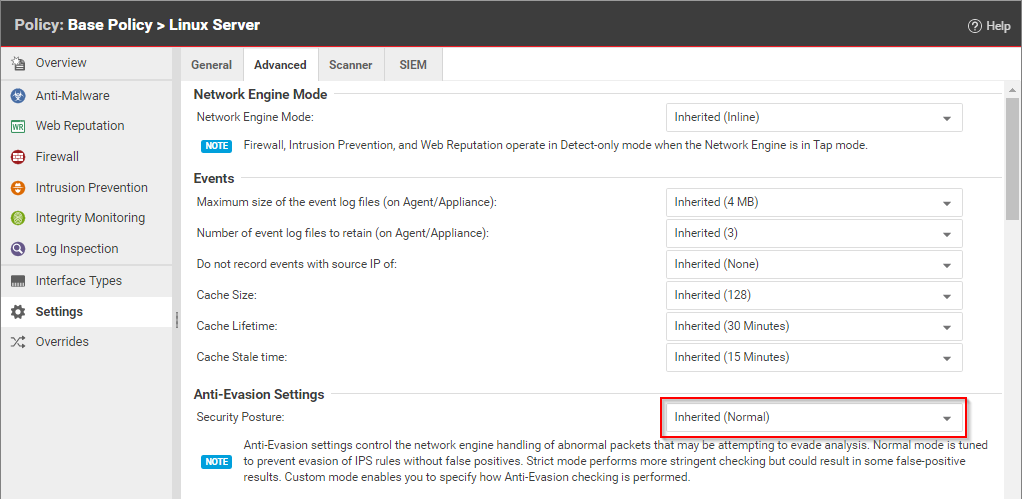

回避技術対策の設定が「標準」に設定されていることを確認する

Linuxサーバポリシーのプロパティでは、[設定]→[ネットワークエンジン]→[回避技術対策設定]はデフォルトで「Normal」に設定されています。この設定が「Strict」に設定されている場合、RACデータベースの応答が非常に遅くなります。