VMware vCenterをDeep Security Managerにインポートしてから、仮想マシンでエージェントで保護できます。

注意vShield Managerを使用しているvCenterはインポートできません。

|

vCenterの追加には、次のオプションがあります。

注意Deep Security Managerは、アクティブモードまたはパッシブモードで vCenter High Availability 環境をサポートします。

|

vCenterの追加

-

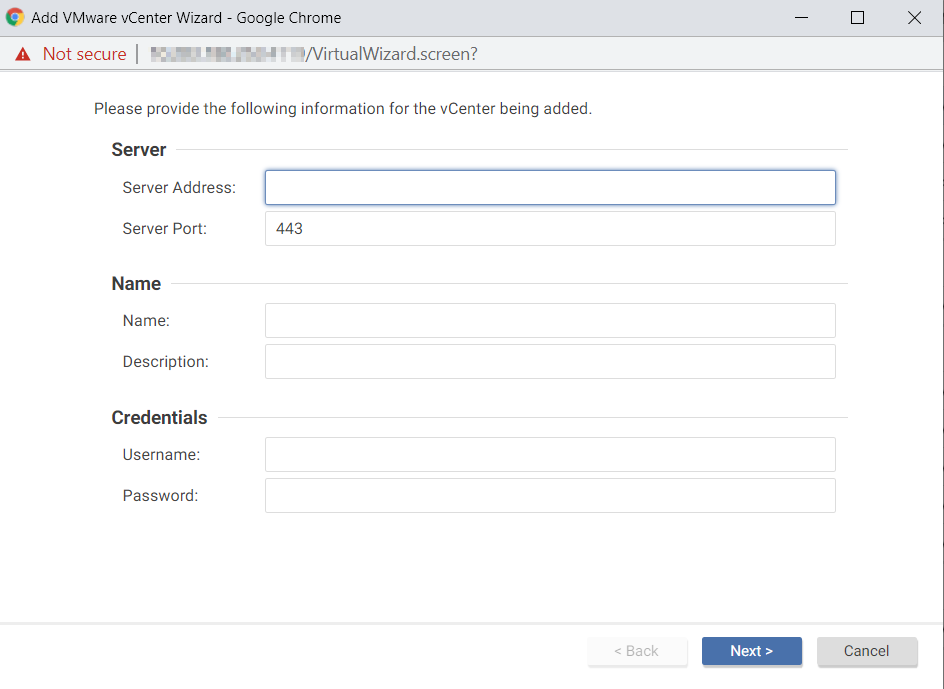

Deep Security Managerで、[コンピューター]→[追加]→[VMware vCenterを追加]に移動します。次の画面が表示されます。

-

vCenter情報を入力:

-

サーバのアドレス: vCenter ServerのIPアドレス (またはDNSが設定されており、FQDNをIPアドレスに解決できる場合はホスト名)

-

サーバのポート: vCenterに接続するためのポート番号(初期設定では443)。

-

名前: マネージャに表示されるvCenterの名前。

-

説明: vCenterの説明。

-

[ユーザ名]とパスワード: vCenterのユーザ名とパスワードを入力します。このアカウントは、次の表の要件を満たす必要があり、VMインベントリをvCenterとDeep Security Managerとの間で同期する必要があります。

注意

vCenterで[ホストおよびクラスタ]または[仮想マシン]レベルに[読み取りのみ]ロールを適用すると同期の問題が発生します。

vCenterのユーザアカウントの仕様

保護方法NSXタイプvCenterのユーザアカウントの仕様エージェントのみNSX-VまたはNSX-Tの統合なしvCenterのユーザアカウントには、vCenterの[読み取りのみ]の役割 (または権限以上の権限を持つ別の役割) がデータセンターレベルで存在する必要があります。 -

-

vCenterのTLS (SSL) 証明書を受け入れます。

-

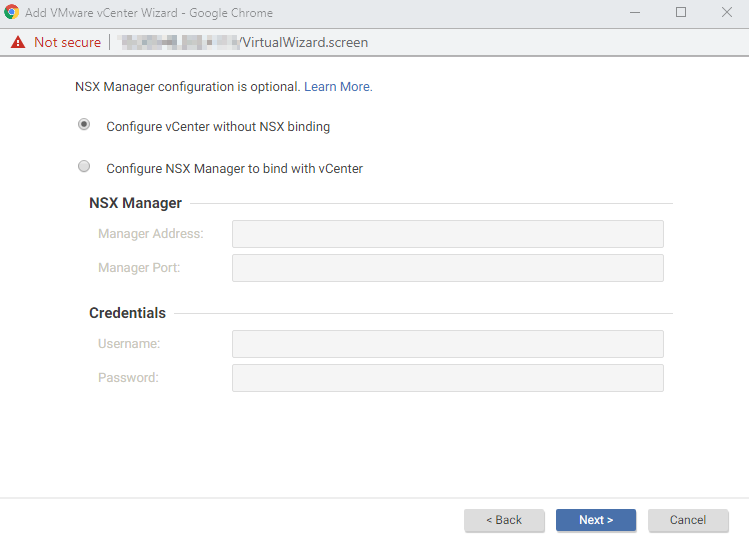

[次へ] をクリックします。次の画面が表示されます。

注意

NSXバインディングのオプションがページの上部に表示されない場合は、以前のバージョンのManagerを使用しているためです。マネージャをFR 2019-12-12にアップグレードして、オプションを確認してください。 -

次のようにページに記入します。

注意

NSX-Tマネージャクラスタ仮想IPアドレス (VIP) の詳細については、Deep Securityを使用したNSX-Tマネージャクラスタの展開を参照してください。-

[vCenterをNSXにバインドせずに設定] が選択されていることを確認し、[次へ]をクリックします。NSXはサポートされていません。 Azure MarketplaceのDeep Security Manager VM 。

NSXユーザーアカウントの仕様

NSXタイプユーザアカウントの仕様VMware NSX Data Center for vSphere (NSX-V)ユーザアカウントは次である必要があります。-

NSXの組み込み管理者アカウント (フル権限を持つ)。

または-

次の2つのロールを持つvCenterユーザアカウント:

-

NSX Managerで割り当てられた[エンタープライズ管理者]ロール。NSX-V Managerでのロールの割り当てについては、VMwareのこちらの記事を参照してください。

-

[Administrator]ロールがvCenterでデータセンターレベルで割り当てられています。(クラスタレベルでこのロールが割り当てられている場合はエラーが発生します。)

-

VMware NSX-T Data Center (NSX-T)ユーザアカウントは次である必要があります。-

NSXビルトイン管理者アカウント ([エンタープライズ管理者]、フルアクセス許可あり)。

または-

LDAP資格情報を持つNSX-Tユーザアカウントで、以下のロール (または同等以上の権限を持つ他のロール) を持つもの:

-

[GIパートナー管理者]のエンドポイント保護。

-

E-Wネットワークイントロスペクション用の[Netxパートナー管理者]

-

VMwareの各種ロールに割り当てられた権限の詳細については、VMwareのこちらの記事を参照してください。NSX-T Managerでのロールの割り当ての詳細については、VMwareのこちらの記事を参照してください。 -

-

[次へ] をクリックします。

-

vCenterの情報を確認し、[完了]をクリックしてください。

-

[VMware vCenterの追加に成功しました]メッセージが表示されます。[閉じる]をクリックします。vCenterは[コンピュータ]ページに表示されます。

ヒント

vCenterを追加する場合に [このvCenterの保護対象NSXセキュリティグループに追加されたVMを自動的に有効化するイベントベースタスクを作成します] をオンにすると、イベントベースタスクが2つ作成されます。1つは、保護が追加されたときに仮想マシンを有効化し、もう1つは、保護が削除されたときに仮想マシンを無効化します。

前述のようにNSX情報を入力した場合、Deep Security ManagerはNSX Manager内にDeep Securityサービスを登録します。この登録により、ESXiサーバへのDeep

Securityサービスの配信が許可されます。

大規模環境では、このプロセスが完了するまで時間がかかることがあります。vCenterの [最近のタスク] セクションで、実行中のアクティビティがないか確認してください。

Deep Security Managerは、 Deep Security Managerに表示される情報(VMの数、ステータスなど)を最新の状態に維持するため、このVMware

vCenterとのリアルタイム同期を維持します。

複数のvCenterを追加する

複数のvCentreをDeep Security Managerに追加するには

-

の[vCenterの追加]の手順に従って、最初のvCenterおよびNSX Managerを追加します。

-

の手順を繰り返します。追加するvCenter を次のvCentersおよび関連するNSX Managerに追加します。

vCenter - FIPSモードを追加する

Deep Security Managerが FIPSモードの場合にvCenterを追加するには

-

vCenterおよびNSX ManagerのTLS (SSL) 証明書をDeep Security Managerにインポートしてから、ManagerにvCenterを追加します。信頼された証明書の管理を参照してください。

-

の手順に従ってvCenterを追加します。vCenterを追加します。これらの手順はまったく同じですが、FIPSモードの場合は、vCenterページの[信頼する証明書]セクションが表示されます。[接続テスト]をクリックして、vCenterのSSL証明書がDeep Security Managerに正常にインポートされているかどうかを確認します。エラーがない場合は、[次へ]の順にクリックし、ウィザードを続行します。