Deep Securityは、コンピュータで推奨検索を実行して、侵入防御、整合性監視、および適用または削除する必要があるログ検査ルールを識別します。

ヒント推奨設定の検索は、実装すべきルールリストを確立するための適切な開始ポイントとなりますが、推奨設定の検索では検出されない重要な追加ルールがいくつかあります。これらのルールは手動で実装する必要があります。一般的な脆弱性の追加ルールを実装するを参照してください

|

推奨設定の検索を設定し、個々のコンピュータまたはポリシーレベルで推奨されたルールを実装できます。大規模な環境の場合、トレンドマイクロでは、ポリシーを使用して推奨設定を管理することを推奨します。これにより、1つのソース

(ポリシー) からすべてのルールを割り当てることができます。各コンピュータで個々のルールを管理する必要はありません。そのため、一部のルールが、それを必要としていないコンピュータに割り当てられる可能性があります。しかし、パフォーマンスにわずかな影響が及ぶことよりも、ポリシーを通じて行われる処理によって管理が簡素化されるメリットの方が重要です。ポリシーで推奨設定の検索を有効にする場合は、WindowsルールがLinuxコンピュータに割り当てられないように、またはその逆が行われないように、WindowsコンピュータとLinuxコンピュータの検出用に別のポリシーを使用してください。

スキャン対象

Deep Securityクライアントは、推奨検索の実行中に次のことについてOSを検索します。

-

インストール済みアプリケーション

-

Windowsレジストリ

-

オープンポート

-

ディレクトリリスト

-

ファイルシステム

-

実行中のプロセスとサービス

-

環境変数

-

ユーザ

Deep Security Virtual Applianceは、仮想マシンでAgentlessの推奨検索を実行できますが、Windowsプラットフォームでのみ実行できます。また、OSの検索には次の制限があります。

検索の制限

技術的または論理的な一部の制限により、ソフトウェアの種類によっては、ルールが正確には推奨されない、またはまったく推奨されないものになります。

-

UnixシステムまたはLinuxシステムでは、推奨設定の検索エンジンが、Apache Struts、Wordpress、JoomlaなどのOSの初期設定のパッケージマネージャを使用してインストールされていないソフトウェアを検出できない可能性があります。標準のパッケージマネージャを使用してインストールされたアプリケーションについては、問題はありません。

-

UnixシステムまたはLinuxシステムでは、ブラウザやメディアプレーヤなどのデスクトップアプリケーションの脆弱性またはローカルの脆弱性に関するルールは推奨設定の検索に含まれません。

-

一般的なWebアプリケーション保護ルールは推奨設定の検索に含まれません。

-

スマートルールは通常、主要な脅威または特定の脆弱性に対応していない限り、推奨設定の検索に含まれません。スマートルールは、1つ以上の既知または未知の (ゼロデイ) 脆弱性に対応します。Deep Security Managerのルールリストでは、スマートルールは [種類] 列に「スマート」と表示されています。

-

コンテンツ管理システム (CMS) に関連するルールを扱っているときには、推奨設定の検索で CMSインストールとインストールされているバージョンを検出できません。CMSとともにインストールされているプラグインとそのバージョンも検出できません。そのため、推奨設定の検索で、Webサーバがインストールされ、PHPがシステムでインストールまたは実行されていることが検出されると、すべてのCMS関連の侵入防御ルールが推奨されます。これにより、ルールが過度に推奨されることになりますが、セキュリティのニーズと精度のバランスが取れます。

-

次のWeb技術に関する推奨設定では、必要以上のルールが提案されることがあるため、調整が必要な場合があります。

-

Red Hat JBoss

-

Eclipse Jetty

-

Apache Struts

-

Oracle WebLogic

-

WebSphere

-

Oracle Application Testing Suite

-

Oracle Golden Gate

-

Nginx

-

-

OpenSSLルールは、OpenSSLが明示的にインストールされている場合にのみ、Windowsで推奨されます。アプリケーションが内部で使用しているOpenSSLが別のパッケージとしてインストールされていない場合は、推奨設定の検索では検出されません。

-

Linuxシステムでは、Webブラウザのみが該当ベクタである場合は、Java関連の脆弱性のルールは推奨されません。

-

推奨設定の検索では、初期設定のChromeインストールに含まれているAdobe Flash Playerプラグインは検出できません。推奨設定は、Chromeバージョンに基づいて決められます。つまり、不必要なルールが推奨されることがあります。

-

推奨スキャンは、バージョン20.0.789 (20 LTS Update 2023-06-28) 以前のDeep Security Managerでは機能しません。

Adobe Readerルールの推奨事項

Common Vulnerabilities and Exposures(CVE)に対処するために、Adobe Readerのルールが推奨され、自動的に適用されます。これらのAdobe

CVEのほとんどは攻撃に使用されておらず、ほとんどの場合、概念実証(PoC)を利用できませんが、Adobeのコアソフトウェアにはパッチが適用されていません。これにより、多くのルールが適用されたままになり、パフォーマンスの問題が発生する可能性があります。

多数のルールによって発生する潜在的なパフォーマンスの問題を軽減するために、トレンドマイクロでは、攻撃で使用されているか、CVEが検出されてから1年以内にPoCが公開されているAdobe

Readerルールのみを推奨します。環境に関するすべての推奨事項を確認することをお勧めします。

推奨設定の検索を実行する

環境の変更は推奨されるルールに影響を与えることがあるため、推奨設定の検索は定期的に実行することをお勧めします (推奨設定の検索は週1回の頻度で実行することをお勧めします)。トレンドマイクロは、毎週火曜日に新しい侵入防御ルールをリリースするので、推奨設定の検索をこれらのリリースの直後に予約することをお勧めします。推奨設定の検索中はCPUサイクル、メモリ、ネットワーク帯域幅などのシステムリソースの使用量が増えるため、検索はピーク時以外に予約することをお勧めします。

推奨設定の検索実行にはいくつかの方法があります。

-

予約タスク:: 設定したスケジュールに従って推奨設定の検索を実行する予約タスクを作成します。予約タスクはすべてのコンピュータ、1台のコンピュータ、定義したコンピュータグループ、または特定のポリシーで保護されているすべてのコンピュータに割り当てることができます。予約タスクを作成して定期的に推奨設定の検索を実行するを参照してください。

-

進行中のスキャン:: 該当ポリシーで保護されるすべてのコンピュータで定期的に推奨設定の検索が実行されるようにポリシーを設定します。継続検索は、個々のコンピュータにも設定できます。このような検索では、実行済みの最後の検索のタイムスタンプが確認され、設定された間隔後に以降の検索が実行されます。こうすることで、環境内で異なる時間に推奨設定の検索が実行されます。この設定は、Agentが2~3日以上オンラインにならない可能性がある環境で役立ちます (たとえば、頻繁にインスタンスを構築および廃止するクラウド環境など)。継続検索を設定するを参照してください

-

手動スキャン:: 1台以上のコンピュータで推奨設定の検索を1回実行します。手動検索は、プラットフォームやアプリケーションを最近大きく変更し、予約タスクを待つのではなく、強制的に新しい推奨設定を確認したい場合に便利です。推奨設定の検索を手動で実行するを参照してください。

-

コマンドライン:: Deep Securityのコマンドラインインタフェースを使用して推奨検索を開始します。コマンドラインユーティリティを参照してください。

-

API:: Deep Security APIを介して推奨検索を開始します。Deep Security REST APIの使用方法を参照してください。

注意予約タスクと進行中の検索では、それぞれ独自の設定で個別に推奨検索を実行できます。予約タスクまたは継続検索のどちらかを使用してください (ただし両方は使用しないでください)。

|

推奨設定の検索が実行されると、推奨設定の作成の対象となるすべてのコンピュータでアラートが発令されます。

予約タスクを作成して定期的に推奨設定のスキャンを実行する

-

Deep Security Managerで、[管理]→[予約タスク] 画面に進みます。

-

ツールバーの[新規]をクリックし、[新規予約タスク]を選択して[新規予約タスク]ウィザードを表示します。

-

[種類]リストで[コンピュータの推奨設定を検索]を選択し、スキャンの頻度を選択します。[次へ]をクリックします。

-

手順3で選択した内容に応じて、次の画面で検索の頻度をより詳細に指定できます。該当する項目を選択し、[次へ] をクリックします。

-

検索対象のコンピュータを選択し、[次へ] をクリックします。

注意

すべてのコンピュータ、個々のコンピュータ、コンピュータのグループ、または特定のポリシーが割り当てられているコンピュータを選択できます。大規模な環境の場合は、ポリシーを通じて、推奨設定の検索を含むすべての処理を実行することを推奨します。 -

新しい予約タスクに名前を付け、[完了] でタスクを実行]するかどうかを選択し、[完了]をクリックします。

進行中のスキャンを構成する

-

Deep Security Managerで、[コンピュータエディタとポリシーエディタ]を開きます。個々のコンピュータまたはポリシーを使用しているすべてのコンピュータに対して検索を設定するかどうかを指定します。

注意

大規模な環境の場合は、ポリシーを通じて、推奨設定の検索を含むすべての処理を実行することを推奨します。 -

[設定] をクリックします。[推奨設定]の[一般]タブで、 [推奨設定の継続的な検索を実行] 設定で、進行中の推奨検索を有効または無効にします。[継続検索の間隔] 設定で、検索を実行する間隔を指定します。どちらの設定も、コンピュータまたはポリシーの親から継承できます (継承の仕組みの詳細についてはポリシー、継承、およびオーバーライドを参照してください)。

推奨設定の検索を手動で実行する

-

Deep Security Managerで、[コンピュータ] 画面に進みます。

-

検索対象のコンピュータ (複数台も可) を選択します。

-

[アクション]→[推奨設定の検索]をクリックします。

推奨設定の検索をキャンセルする

推奨設定の検索は開始前にキャンセルできます。

-

Deep Security Managerで、[コンピュータ] 画面に進みます。

-

検索をキャンセルするコンピュータ (複数台も可) を選択します。

-

[アクション]→[推奨設定の検索のキャンセル]をクリックします。

推奨設定の検索からルールまたはアプリケーションの種類を除外する

推奨設定の検索結果に特定のルールまたはアプリケーションの種類を含めたくない場合は、それらを検索から除外できます。

-

Deep Security Managerで[コンピュータエディタとポリシーエディタ]を開きます。

注意

大規模な環境の場合は、ポリシーを通じて、推奨設定の検索を含むすべての処理を実行することを推奨します。 -

除外したいルールの種類に応じて、[侵入防御]、[変更監視]、または[セキュリティログ監視]ページに移動します。

-

[一般]タブで、[割り当て/割り当て解除](ルールの場合) または[アプリケーションの種類](アプリケーションタイプの場合) をクリックします。

-

除外するルールまたはアプリケーションの種類をダブルクリックします。

-

[オプション]タブに移動します。ルールについては、[推奨設定から除外]を「はい」または「継承 (はい)」に設定します。アプリケーションタイプについては、[推奨設定から除外]チェックボックスを選択します。

推奨設定を自動的に適用する

推奨設定の検索結果が適切な場合に自動的に適用するようにDeep Securityを設定できます。

-

Deep Security Managerで[コンピュータエディタとポリシーエディタ]を開きます。

注意

大規模な環境の場合は、ポリシーを通じて、推奨設定の検索を含むすべての処理を実行することを推奨します。 -

自動的に実装するルールの種類に応じて、[侵入防御] 画面、[変更監視] 画面、および/または [セキュリティログ監視] 画面に移動します (設定は保護モジュールごとに独立して変更できます)

-

[一般]タブの[推奨設定]の下で、設定を「はい」または「継承 (はい)」に変更します。

しかし、すべての推奨設定を自動的に実装できるわけではありません。次のような例外があります。

-

適用する前に設定が必要なルール。

-

推奨設定の検索から除外されたルール。

-

自動的に割り当てられた、または割り当て解除されたが、ユーザがオーバーライドしたルール。たとえば、 Deep Security自動的にルールが割り当てられた後で割り当て解除された場合、ルールは次回の推奨検索のあとに再割り当てされません。

-

ポリシー階層の上位のレベルで割り当てられたルールは、下位のレベルでは割り当てを解除できません。ポリシーレベルでコンピュータに割り当てられたルールは、ポリシーレベルで割り当てを解除する必要があります。

-

トレンドマイクロから発行されたものであるが、誤判定のリスクの可能性があるルール(ルールの説明を参照してください)。

検索結果を確認して手動でルールを割り当てる

最新の推奨スキャンの結果は、保護モジュールの[一般]タブにある[コンピュータエディタとポリシーエディタ]に表示されます ([侵入防御]、[変更監視]、および[セキュリティログ監視])。

次の例は、ポリシーを使用して侵入防御の推奨設定の検索結果を扱う方法を示しています。

-

推奨設定の検索が完了したら、検索したコンピュータに割り当てられているポリシーを開きます。

-

[侵入防御]→[一般]に移動します。未解決の推奨設定の数 (該当する場合) は[推奨設定]セクションに表示されます。

-

[割り当て/割り当て解除] をクリックしてルールの割り当て画面を開きます。

-

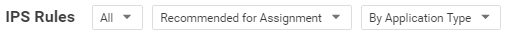

ルールを[アプリケーションの種類別]で並べ替え、表示フィルターメニューから[割り当てを推奨]を選択してください。

すると、割り当てが推奨されているが割り当てられていないルールのリストが表示されます。

すると、割り当てが推奨されているが割り当てられていないルールのリストが表示されます。 -

ポリシーにルールを割り当てるには、ルール名の横にあるチェックボックスを選択します。

アイコンが付いているルールには、設定できるオプションがあります。

アイコンが付いているルールには、設定できるオプションがあります。 アイコンが付いているルールには、ルールが有効になる前に[必須]設定する必要がある設定がありますまたは、複数のルールを一度に割り当てるには、ShiftキーまたはControlキーを使用してルールを選択し、選択を右クリックして[ルールの割り当て]をクリックします。

アイコンが付いているルールには、ルールが有効になる前に[必須]設定する必要がある設定がありますまたは、複数のルールを一度に割り当てるには、ShiftキーまたはControlキーを使用してルールを選択し、選択を右クリックして[ルールの割り当て]をクリックします。

ヒント推奨設定の検索の結果には、ルールの割り当てを解除する推奨設定を含めることもできます。この処理は、アプリケーションをアンインストールする場合、ベンダからのセキュリティパッチを適用する場合、または不要なルールが手動で適用されている場合に行うことができます。割り当ての解除が推奨されているルールを表示するには、フィルタの表示メニューから

[割り当て解除を推奨] を選択します。

|

注意推奨ルールには完全フラグ (

) が示されます。部分フラグ ( ) が示されます。部分フラグ ( ) は、アプリケーションの種類に属する一部のルールのみが推奨されているアプリケーションの種類を示します。 ) は、アプリケーションの種類に属する一部のルールのみが推奨されているアプリケーションの種類を示します。 |

推奨ルールを設定する

いくつかのルールは、適用する前に設定が必要です。たとえば、いくつかのセキュリティログ監視ルールでは、変更を監視するログファイルの場所を指定する必要があります。この場合、推奨が行われたコンピュータにアラートが表示されます。アラートのテキストには、ルールを設定するために必要な情報が含まれます。ポリシーまたはコンピュータエディタでは、 アイコンでフラグ付けされたルールには、設定できるオプションがあります。

アイコンでフラグ付けされたルールには、設定できるオプションがあります。 アイコンでフラグ付けされたルールには、ルールが有効になる前に[必須]設定される必要がある設定があります。

アイコンでフラグ付けされたルールには、ルールが有効になる前に[必須]設定される必要がある設定があります。

アイコンでフラグ付けされたルールには、設定できるオプションがあります。

アイコンでフラグ付けされたルールには、設定できるオプションがあります。 アイコンでフラグ付けされたルールには、ルールが有効になる前に[必須]設定される必要がある設定があります。

アイコンでフラグ付けされたルールには、ルールが有効になる前に[必須]設定される必要がある設定があります。一般的な脆弱性の追加ルールを実装する

推奨設定の検索は、実装する必要があるルールリストを作成するための適切な開始ポイントとなりますが、一般的な脆弱性には推奨設定の検索では特定されない追加のルールがいくつかあります。これらのルールは「防御」

(ブロック) モードで実装される前に慎重に設定しテストする必要があるためです。これらのルールを設定およびテストし、ポリシーで手動で有効にすることをお勧めします(または個々のコンピュータの場合は):

ヒント次のリストに、設定すべき最も一般的な追加ルールを示します。Deep Security Managerのその他のルールを確認するには、種類が「スマート」または「ポリシー」のルールを検索します。

|

|

ルール名

|

アプリケーションの種類

|

|

1007598 - Identified Possible Ransomware File Rename Activity Over Network Share

|

DCERPCサービス

|

|

1007596 - Identified Possible Ransomware File Extension Rename Activity Over Network

Share

|

DCERPCサービス

|

|

1006906 - Identified Usage Of PsExec Command Line Tool

|

DCERPCサービス

|

|

1007064 - Executable File Uploaded On System32 Folder Through SMB Share

|

DCERPCサービス

|

|

1003222 - Block Administrative Share

|

DCERPCサービス

|

|

1001126 - DNS Domain Blocker

|

DNSクライアント

|

|

1000608 - Generic SQL Injection Prevention詳細についてはSQL侵入防御ルールの設定を参照

|

Webアプリケーション共通

|

|

1005613 - Generic SQL Injection Prevention - 2

|

Webアプリケーション共通

|

|

1000552 - Generic Cross Site Scripting (XSS) Prevention

|

Webアプリケーション共通

|

|

1006022 - Identified Suspicious Image With Embedded PHP Code

|

Webアプリケーション共通

|

|

1005402 - Identified Suspicious User Agent In HTTP Request

|

Webアプリケーション共通

|

|

1005934 - Identified Suspicious Command Injection Attack

|

Webアプリケーション共通

|

|

1006823 - Identified Suspicious Command Injection Attack - 1

|

Webアプリケーション共通

|

|

1005933 - Identified Directory Traversal Sequence In Uri Query Parameter

|

Webアプリケーション共通

|

|

1006067 - Identified Too Many HTTP Requests With Specific HTTP Method

|

Webサーバ共通

|

|

1005434 - Disallow Upload Of A PHP File

|

Webサーバ共通

|

|

1003025 - Web Server Restrict Executable File Uploads

|

Webサーバ共通

|

|

1007212 - Disallow Upload Of An Archive File

|

Webサーバ共通

|

|

1007213 - Disallow Upload Of A Class File

|

Webサーバ共通

|

トラブルシューティング: 推奨設定の検索失敗

サーバでの推奨設定の検索失敗の場合は、次の手順に従って問題を解決します。トラブルシューティング後も問題が解決しない場合は、Agentから診断パッケージを作成して、サポートに問い合わせてください。

コミュニケーション

通常、通信障害が発生すると、エラーメッセージ本文に「プロトコルエラー」が示されます。

Deep Security MangerからAgentへの受信ファイアウォールを開いていなかった場合は、ポートを開くか、Agentからの通信に切り替えます。詳細については、Agentからのリモート有効化およびAgentからの通信を使用してAgentを有効化して保護するを参照してください。

サーバリソース

サーバのCPUリソースとメモリリソースを監視します。検索中にメモリまたはCPUが使い尽くされそうになる場合は、リソースを増やします。

タイムアウト値

推奨設定の検索のタイムアウト値を大きくします。

-

コマンドプロンプトを開いて、Deep Security Managerのインストールフォルダに移動します。

-

以下のコマンドを入力します (マルチテナント環境の場合は、テナント名を追加します)。

dsm_c -action changesetting -name settings.configuration.agentSocketTimeoutOverride -value 1200dsm_c -action changesetting -name settings.configuration.defaultSocketChannelTimeout -value 1200000dsm_c -action changesetting -name settings.configuration.recoScanKeepAliveTimeInterval -value 180000