Deep SecurityのCisco Identity Services Engine (ISE) は、特定のホストで脅威が検出されるとすぐに、ターゲットMACアドレスに適応型ネットワーク制御

(ANC) ポリシーを割り当てることでネットワーク封じ込めを実行します。

この機能により、Deep Security Managerは不正プログラム対策や侵入防御システムの保護モジュールからのものなど、脅威の検出イベントを継続的にモニタできます。検出イベントが特定の設定可能な基準を満たすと、マネージャはCisco

ISEに対し、検出イベントが発生したホストに関連付けられたすべてのMACアドレスにANCポリシーを迅速に適用するよう指示します。ANCポリシーにより、Cisco ISEは、対象のMACアドレスを隔離VLANに移動したり、MACが接続されているネットワークデバイスポートをシャットダウンしたりするなどのセキュリティ対策を実施できます。

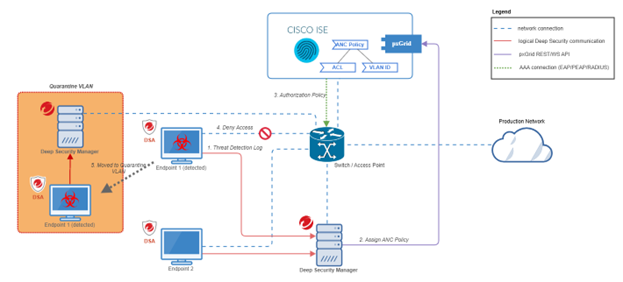

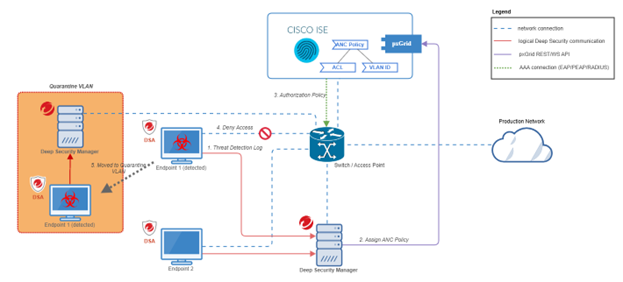

統合フローは下の図に示されています。

統合フローは次のように機能します:

-

Deep Security Agentは検出ログをDeep Security Managerに送信します。

-

検出ログがCVSSスコアやランサムウェア不正プログラムの種類など、設定された基準を満たす場合、マネージャは影響を受けたエンドポイントに関連するすべてのMACアドレスに対してAdaptive Network Control (ANC) ポリシーを適用するようCisco ISEに指示します。

-

Cisco ISEは、認証サーバとしてCisco ISEを使用するように設定されたネットワークスイッチに対して、ANCポリシーに関連付けられたネットワークアクセス制御リスト (ACL) を適用します。

-

ネットワークスイッチによってエンドポイントのネットワークセッションが再認証され、アクセスが拒否されました。

-

エンドポイントは隔離VLANに移動される可能性があり、脅威の診断と修復はそのVLAN内に存在するマネージャノードによって管理されます。

注意この記事では、Cisco Identity Services Engine (ISE) 接続の設定とDeep Securityとの統合の利用に関するガイドラインを提供します。Cisco

ISE、Adaptive Network Control (ANC) ポリシー、およびアクセス制御リスト (ACL) の詳細については、公式のCisco ISEドキュメントを参照してください。

|

前提条件CiscoISE接続設定

Deep Security ManagerはCisco Platform Exchange Grid (pxGrid) を通じてCisco ISEに接続します。pxGridはクライアントが情報を交換し、REST

APIとWebsocketを介して通信することを可能にします。pxGridは安全な通信を保証し、信頼されたクライアントのみが制御されたpxGrid接続を通じて共有データにアクセスできます。

Deep Security Managerに接続する前に、Cisco ISE Webコンソールで次の設定を行う必要があります。

-

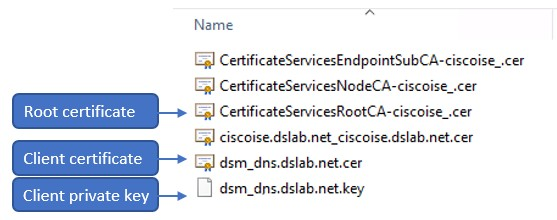

[Administration > pxGrid Services > Client Management > Certificates]に移動し、[作成]をクリックして、pxGridクライアント証明書、秘密鍵、およびルート証明書をPEM形式で生成します。ブラウザは、ルート証明書 (名前にRootCAが含まれるファイル)、クライアント証明書 (pxGridクライアント証明書作成時に指定された共通名を含むファイル)、および秘密鍵を含むZIPバンドルをダウンロードします。

注意

ZIPファイルには複数の証明書が含まれており、以下の命名規則が使用されています。-

RootCAを名前に含むファイルは、通常、自己署名証明書用のCisco ISEルート証明書を表します。

-

pxGridクライアント証明書の作成時に指定された一般名を含むファイルは、通常、クライアント証明書と関連するクライアント秘密鍵に対応します。

以下の画像は、ZIPバンドル内に含まれるファイルの例を示しています。

ヒント

Cisco ISEが公開認証局によって署名された証明書を使用して展開された場合、ZIPバンドルからルート証明書を抽出し、Deep Security ManagerでCisco ISE接続を構成する時に提出する必要があります。 -

-

[Operations > Adaptive Network Control > Policy List]に移動し、Deep Security Managerで使用するためのAdaptive Network Control (ANC) ポリシーを作成または提供してください。Deep Security ManagerのpxGrid接続を構成するために必要となるため、ANCポリシー名をメモしておいてください。

-

すべてのDeep Security Managerノードをシャットダウンして、マネージャノード間でキャッシュデータが残るのを防ぎます。

-

次のコマンドを使用して、IoT/MQTTを介した高速パスイベント取得を有効にし、イベント取得をほぼリアルタイムに高速化します。

dsm_c -action iotevent -configuration enable -ciscortc

注意

1つのマネージャに対してこのコマンドを実行すると、すべてのマネージャノードに変更が適用されます。これは、Cisco ISEをDeep Security Managerと統合するために必要なほぼリアルタイムのイベント送信を提供するために必要です。 -

すべてのマネージャノードを手動で開始します。

Deep Security ManagerでCisco ISE接続を構成する

Cisco ISEをDeep Security Managerに接続するには:

-

[Administration > System Settings > Cisco Threat Containment] に移動します。

-

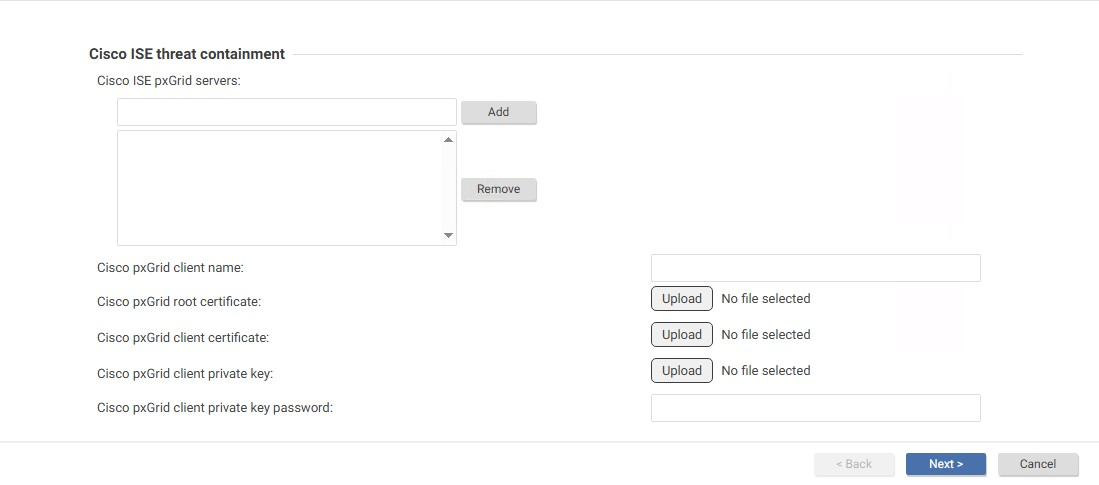

[Enable Cisco Threat Containment] を選択して、[Configure pxGrid Connection] をクリックします。Cisco ISEの脅威封じ込めウィンドウが表示されます。

-

Cisco pxGridクライアントに必要な情報を追加し、ファイルをアップロードしてください。詳細は以下の表をご覧ください。フィールド名説明Cisco ISE pxGridサーバpxGridサーバアドレスを

https://<fqdn>:<port>の形式で入力してください。例えば、URL内に複数のサーバアドレスを入力することができます。API呼び出しはラウンドロビン方式でこれらのアドレスを巡回します。Cisco pxGridクライアント名これはpxGridクライアントの登録に使用される名前です。クライアント登録リクエストが送信されると、この名前は組織ISE内のpxGridクライアントリストに表示されます。Cisco pxGridルート証明書これは、pxGridサーバ証明書の署名パスの公開鍵基盤 (PKI) のルート証明書です。このファイルの取得方法については、上記の前提条件CiscoISE接続設定セクションを参照してください。Cisco pxGrid クライアント証明書pxGridクライアント証明書。このファイルの取得方法については、上記の前提条件CiscoISE接続設定セクションを参照してください。Cisco pxGridクライアント秘密鍵pxGridクライアント証明書の秘密鍵。ファイルの取得方法については、上記の前提条件CiscoISE接続設定セクションを参照してください。Cisco pxGridクライアントプライベートキーパスワードこれは、pxGridクライアント証明書の生成時に使用されたパスフレーズです。 -

すべてのフィールドが入力されたら、[次へ]をクリックします。Deep Security Managerは、提供された情報を使用してpxGridへの接続を試みます。

-

接続が成功すると、マネージャはクライアント登録要求をpxGridサーバに送信し、Cisco ISE管理者の承認が必要になります。

-

接続に失敗した場合、情報入力ページにリダイレクトされます。上記の手順3に戻り、入力された情報とアップロードされたファイルが正しく完全であることを確認してください。

-

-

クライアント登録リクエストを承認するには、Cisco ISE管理者はCisco ISE[Administration > pxGrid Services > Client Management > Clients > pxGrid Clients]に移動する必要があります。そこから、管理者は適切な名前を選択し、[承認]をクリックできます。

-

管理者が登録リクエストを承認したら、Deep Security Manager[Cisco Threat Containment]タブに戻り、[Refresh Connection Status]をクリックしてください。接続ステータスラベルが[有効]に変わり、ANCポリシー名とネットワーク封じ込め基準フィールドが有効になります。

-

ANCポリシー名を選択し、適切なアラート基準のチェックボックスを選択してから、[保存]をクリックします。これで構成が完了し、Deep Security Managerは指定されたアラート基準に一致するセキュリティイベントを積極的に監視し、イベントに関与する元のホストのMACアドレスにANCポリシーを適用します。

Cisco ISE接続ステータスリスト

|

ステータス

|

説明

|

|

Cisco pxGrid接続情報が構成されていません。

|

DSMにCisco pxGrid接続情報が設定されていません。

|

|

Cisco pxGridクライアント登録が送信されました。

|

Cisco pxGrid接続情報が構成され、DSMはすでにクライアントアカウント登録要求を送信しました。DSMはISE管理者がクライアント要求を承認するのを待っています。

|

|

Cisco pxGridが接続され、クライアントステータスが有効です。

|

Cisco pxGrid接続情報が構成され、クライアントアカウントが承認 (有効化) されました。DSMのpxGridへの接続は正常に動作しています。ただし、ユーザはANCポリシー名を提供する必要があります。

|

|

Cisco pxGridが接続され、ANCポリシーが設定されました。

|

DSMのpxGridへの接続は正常に動作しており、ANCポリシー名がDSMに設定されています。さらに、DSMはすでにANCポリシーがCisco ISEに存在することを検証済みです。注:

これは完全に機能している接続状態です。

|

|

Cisco pxGridクライアントのステータスは無効です。

|

Cisco ISEでpxGridクライアントアカウントが無効になっています。ISE管理者はpxGridクライアントアカウントを有効にする必要があります。

|

|

Cisco ISE pxGridサーバに接続できません。

|

DSMはCisco pxGridサーバに接続できません。エラーの詳細についてはDSMログを参照してください。考えられる原因:

|

モニタとトラブルシューティング

コンピュータまたはホストにANCポリシーが割り当てられた場合、または割り当てに失敗した場合、さらにCisco pxGrid接続が失敗した場合やCisco pxGridクライアント証明書が期限切れになった場合に、システムイベントが生成されます。

-

イベントID: 9210

-

イベント名: Cisco ANCポリシーが割り当てられました

-

イベントID: 9211

-

イベント名: Cisco ANCポリシー割り当て失敗

-

イベントID: 9212

-

イベント名: Cisco pxGrid接続失敗

-

イベントID: 9213

-

イベント名:Cisco pxGridクライアント証明書の有効期限が切れました

システムイベントの説明には、ANCポリシーの名前と、正常に割り当てられたMACアドレスが含まれます。

詳細については、システムイベントを参照してください。

[Cisco ISE Operations > Adaptive Network Control > Endpoint Assignment]に移動して、MACアドレスがANC割り当てリストに存在するかどうかを確認できます。

注意Deep Security Managerは、使用しているMACアドレスがCisco ISEで既に割り当てられている場合、ANCポリシーを再割り当てしません。ホストによって不正プログラムやランサムウェアイベントが生成されるが、MACアドレスにANCポリシーが割り当てられていない場合、イベントを生成する代わりに、マネージャは次のメッセージをログに記録します。

|

Jun 04, 2025 2:29:42.268000000 PM [+0800] com.trendmicro.manager.core.cisco.RapidThreatContainmentHandler assignAncPolicy INFO: ThID:258|TID:0|TNAME:Primary|UID:-1|UNAME:|Skipping assign ANC policy ANC_QUARANTINE to MAC 00:50:56:75:**:** as it has been already assigned in Cisco ISE. Jun 04, 2025 2:29:42.271000000 PM [+0800] com.trendmicro.manager.core.cisco.RapidThreatContainmentHandler assignAncPolicy INFO: ThID:258|TID:0|TNAME:Primary|UID:-1|UNAME:|Skipping assign ANC policy ANC_QUARANTINE to HostID 1 as all MACs already assigned in Cisco ISE