いくつかの上級ユーザ向け機能は[管理]→[システム設定]→[詳細]にあります。

ヒントDeep Security APIを使用してシステム設定の変更を自動化できます。例については、Deep Security Automation Centerのポリシー、コンピュータ、およびシステム設定の構成ガイドを参照してください。

|

プライマリテナントアクセス

初期設定では、プライマリテナントはDeep Security環境にアクセスできます。

ただし、プライマリテナントが該当する環境の [プライマリテナントアクセス] の設定を有効にしている場合、プライマリテナントによるDeep Security環境へのアクセスを禁止したり、指定した期間だけアクセスを許可したりできます。

ロードバランサ

注意FIPSモードが有効な場合、ロードバランサーの設定は利用できません。FIPS 140サポートを参照してください。

|

エージェントは、Deep Security ManagerとDeep Securityリレーのリストで構成されています。複数のマネージャとリレーがロードバランサなしで展開されている場合、エージェントはラウンドロビン方式で自動的にマネージャとリレーに接続します。

ネットワークをよりスケールさせるために、マネージャーやリレーの前にロードバランサーを配置することができます。ロードバランサーのホスト名とポート番号を設定すると、エージェントが現在使用しているIPアドレスまたはホスト名とポート番号を上書きします。

スクリプトジェネレーターは、接続しているDeep Security Managerのアドレスを使用します。そのため、いずれかのDeep Security Managerノードで障害が発生した場合やメンテナンスやアップグレードのために停止しているときもスクリプトは機能します。

注意ロードバランサーは、相互認証を使用するため、エージェントのハートビートポート番号でのSSLまたはTLSセッションを終了しないようにする必要があります。SSLオフロードなどのSSL検査を終了すると、セッションが破損します。

|

マルチテナントモード

-

[Enable Multi-Tenant Mode]を選択します。

-

表示されるウィザードで、[マルチテナント機能のアクティベーションコード]を入力し、[次へ]をクリックします。

-

ライセンスモードとして次のいずれかを選択します。

-

プライマリテナントからライセンスを継承:: すべてのテナントでプライマリテナントと同じライセンスを使用します。

-

テナント単位のライセンス:: 初回ログイン時にテナント自身がライセンスを入力します。

-

-

[次へ] をクリックします。

Deep Security Managerプラグイン

プラグインは、Deep Security Manager用のモジュール、レポート、およびその他のアドオンです。トレンドマイクロは、これらの新しいバージョンや追加バージョンを自己インストールパッケージとして配布することがあります。

SOAP WebサービスAPI

レガシーSOAP API Webサービスを有効または無効にします。WSDL (Web Services Description Language) は、ページのパネルに表示されるURLで見つけることができます。APIの詳細については、Deep Security APIを使用してタスクを自動化するを参照してください。

注意WebサービスAPIにアクセスするには、ユーザに適切なアクセス権を持つ役割を割り当てる必要があります。役割を設定するには、[管理]→[ユーザ管理]→[役割]に移動し、役割のプロパティを開いて[WebサービスAPIへのアクセスを許可]を選択します。

|

ステータス監視API

レガシーREST APIのステータスモニタリングAPIを有効または無効にします。このAPIを使用すると、Deep Security Manager (個々のマネージャノードを含む)

のCPUおよびメモリ使用量、キューに入っているジョブの数、総データベースサイズおよびテナント固有のデータベースサイズなどのステータス情報を照会できます。APIの詳細については、Deep Security APIを使用してタスクを自動化するを参照してください。

エクスポート

エクスポートファイルの文字エンコード:: Deep Security Managerからデータファイルをエクスポートする際に使用される文字エンコーディング。エンコーディングは選択した言語の文字をサポートしている必要があります。

エクスポートする診断パッケージの言語::サポートプロバイダがDeep Security診断パッケージの生成と送信を依頼する場合があります。この設定では、パッケージの言語を指定します。診断パッケージは[管理]→[システム情報]で生成されます。

Whois

Whoisは、ログに記録された侵入防御イベントやファイアウォールイベントを確認する際に、IPアドレスに関連付けられたドメイン名の確認に使用できます。検索URLに"[IP]"をIPアドレスのプレースホルダーとして入力してください。

例: http://reports.internic.net/cgi/whois?whois_nic=[IP]&type=nameserver

ライセンス

[新規ユーザに対してライセンス許可されていないモジュールを非表示]は、以降に作成されるユーザに対して、ライセンスされていないモジュールを単にグレーアウトするのではなく非表示にするかどうかを決定します。(この設定は[管理]→[ユーザ管理]→[ユーザ]→[プロパティ]でユーザごとに上書きできます。)

推奨設定の検索中のCPU使用率

この設定は、推奨スキャンの実行に割り当てられるCPUリソースの量を制御します。CPU使用率が不合理に高いレベルに達している場合は、設定を低く変更して状況を改善してください。他のパフォーマンス制御については、[管理]→[Managerのノード]→ [プロパティ]→[パフォーマンスプロファイル]を参照してください。

ロゴ

ログインページ、Deep Security Manager GUIの右上、およびレポートの上部に表示されるDeep Securityロゴを置き換えることができます。置き換え画像はPNG形式で、幅320ピクセル、高さ35ピクセル、ファイルサイズは1MB未満である必要があります。テンプレートはDeep

Security Managerの

installfilesディレクトリにあります。

[ロゴのインポート] をクリックして独自のロゴをインポートするか、または [ロゴのリセット] をクリックして初期設定のロゴにリセットします。

Manager AWS ID

クロスアカウントアクセスを設定できます。次のいずれかを選択してください:

-

[Managerインスタンスロールを使用:] クロスアカウントアクセスを構成するためのより安全なオプションです。Deep Security Managerのインスタンスロールにsts:AssumeRole権限を持つポリシーをアタッチし、このオプションを選択します。Deep Security Managerにインスタンスロールがない場合、またはAzure MarketplaceやオンプレミスインストールのDeep Security Managerを使用している場合は表示されません。

-

[AWSアクセスキーを使用:] キーを作成し、sts:AssumeRole権限を持つポリシーをアタッチしてからこのオプションを選択し、[アクセスキー]と[秘密鍵]を入力します。Azure MarketplaceまたはオンプレミスインストールのDeep Security Managerを使用している場合は表示されません。

アプリケーションコントロール

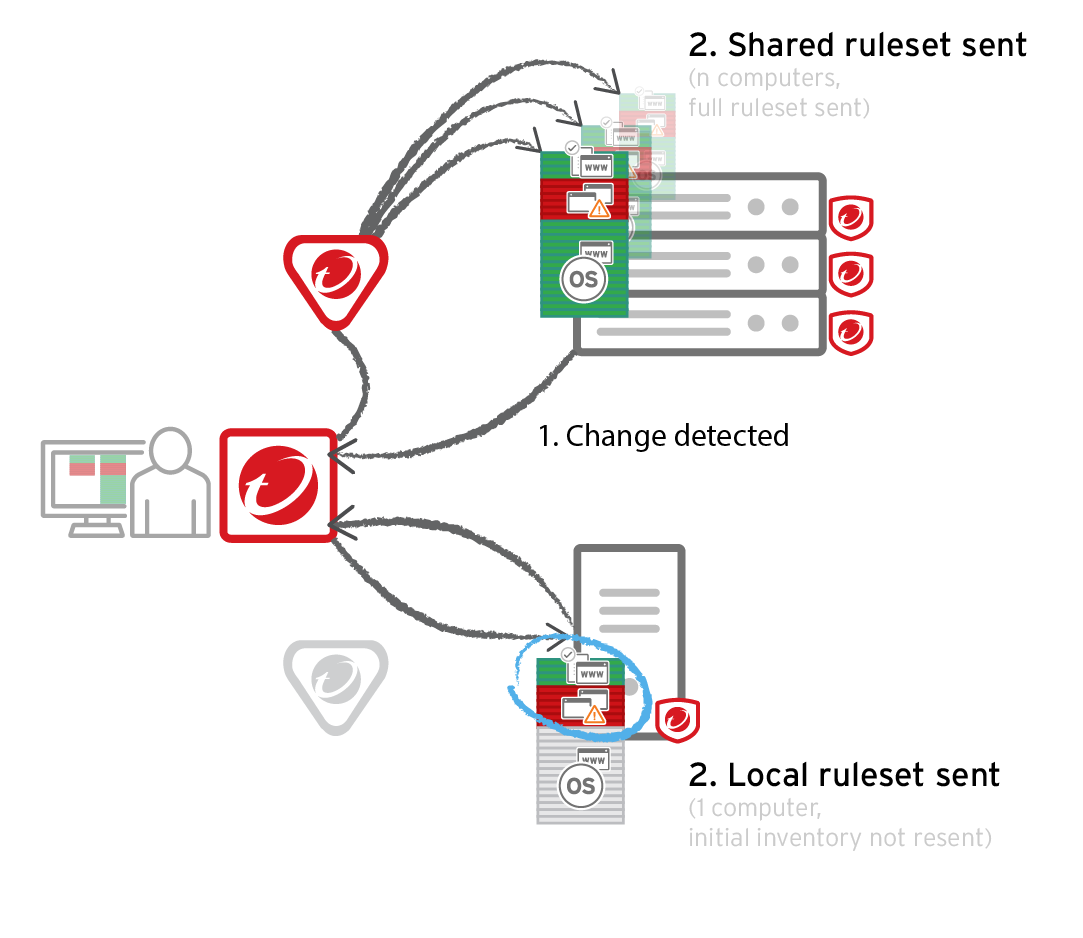

アプリケーションコントロールルールセットを作成または変更するたびに、使用するすべてのコンピュータに配布する必要があります。共有ルールセットはローカルルールセットよりも大きくなります。また、共有ルールセットはさまざまなサーバにも適用されることがあります。ルールセットをManagerから同時に直接ダウンロードすると、負荷が大きくなり、パフォーマンスが低下する可能性があります。グローバルルールセットの注意事項も同じです。

Deep Security Relayを使用すると、この問題を解決できます。(Relayの設定の詳細については、追加のRelayの展開を参照してください。)

マルチテナント環境を使用しているかどうかによって、手順が異なります。

単一テナント環境

[管理]→[システム設定]→[詳細]に移動して、[アプリケーションコントロールルールセットをRelayから提供する]を選択してください。

マルチテナント環境

主要テナント (t0) は他のテナント (tN) の設定にアクセスできないため、t0リレーにはtNのアプリケーションコントロールルールセットがありません。(IPSなどの他の機能はこの考慮事項がありません。なぜなら、それらのルールはテナントではなくトレンドマイクロから提供されるからです。)

他のテナント (Tn) は自分のRelayグループを作成し、[アプリケーションコントロールルールセットをRelayから提供する]を選択する必要があります。

警告リレーを使用する前に、展開との互換性を確認してください。エージェントに現在有効な以前にダウンロードされたルールセットがない場合、[新しいアプリケーションコントロールルールを受信しない場合、コンピュータはアプリケーションコントロールによって保護されません。] アプリケーションコントロールルールセットのダウンロードに失敗すると、ルールセットダウンロード失敗イベントがマネージャに記録され、エージェントにも記録されます。

リレーは、パフォーマンスを変更したり、アプリケーションコントロールのルールセットのダウンロードを中断したり、必要とされたりする場合があります。これは、プロキシの場所、マルチテナント、およびグローバル/共有ルールセットとローカルルールセットによって異なります。

|

| ...にはが必要です | より高速なパフォーマンスを実現するために... | パフォーマンスの低下... | 有効にしないでください... |

|

エージェント > プロキシ > マネージャ Deep Security Agent 10.0 GM以前では、エージェントはRelayへのプロキシ接続をサポートしていませんでした。プロキシが原因でルールセットのダウンロードに失敗した場合、エージェントがRelayまたはマネージャにアクセスするためにプロキシを必要とする場合、次のいずれかを行う必要があります:

|

共有ルールセット

グローバルルールセット

|

ローカルルールセット |

プライマリ以外のテナント (tN) が初期設定のプライマリ (t0) Relayグループを使用する場合のマルチテナント設定:

|