2021年12月9日、人気のApache Log4j 2ログライブラリの複数のバージョンに影響する重大なゼロデイ脆弱性が公開されました。この脆弱性が悪用されると、影響を受けるインストールで特定の文字列がログに記録され、リモートでコードが実行される可能性があります。この脆弱性はCVE-2021-44228に割り当てられており、さまざまなブログやレポートで「Log4Shell」と呼ばれています。

Deep Securityには、侵入防御 モジュール (IPS) が含まれており、ゼロデイ脆弱性やその他の攻撃からコンピュータを保護します。侵入防御 ルールは、脆弱性を悪用しようとするトラフィックをインターセプトすることで「仮想パッチ」を提供し、脆弱性を修正するベンダのパッチがリリース、テスト、および配信されるまでコンピュータを保護します。

Trend Micro Labsチームは、この脆弱性に対処する新しいIPSルールを提供しました。

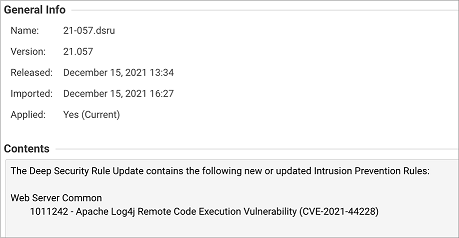

1011242 - Apache Log4jにおけるリモートコード実行の脆弱性 (CVE-2021-44228)

Log4jの脆弱性に対する仮想パッチの適用

次の手順に従って、新しいルールがコンピュータを保護しているかどうかを確認します。

-

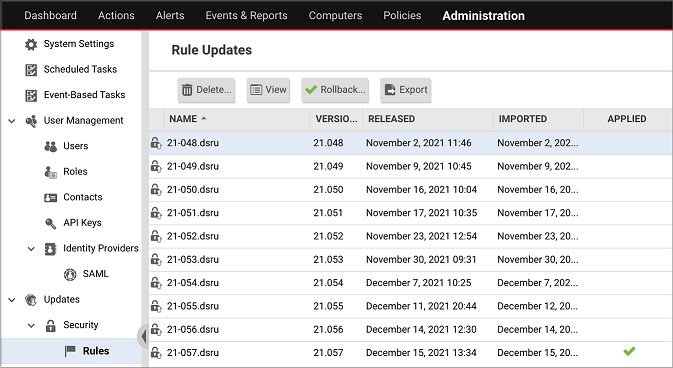

Deep Security Managerで、[管理]→[アップデート]→[セキュリティ]→[ルール]に移動します。

-

新しいルールは、[21-057.dsru]に含まれています。ルールのアップデートが[適用済み]と表示されていることを確認します。

-

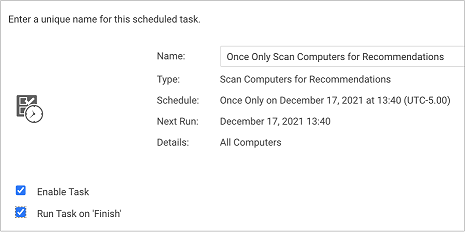

ルールが適用されていない場合、推奨設定の検索を実行します。1回実行のスケジュールされたタスクを作成し、[完了] でタスクを実行]オプションを選択することをお勧めします。

-

推奨される場所にルールが適用されるようにするには、検索したコンピュータに割り当てられているポリシーを開き、[侵入防御]→[一般]の順に選択し、ルール1011242を検索します。ポリシーに割り当てるルール名の横にあるチェックボックスをオンにします。このポリシーで保護されているすべてのコンピュータにルールが適用されます。

-

侵入防御 は、検出モードと防御モードのいずれかで動作します。検出モードでは、ルール違反に関するイベントが生成されますが、トラフィックはブロックされません。防御モードでは、イベントを生成し、ルールに一致するトラフィックをブロックして攻撃を防ぎます。防御モードを設定するには、コンピュータまたはポリシーエディタを開き、 [侵入防御]→[一般] に移動し、 [侵入防御の動作] を [防御] に設定します。[保存] をクリックします。

影響を受ける可能性のあるホストの特定

Trend Micro Vision Oneも使用している場合は、次のクエリを使用して、この脆弱性の影響を受ける可能性のあるホストを特定できます。

eventName:DEEP_PACKET_INSPECTION_EVENT AND (ruleId:1008610 OR ruleId:1011242 OR ruleId:1005177)

AND ("${" AND ("lower:" OR "upper:" OR "sys:" OR "env:" OR "java:" OR "jndi:"))

セキュリティログ監視 ルールを使用してアクティビティを調査する

トレンドマイクロでは、この脆弱性に関連するアクティビティの特定に役立つ セキュリティログ監視 ルールを提供しています。

[1011241-Apache Log4jにおけるリモートコード実行の脆弱性 (CVE-2021-44228)]

将来的に発見されるパターンを検出するために、カスタムセキュリティログ監視ルールを作成することもできます。詳細については、Trend Cloud One - Endpoint & Workload SecurityおよびDeep SecurityのLog4Shell脆弱性に対するカスタムセキュリティログ監視ルールを参照してください。

この脆弱性に関するトレンドマイクロのその他のリソース

-

最新の情報については、Apache Log4j (Log4Shell) 脆弱性をご覧ください。トレンドマイクロがどのように支援できるかをご確認いただけます。

-

この脆弱性に関する情報を含むビデオはこちら。

-

この脆弱性の詳細と、トレンドマイクロがどのようにして攻撃から環境を保護できるかについては、セキュリティアラート: Apache Log4j "Log4Shell" リモートコード実行ゼロデイ脆弱性 (CVE-2021-44228) を参照してください。