セキュリティログ監視を使用するには、次の基本手順を実行します。

セキュリティログ監視モジュールの概要については、ログの分析を参照してください。

セキュリティログ監視モジュールをオンにする

-

[ポリシー] に移動します。

-

セキュリティログ監視を有効にするポリシーをダブルクリックします。

-

[セキュリティログ監視]→[一般]をクリックします。

-

[セキュリティログ監視のステータス]については、[オン]を選択します。

-

[保存] をクリックします。

推奨設定の検索を実行する

ルールは、要件に関連するセキュリティイベントを収集するように設定する必要があります。不適切に設定されると、あまりにも多くのログエントリがトリガーされて保存されるため、この機能のイベントがDeep

Securityデータベースを圧倒する可能性があります。どのルールを適用するのが適切かについての推奨設定を得るために、コンピュータで推奨設定スキャンを実行してください。

-

[コンピュータ]に移動し、該当するコンピュータをダブルクリックしてください。

-

[セキュリティログ監視]→[一般]をクリックします。

-

[セキュリティログ監視ルールの推奨設定を自動的に適用 (可能な場合)]について、[はい]または[いいえ]を選択して、Deep Securityが見つけたルールを実装するかどうかを決定できます。

-

[推奨設定]セクションで、[推奨設定の検索]をクリックします。トレンドマイクロが作成したセキュリティログ監視ルールの中には、正しく機能させるためにローカル設定を必要とするものがあります。これらのルールのいずれかをコンピュータに割り当てた場合、またはこれらのルールのいずれかが自動的に割り当てられた場合は、設定が必要であることを通知するアラートが表示されます。

推奨設定の検索の詳細については、推奨設定の検索の管理と実行を参照してください。

推奨されるセキュリティログ監視ルールを適用する

Deep Securityには、多くのオペレーティングシステムやアプリケーションをカバーする多数の事前定義ルールが付属しています。推奨スキャンを実行する際に、Deep

Securityが推奨ルールを自動的に実装するように選択することも、以下の手順に従って手動でルールを選択して割り当てることもできます。

-

[ポリシー] に移動します。

-

構成するポリシーをダブルクリックします。

-

[セキュリティログ監視]→[一般]をクリックします。

-

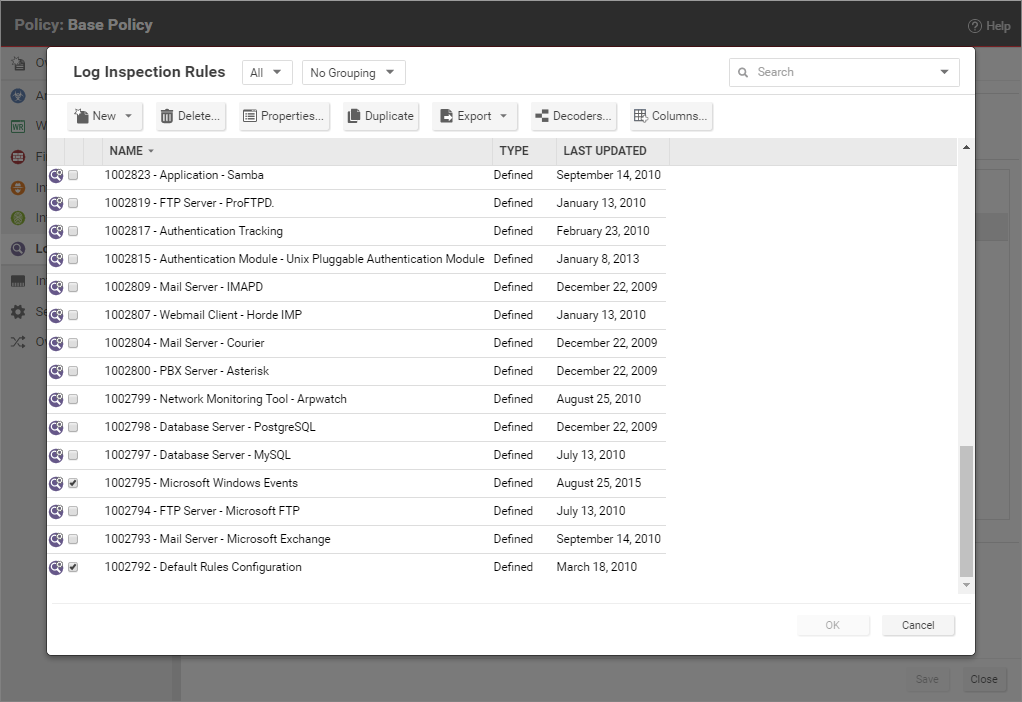

[現在割り当てられているセキュリティログ監視ルール]セクションでは、ポリシーに適用されているルールが表示されます。セキュリティログ監視ルールを追加または削除するには、[割り当て/割り当て解除]をクリックします。

-

割り当てまたは割り当て解除したいルールのチェックボックスを選択または解除します。ルールを右クリックし、[のプロパティ]を選択してローカルでルールを編集するか、[Properties (Global)]を選択してそのルールを使用している他のすべてのポリシーに変更を適用することができます。詳細については、セキュリティログ監視ルールの確認を参照してください。

-

[OK] をクリックします。

Deep Securityには多くの一般的なオペレーティングシステムやアプリケーション向けのセキュリティログ監視ルールが付属していますが、独自のカスタムルールを作成することもできます。カスタムルールを作成するには、「基本ルール」テンプレートを使用するか、新しいルールをXMLで記述することができます。カスタムルールの作成方法については、ポリシーで使用するセキュリティログ監視ルールの定義を参照してください。

セキュリティログ監視をテストする

以降のセキュリティログ監視設定の手順に進む前に、ルールが正常に動作しているかどうかをテストします。

-

セキュリティログ監視が有効になっていることを確認します。

-

[コンピュータエディタとポリシーエディタ]→[セキュリティログ監視]→[詳細]に移動します。[Agent/Applianceイベントが次の重要度以上の場合に、イベントを記録してDSMに送信]を[低 (3)]に変更し、[保存]をクリックします。

-

[一般]タブに移動し、[割り当て/割り当て解除]をクリックします。検索して有効にします:

-

1002792 - デフォルトルール設定 - これは他のすべてのセキュリティログ監視ルールが機能するために必要です。

Windowsユーザの場合、有効にしてください:-

1002795 - Microsoft Windowsイベント – これは、Windows監査機能がイベントを登録するたびにイベントを記録します。

Linuxユーザの場合、有効にしてください:-

1002831 - Unix - Syslog - これはイベントのためにsyslogを検査します。

-

-

[OK]をクリックし、次に[保存]をクリックしてポリシーにルールを適用します。

-

存在しないアカウントでサーバにログインしようとしました。

-

[イベントとレポート]→[セキュリティログ監視イベント] の順に選択し、ログイン試行が失敗したことが記録されているかどうかを確認します。検出が記録されていれば、セキュリティログ監視モジュールは正常に動作しています。

セキュリティログ監視イベントの転送と保存を設定する

セキュリティログ監視ルールがトリガーされると、イベントが記録されます。これらのイベントを表示するには、[イベントとレポート]→[セキュリティログ監視イベント] または [Policy editor]→[セキュリティログ監視]→[セキュリティログ監視イベント] に移動します。セキュリティログ監視イベントの操作に関する詳細は、セキュリティログ監視イベント を参照してください。

イベントの重要度に応じて、syslogサーバに送信することを選択できます (この機能を有効にする方法については、Deep Securityイベントを外部のsyslogまたはSIEMサーバに転送するを参照してください。) または、重要度のクリッピング機能を使用してデータベースにイベントを保存することができます。

2つの「重要度のクリッピング」設定があります:

-

Agent/Applianceイベントが次の重要度以上の場合に、イベントをSyslogに送信::この設定は、Syslogが有効な場合に、ルールによってトリガされたイベントのうちどのイベントがSyslogサーバに送信されるかを決定します

-

Agentイベントが次の重要度以上の場合に、イベントを記録してDeep Security Managerに送信::この設定は、どのセキュリティログ監視イベントがデータベースに保存され、[セキュリティログ監視イベント] 画面に表示されるかを決定します。

重要度のクリッピングを設定するには、次の手順に従います。

-

[ポリシー] に移動します。

-

構成するポリシーをダブルクリックします。

-

[セキュリティログ監視]→[詳細]をクリックします。

-

[Agent/Applianceイベントが次の重要度以上の場合に、イベントをSyslogに送信]の重大度レベルを[低 (0)]と[重大 (15)]の間で選択してください。

-

[Agent/Applianceイベントが次の重要度以上の場合に、イベントを記録してDSMに送信]の重大度レベルを[低 (0)]と[重大 (15)]の間で選択してください。

-

[保存] をクリックします。