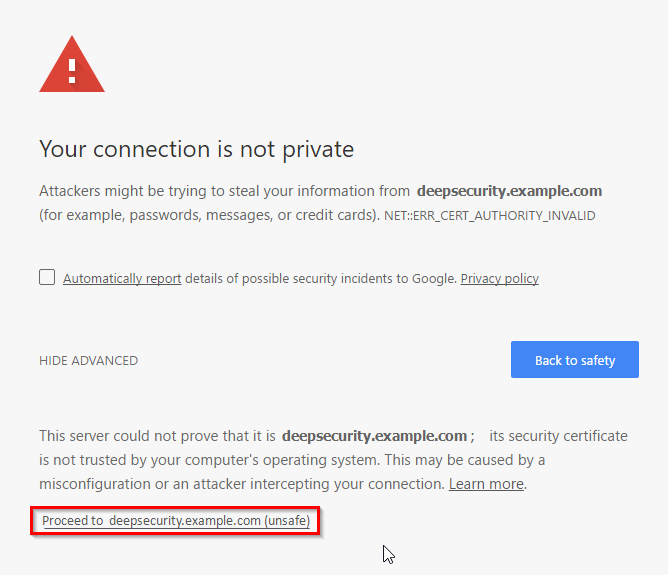

通常、自己署名証明書を使用しているサーバに接続しようとすると、ブラウザは証明書の検証エラーで警告を表示するはずです。これは、自己署名証明書では、ブラウザが信頼された第三者の証明書機関

(CA) によって証明書の署名を自動的に検証できないためです。そのため、ブラウザは証明書が攻撃者によって送信されたものかどうかを判断できません。Deep Security

Managerをインストールすると、最初はHTTPS接続 (SSLまたはTLS) に自己署名証明書を使用するように設定されるため、接続を保護するために使用されるサーバ証明書のフィンガープリントがDeep

Securityサーバに属していることを手動で確認する必要があります。これは、自己署名証明書をCA署名証明書に置き換えるまで通常のことです。

AWS Elastic Load Balancer (ELB) または他のロードバランサーがあり、ブラウザに自己署名証明書を提示する場合、同じエラーが発生します。

警告を無視して続行すれば、Deep Security Managerにアクセスすることは可能です (方法はブラウザによって異なります)。ただし、次のいずれかを行わない限り、接続するたびにこのエラーが再発生します:

-

証明書をコンピュータの信頼された証明書ストアに追加する (推奨されません) または

-

ロードバランサーの証明書を信頼できるCAによって署名されたものに置き換えてください (強く推奨されます)

-

すべてのHTTPSクライアントによって信頼されているCAを使用して、管理者、リレー、およびエージェントがDeep Security Managerに接続するために使用する完全修飾ドメイン名 (IPアドレスではなく) を登録します。サブドメイン (例: deepsecurity.example.com) を指定して、Deep Security Managerを一意に識別します。SSL終端ロードバランサーの背後にあるノードの場合、この証明書は各Deep Security Managerノードではなく、ロードバランサーによってブラウザやその他のHTTPSクライアントに提示されます。CAが証明書に署名したら、証明書 (公開鍵付き) と秘密鍵の両方をダウンロードしてください。

警告

秘密鍵を安全に保管および送信してください。ファイルの権限や暗号化されていない接続によって第三者が秘密鍵にアクセスできる場合、その証明書と鍵で保護されているすべての接続が危険にさらされます。その証明書を失効させ、鍵を削除し、新しい証明書と鍵を取得する必要があります。 -

証明書ストアに証明書を追加する(証明書に署名したCAをコンピュータが信頼している場合は任意)。