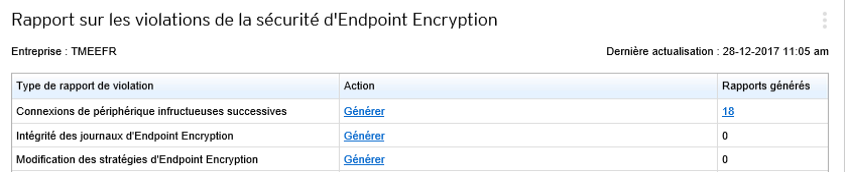

Le widget Rapport sur les violations de la sécurité d'Endpoint Encryption affiche les violations de sécurité évaluées par les rapports suivants :

-

Connexions de périphérique successives infructueuses à Endpoint Encryption

-

Modification des stratégies d'Endpoint Encryption

-

Intégrité des journaux d'Endpoint Encryption

La génération d'un rapport réunit toutes les violations de sécurité consignées actuellement par PolicyServer. Une fois ce rapport généré, cliquez sur le numéro de la colonne Rapports pour afficher les rapports générés pour cette violation.

|

en-tête |

Description |

|---|---|

|

Type de rapport de violation |

Types de rapport disponibles pour diverses violations. |

|

Action |

Cliquez sur Générer pour créer un nouveau rapport. |

|

Rapports |

Nombre total de rapports générés pour cette violation. Cliquez sur le nombre pour afficher les rapports disponibles. |

Pour spécifier le nombre de connexions infructueuses autorisées avant que le système considère qu'il s'agit d'une violation de sécurité, cliquez sur ▼ pour ouvrir la fenêtre Paramètres du widget, saisissez une valeur dans la zone de texte Connexions infructueuses successives, puis cliquez sur Enregistrer.

Rapport de connexions de périphérique infructueuses successives

Le tableau suivant explique le rapport Connexions de périphérique successives infructueuses à Endpoint Encryption. Utilisez-le pour comprendre à quel moment la tentative de connexion est intervenue, quel est le périphérique Endpoint Encryption affecté et combien de fois l'utilisateur a tenté de se connecter au périphérique Endpoint Encryption.

|

Entrée |

Exemple |

Description |

|---|---|---|

|

Horodateur de l'événement |

07/02/2012 01:56 pm |

Heure à laquelle l'événement s'est produit. |

|

Nom du périphérique |

TREND-4136D2DB3 |

Nom de l'ordinateur utilisé par le périphérique Endpoint Encryption. |

|

Tentatives |

5 |

Nombre de fois qu'un utilisateur a tenté de se connecter au périphérique Endpoint Encryption. |

Rapport Modification des stratégies

Le tableau suivant explique le rapport Modification des stratégies d'Endpoint Encryption. Utilisez-le pour comprendre comment lire les détails du rapport.

|

en-tête |

Exemple |

Description |

|---|---|---|

|

Horodateur de l'événement |

07/02/2012 01:56 pm |

Heure à laquelle l'événement s'est produit. |

|

Événement |

Échec de vérification de l'intégrité de la valeur de la stratégie |

Événement consigné incluant la méthode d'authentification. |

Rapport Intégrité des journaux

Le tableau suivant explique le rapport Intégrité des journaux d'Endpoint Encryption. Utilisez-le pour comprendre comment lire les détails du rapport.

|

en-tête |

Exemple |

Description |

|---|---|---|

|

Horodateur de l'événement |

07/02/2012 01:56 pm |

Heure à laquelle l'événement s'est produit. |

|

Événement |

Enregistrement du journal d'audit manquant |

Événement consigné incluant la méthode d'authentification. |