Erstellen Sie einen S3-Bucket und richten Sie eine benutzerdefinierte Rolle mit benutzerdefinierten Berechtigungen ein, um Trend Vision One den Zugriff auf Ihre S3-Buckets zu ermöglichen.

Die folgenden Anweisungen beschreiben, wie Sie einen S3-Bucket in AWS erstellen und

wie Sie eine benutzerdefinierte Rolle und Berechtigungen in der AWS IAM-Konsole konfigurieren,

um eine Verbindung zu Ihrem konfigurierten S3-Bucket herzustellen.

WichtigDie folgenden Anweisungen gelten für die Amazon AWS-Konsole, die S3-Konsole und die

IAM-Konsole ab Juli 2023. Wenn Sie eine neuere Version verwenden, konsultieren Sie

die offizielle Produkt-/Dienstdokumentation.

|

Prozedur

- Erstellen Sie einen neuen S3-Bucket.

- Melden Sie sich bei Ihrer AWS-Managementkonsole an und navigieren Sie zur S3-Konsole.Sie können direkt auf die S3-Konsole unter https://console.aws.amazon.com/s3/ zugreifen.

- Klicken Sie in der S3-Konsole auf Create bucket.

- Geben Sie im Abschnitt General Configuration eine eindeutige Bucket name an.

- (Optional) Konfigurieren Sie bei Bedarf weitere Einstellungen für Ihre Sicherheitsumgebung.

- Klicken Sie auf Create bucket.

- Finden Sie den von Ihnen erstellten Bucket und klicken Sie auf den Bucket-Namen.

- Klicken Sie auf die Registerkarte Eigenschaften.

- Kopieren Sie den Bucket Amazon Resource Name (ARN).

- Melden Sie sich bei Ihrer AWS-Managementkonsole an und navigieren Sie zur S3-Konsole.

- Erstellen Sie eine Rolle in der AWS IAM-Konsole, um Trend Vision One die Verbindung zu Ihrem S3-Bucket zu ermöglichen.

- Navigieren Sie in der AWS-Managementkonsole zur IAM-Konsole.Sie können direkt auf die IAM-Konsole unter https://console.aws.amazon.com/iam/ zugreifen.

- Navigieren Sie in der IAM-Konsole zu .

- Klicken Sie auf Create role.

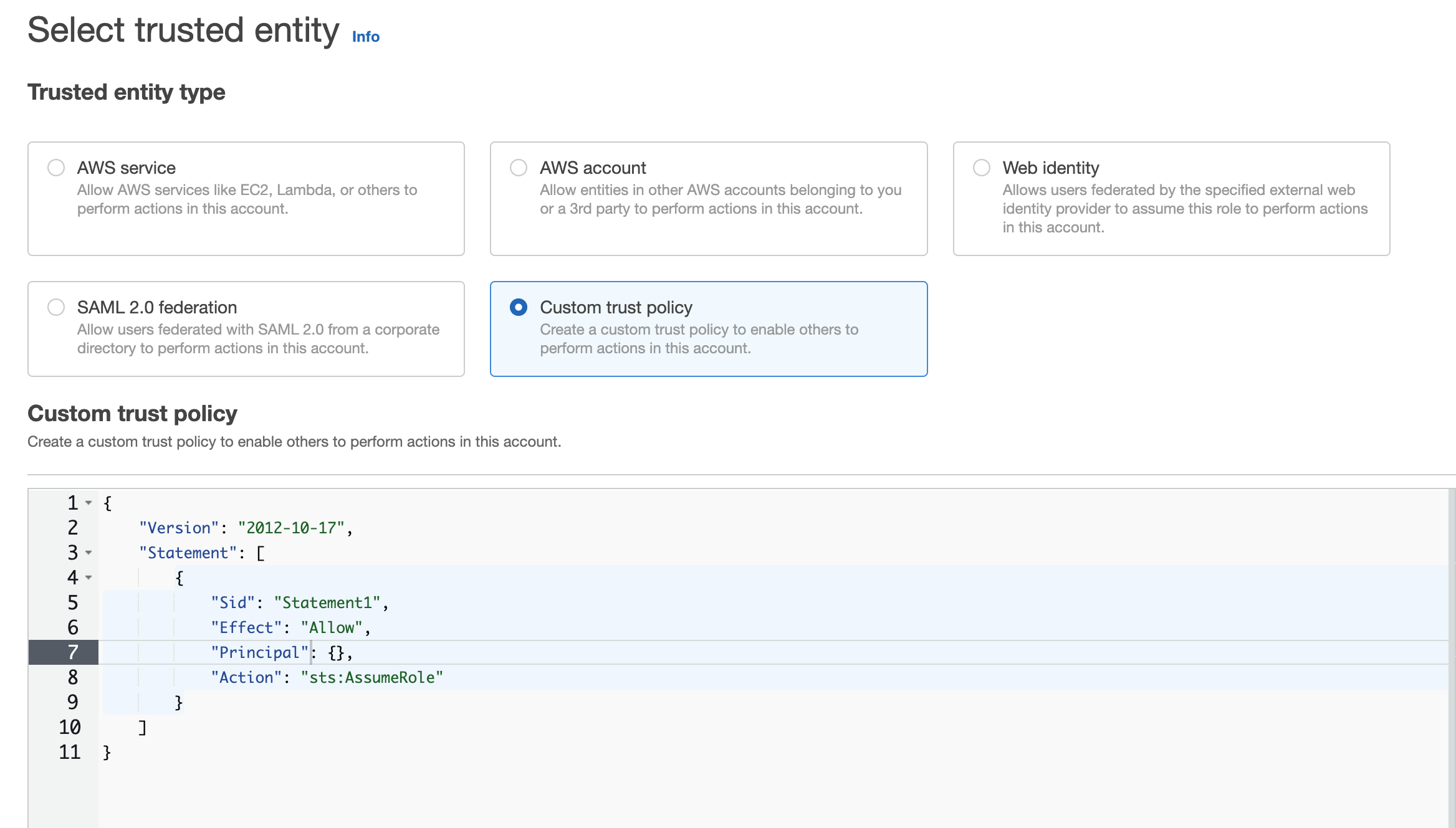

- Wählen Sie für Trusted entity type die Option Custom trust policy aus.Der Abschnitt Custom trust policy wird angezeigt.

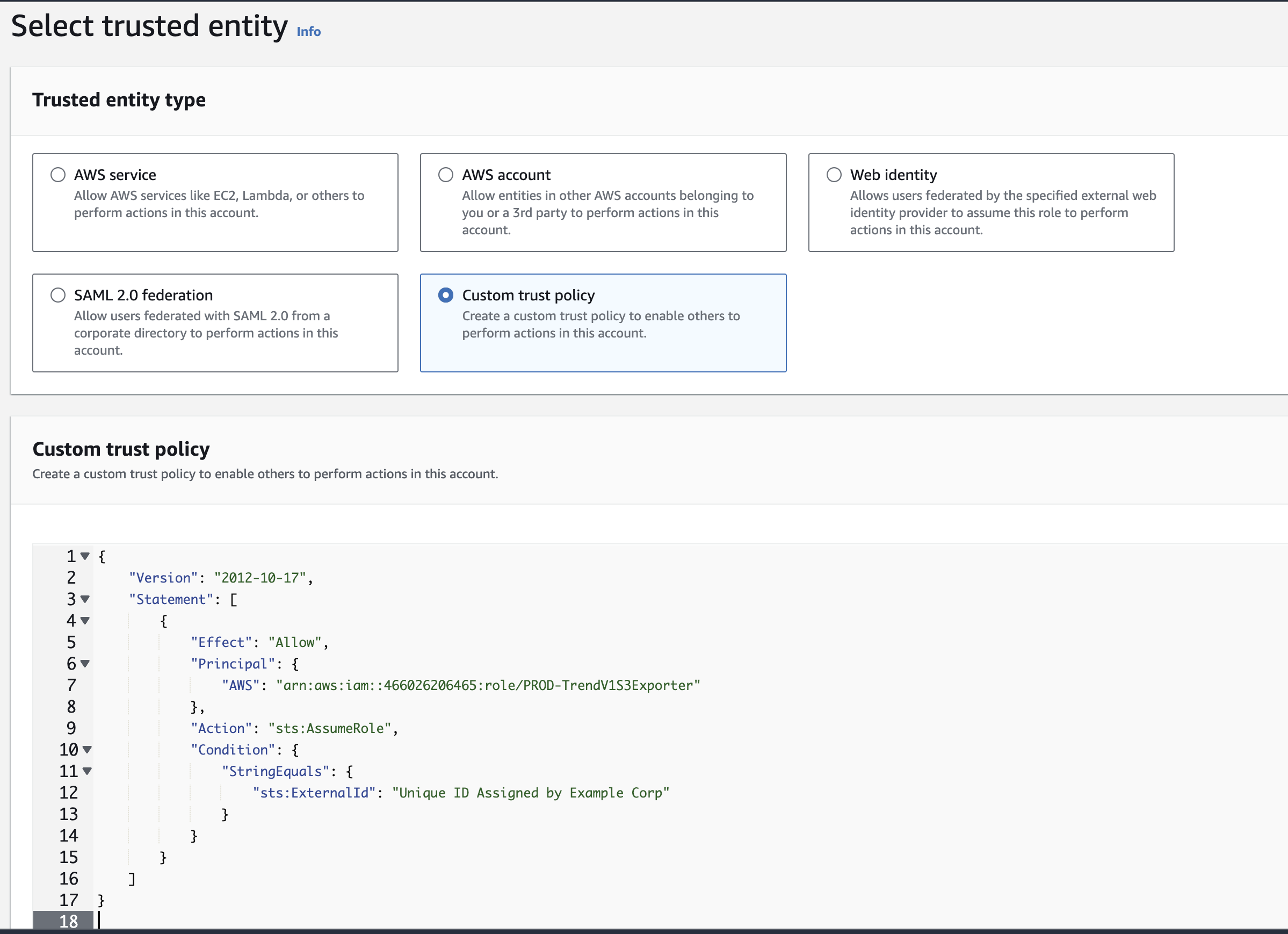

- Für

Principalgeben Sie "AWS": ein und dann die Trust Role ARN: arn:aws:iam::466026206465:role/PROD-TrendV1S3Exporter.Sie können die gesamte Zeile auch wie folgt kopieren und einfügen:"AWS":"arn:aws:iam::466026206465:role/PROD-TrendV1S3Exporter"

- Fügen Sie ein

Condition-Element zur Vertrauensrichtlinie hinzu, geben Sie dann "sts:ExternalId": ein und fügen Sie die externe ID ein, die aus der Trend Vision One-Konsole kopiert wurde."Principal": {"AWS": "Example Corp's AWS account ID"}, "Condition": {"StringEquals": {"sts:ExternalId": "Unique ID Assigned by Example Corp"}} - Klicken Sie auf Weiter und dann auf Weiter.

- Im Bildschirm Name, review, create geben Sie eine eindeutige Role name an.

- Klicken Sie auf Create role.

- Suchen Sie nach der Rolle, die Sie erstellt haben.

- Klicken Sie auf den Namen der Rolle, die Sie erstellt haben.

- Kopieren Sie den ARN.

- Navigieren Sie in der AWS-Managementkonsole zur IAM-Konsole.

- Erstellen Sie eine Richtlinie, um Trend Vision One die Verbindung zum Bucket und zur Rolle zu erlauben.

- Navigieren Sie in der AWS-Managementkonsole zur IAM-Konsole.

- Navigieren Sie in der IAM-Konsole zu .

- Klicken Sie auf Create policy.

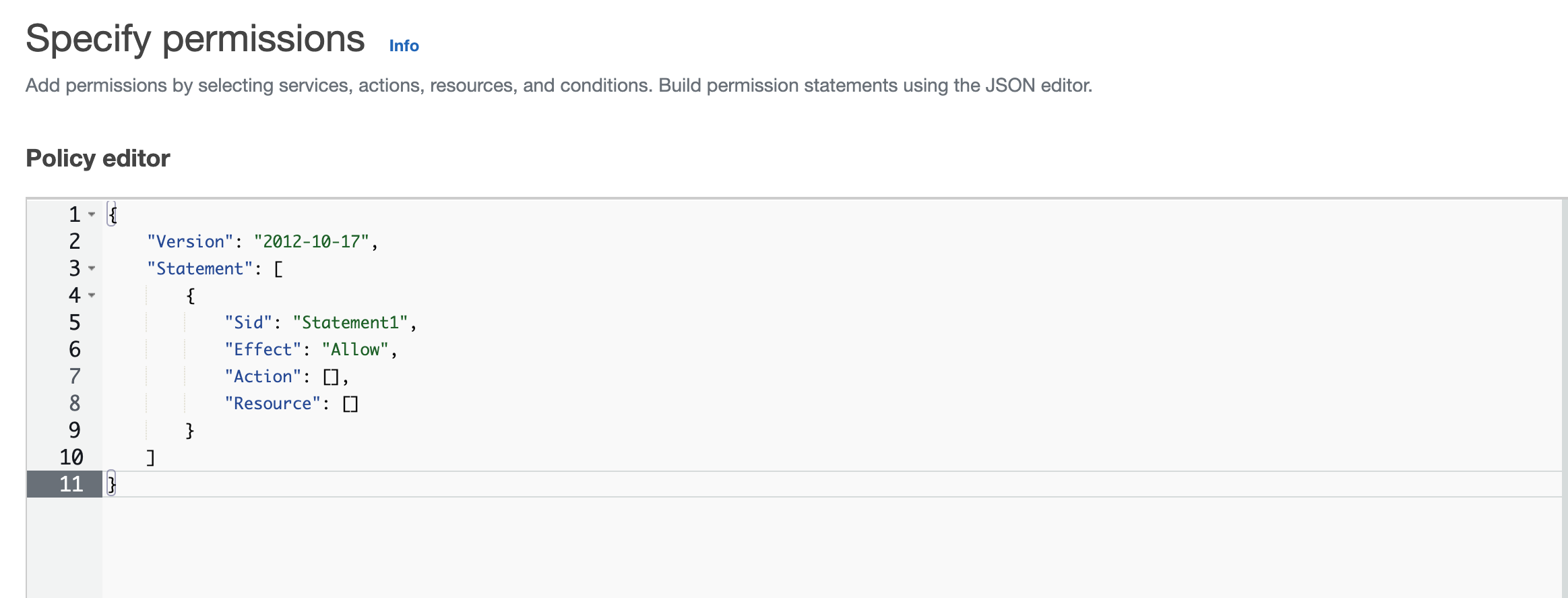

- Suchen Sie auf dem Bildschirm Specify permissions nach Policy editor.

- Klicken Sie auf JSON, um den Richtliniencode anzuzeigen.

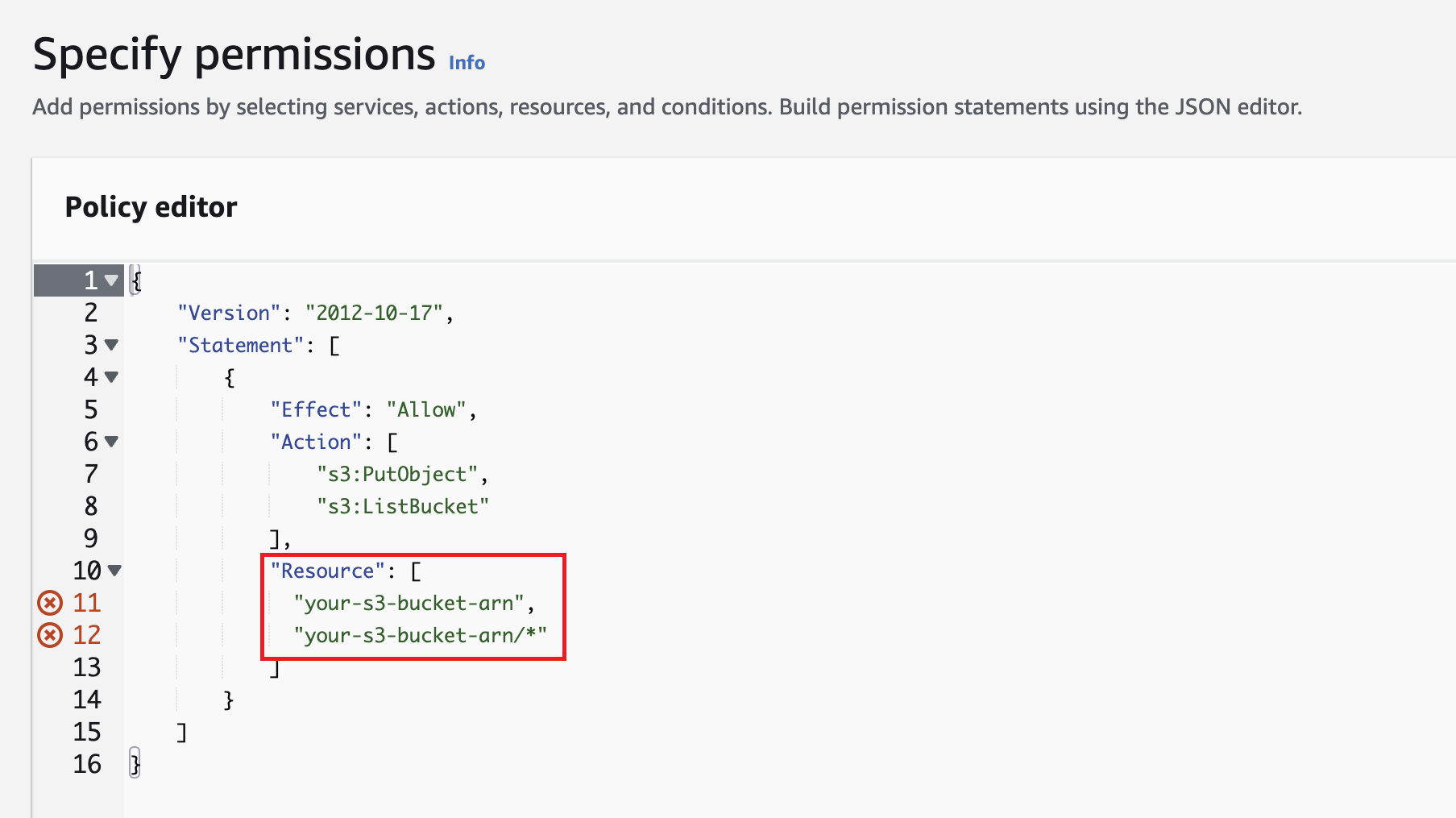

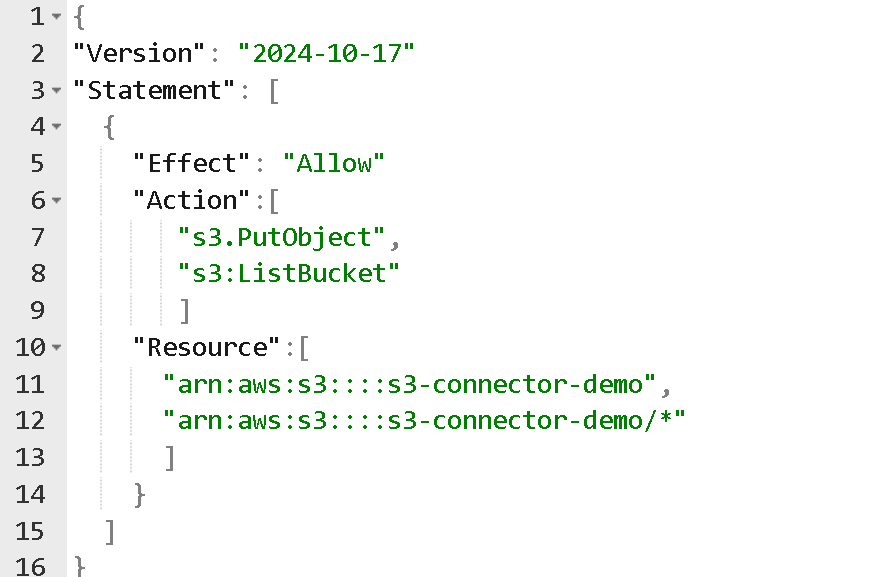

- Ersetzen Sie den Code im Richtlinien-Editor durch die folgende JSON-Formatrichtlinie:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:PutObject", "s3:ListBucket" ], "Resource": [ "your-s3-bucket-arn", "your-s3-bucket-arn/*" ] } ] }

- Ersetzen Sie

your-s3-bucket-arnin Zeile 11 und Zeile 12 durch die Bucket-ARN für den von Ihnen erstellten Bucket.Das Folgende ist ein Beispiel für eine Konfiguration.

- Klicken Sie auf Weiter.

- Geben Sie im Bildschirm Review and create eine eindeutige Richtlinienname an.

- Klicken Sie auf Create policy.

- Die Richtlinie an die Rolle anhängen.

- Navigieren Sie in der AWS-Managementkonsole zur IAM-Konsole.

- Navigieren Sie in der IAM-Konsole zu .

- Suchen Sie nach der Rolle, die Sie erstellt haben.

- Klicken Sie auf den Namen der Rolle, die Sie erstellt haben.

- Klicken Sie auf die Registerkarte Permissions.

- Klicken Sie auf Add permissions und dann auf Attach policies.

- Suchen Sie nach der von Ihnen erstellten Richtlinie.

- Wählen Sie die Richtlinie aus und klicken Sie auf Add permissions.