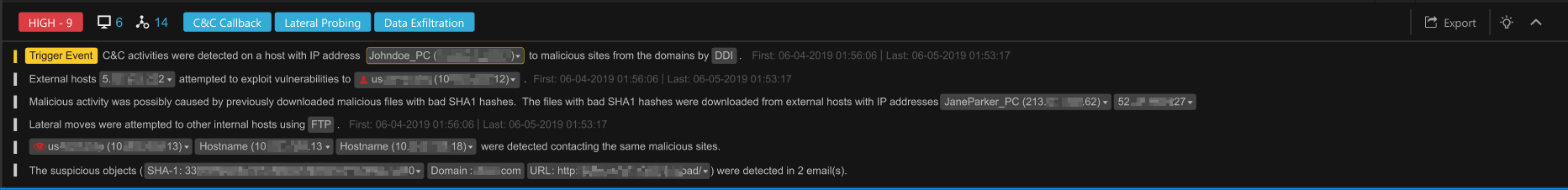

Erhalten Sie einen Überblick über die erkannten Netzwerkereignisse, die mit dem Zielknoten und den zugehörigen Objekten verbunden sind.

Der Übersicht zeigt die Schwere, die Anzahl der erkannten internen Hosts, die Anzahl der Indikatoren

für Kompromittierung (IOCs) und Angriffsmuster an und bietet einen umfassenden Überblick

über die bösartige Aktivität des korrelierten Ereignisses.

Sie können die Zusammenfassungsdaten als CSV-Datei oder in einem druckerfreundlichen

Format exportieren. Klicken Sie auf Exportieren und wählen Sie das gewünschte Format aus.

HinweisWenn Sie einen erweiterten Filter im Korrelationsdiagramm angewendet haben, enthält

der exportierte Bericht nur die gefilterten Informationen.

|

Die Zusammenfassung enthält verschiedene Details zur Netzwerkaktivität und bietet

Maßnahmen, die Sie ergreifen können, um das Ereignis zu untersuchen.

|

Details

|

Beschreibung

|

Verfügbare Aktionen

|

||

|

Schweregrad

|

Die von der Netzwerk-Analyse dem Ereignis und den zugehörigen Korrelationen zugewiesene

Schwere.

Netzwerkanalysen verwenden eine Reihe von Faktoren, um die Schwere zu bestimmen, einschließlich

proprietärer Analysen.

|

-

|

||

|

Anzahl der Erkennungen interner Hosts und Kompromittierungsindikatoren

|

Die Anzahl der Hosts in Ihrem Netzwerk, die an dem Ereignis beteiligt sind, und die

Anzahl der erkannten Indikatoren für Kompromittierung (IoCs)

|

Klicken Sie auf die Erkennungsnummer und dann auf Copy to clipboard (

|

||

|

Angriffsmuster

|

Die erkannten Angriffsmuster für das in Workbench ausgewählte verdächtige Objekt.

|

Fahren Sie mit der Maus über ein Angriffsmuster, um im Überblick nur Aktivitäten hervorzuheben,

die mit diesem Angriffsmuster zusammenhängen.

|

||

|

Aktivitätszusammenfassung

|

Die Aktivitätszusammenfassung ist nach Angriffsmuster organisiert und bietet die folgenden

Informationen:

|

Fahren Sie mit der Maus über das Detailsymbol (

|