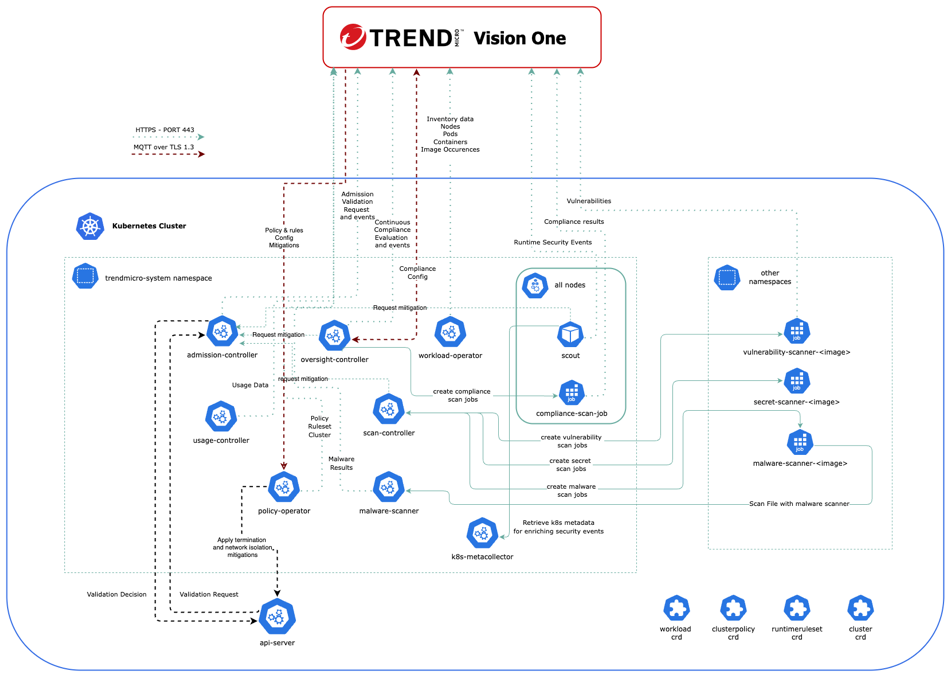

Das folgende Diagramm zeigt die Komponenten in einer Cluster-Umgebung, um den Datenfluss

zu veranschaulichen und zu erklären, wie jede Komponente innerhalb der Cluster verwendet

wird.

Die folgenden Tabellen bieten kurze Beschreibungen der Komponenten, die Kubernetes-Cluster

in der Container Security ausmachen.

HinweisFügen Sie Ports zu den Zulassungslisten Ihrer Firewall oder Netzwerkrichtlinie hinzu.

Dadurch kann Container Security Komponenteninformationen von Clustern an das Backend

übermitteln, wie Gesundheitsprüfungen und Metriken, und Funktionen implementieren,

die eine Kommunikation zwischen Komponenten im Cluster erfordern.

|

Standardkomponenten

|

Komponentenname

|

Beschreibung

|

Pod-Name

|

Container-Namen

|

Ports | ||||

|

Nutzungssteuerung

|

Der Nutzungscontroller meldet regelmäßig Nutzungsdaten, die für die Abrechnung von

Cloud One und zur Bestimmung der installierten Helm-Versionen verwendet werden.

|

trendmicro-usage-controller-xxxxxxxxxx-xxxxx

|

|

|

||||

|

Zulassungskontrolle

|

Admission Controller wird verwendet, um Kubernetes zu validieren und Sperr- oder Protokollierungsaktionen

basierend auf der Bereitstellungsrichtlinie durchzuführen.

|

trendmicro-admission-controller-xxxxxxxxxx-xxxxx

|

|

|

||||

|

Aufsichtskontroller

|

Die Oversight Controller-Komponente durchsucht wiederholt Kubernetes-Ressourcen im

Hinblick auf kontinuierliche Richtlinien und führt Isolations- und Beendigungsaktionen

durch. Wird für die kontinuierliche Policy enforcement verwendet.

|

trendmicro-oversight-controller-xxxxxxxxx-xxxxx

|

|

|

||||

|

Workload-Operator

|

Die Workload-Operator-Komponente erkennt einzigartige, laufende Container-Images für

die Laufzeitscan-Funktion und sammelt außerdem Kubernetes-Ressourcendaten für die

Inventarfunktion.

|

trendmicro-workload-operator-xxxxxxxxxx-xxxxx

|

|

|||||

|

Richtlinienoperator

|

Der Policy Operator verwaltet den Lebenszyklus von Container Security-Ressourcen wie

Clustern, Richtlinien und benutzerdefinierten Regelsets. Der Policy Operator hält

diese Ressourcen auch mit Vision One synchron und verwaltet die Rotation des Authentifizierungstokens.

Andere Trend Micro-Komponenten kontaktieren den Policy Operator, um die Richtlinie

zu erhalten und um die Anwendung von Abhilfemaßnahmen anzufordern.

|

trendmicro-policy-operator-xxxxxxxxxx-xxxxx

|

|

|

Laufzeitsicherheitskomponenten

|

Komponentenname

|

Beschreibung

|

Pod-Name

|

Container-Namen

|

Ports | ||

|

Scout

|

Scout bietet eine Laufzeitsicherheitsfunktion, steuert Laufzeitregeln und verwaltet

Ereignisaggregation und Uploads. Ein Daemonset wird pro Knoten bereitgestellt.

|

trendmicro-scout-xxxxx

|

|

|||

|

K8s-Metacollector

|

Der k8s-Metacollector ruft die Metadaten vom API-Server für verschiedene Kubernetes-Ressourcen

ab und überträgt die Metadaten an die In-Cluster-Komponenten, wie Falco-Instanzen,

um die Leistungsbelastung des Kubernetes-API-Servers zu verringern.

|

trendmicro-metacollector-xxxxxxxxxx-xxxxx

|

|

|

||

|

fargate-injector

|

Die fargate-injector-Komponente injiziert Scout- und Falco-Sidecar-Container in einen

Pod, der in einer EKS-Fargate-Umgebung läuft.

|

trendmicro-fargate-injector

|

|

|

Schwachstellensuche-Komponenten

|

Komponentenname

|

Beschreibung

|

Pod-Name

|

Container-Namen

|

Ports | ||

|

Durchsuchen-Manager

|

Scan-Manager verwaltet Schwachstellensuchen im Cluster und startet Scan-Aufträge.

|

trendmicro-durchsuchen-manager-xxxxxxxx-xxxxx

|

|

|

||

|

Durchsuchungsauftrag

|

Der Scan-Auftrag erzeugt SBOMs für Container-Images und meldet an den Scan-Manager.

Dieses Pod wird im Ziel-Pod-Namespace bereitgestellt.

|

trendmicro-durchsuchen-job-xxxxxxxxxx-xxxxx

|

|

Malware-Suchkomponenten

|

Komponentenname

|

Beschreibung

|

Pod-Name

|

Container-Namen

|

Ports |

|

Malware-Scanner

|

Der Malware-Scanner bietet eine In-Cluster-Malware-Suchfunktion zur Analyse von Dateien.

|

trendmicro-malware-scanner-xxxxxxxxxx-xxxxx

|

|

|

Komponenten zur Geheimnisüberprüfung

|

Komponentenname

|

Beschreibung

|

Pod-Name

|

Containernamen

|

Ports | ||

|

Durchsuchen-Manager

|

Der Scan-Manager verwaltet geheime Scans im Cluster und startet Scan-Jobs.

|

trendmicro-durchsuchen-manager-xxxxxxxx-xxxxx

|

|

|

||

|

Durchsuchungsauftrag

|

Durchsucht alle Dateien in Container-Images (ausgenommen benutzerdefinierte Pfade)

nach Geheimnissen. Funde werden dem Durchsuchungsmanager gemeldet. Dieses Pod wird

innerhalb des Ziel-Namespace bereitgestellt.

|

trendmicro-durchsuchen-job-sec-scanner-xxxxxxxxxx-xxxxx

|

Durchsuchungsauftrag

|

|||

|

Scout

|

Verantwortlich für "Delta"-Geheimnis-Scans von laufenden Pods. Es identifiziert Dateien,

die nach der Bereitstellung erstellt wurden, und scannt sie auf Geheimnisse, wobei

die Ergebnisse direkt an das Backend gemeldet werden.

|

trendmicro-scout-xxxxxxxx-xxxxx

|

Scout, Falco

|

FIM-Komponenten

|

Komponentenname

|

Beschreibung

|

Pod-Name

|

Containernamen

|

Ports | ||

|

Scout

|

Verantwortlich für die Dateiintegritätsüberwachungsfunktion, einschließlich Erkennungen

im Container-Lebenszyklus, Aufbau der Basislinie, Scannen von Dateien auf Änderungen

und Melden von Änderungen an das Backend.

|

trendmicro-scout-xxxxxxxx-xxxxx

|

Späher

|

|