Container Security unterstützt den Schutz von verbundenen Amazon ECS Fargate-Containern.

WichtigBevor Sie fortfahren, müssen Sie Ihren Amazon ECS-Cluster verbinden, der den Fargate-Container

hostet:

|

Der ECS Task Definition Patcher ist ein auf Lambda basierender Dienst, der Amazon

ECS Fargate-Aufgabendefinitionen automatisch patcht, um Container Security-Container

(Falco, Scout und Pdig) nach Version

2.0.0 einzuschließen. Beim Einsatz von Container Security sollten Sie Folgendes beachten:-

Der Container muss über Internetzugang verfügen.

-

Container Security verwendet

ptrace, um Container zu überprüfen. Wenn Sie ebenfallsptraceverwenden, funktioniert die Überwachung möglicherweise nicht korrekt. -

Container Security ermöglicht

pidModein der Aufgabenbeschreibung. Das Aktivieren vonpidModeführt zu nur einer ECS Exec-Sitzung pro Aufgabe. Weitere Informationen finden Sie unter Verwendung von Amazon ECS Exec zur Fehlerbehebung. -

Container Security auf Fargate erfordert mindestens 1 vCPU (1024 CPU-Einheiten) und 512 MiB Speicher. Folgen Sie der AWS Aufgabengrößentabelle, um die geeignete Aufgabengröße für den Betrieb von Container Security und Workloads auf Fargate zu bestimmen.

HinweisFargate-Dienste, die manuell gepatcht werden, werden nicht automatisch gepatcht. Verwenden

Sie die ursprüngliche Task-Definition ohne das Container Security-Image, um sicherzustellen,

dass der Fargate-Dienst automatisch gepatcht werden kann.

|

Prozedur

- In der Trend Vision One Konsole navigieren Sie zu .

- Klicken Sie im Baum auf Amazon ECS, suchen Sie dann den Fargate-Cluster in der Liste und klicken Sie darauf.

- Aktivieren Sie Runtime Security.

- Melden Sie sich in einem anderen Browser-Tab bei dem AWS-Konto an, das den Cluster

hostet.

Wichtig

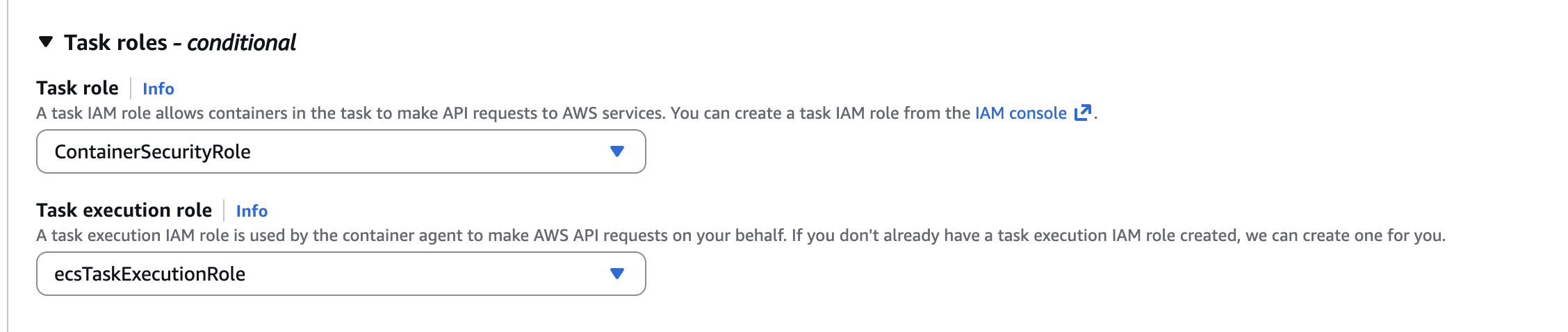

Die folgenden AWS-Anweisungen und Bildschirmfotos waren gültig ab dem 19. November 2025. Für weitere Hilfe konsultieren Sie Ihre AWS-Dokumentation. - Fügen Sie die unten beschriebenen zusätzlichen Berechtigungen zur Aufgabenrolle des

Fargate-Dienstes hinzu, den Sie schützen möchten:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "ssm:GetParameter", "Resource": "arn:aws:ssm:${Region}:${Account}:parameter/V1CS/*" }, { "Effect": "Allow", "Action": "secretsmanager:GetSecretValue", "Resource": "arn:aws:secretsmanager:${Region}:${Account}:secret:/V1CS/${CLUSTER_NAME}/AuthToken-*" }, { "Effect": "Allow", "Action": "ecs:TagResource", "Resource": "arn:aws:ecs:${Region}:${Account}:task/*" } ] }Wobei gilt:-

$(Region)- The region where the Fargate container is hosted (for example, us-east-1). -

$Account)- Das AWS-Konto, das den Fargate-Container verwaltet. -

${CLUSTER_NAME}- Der Cluster, in dem dieser Fargate-Dienst bereitgestellt wird. Sie können dieses Feld durch*ersetzen, um diese IAM-Rolle auf jeden Cluster anzuwenden.

-

- Die

trendmicro-container-security-ecs-taskdef-patcher-Lambda aktualisiert die Aufgabenbeschreibung und stellt den ECS-Dienst mit der neuen Aufgabenbeschreibung erneut bereit.

Hinweis

Nur der AWS ECS-Dienst wird unterstützt; ECS-Aufgaben werden nicht unterstützt.