Agenten protokollieren, wenn eine Regel oder Bedingung eines Schutzmoduls ausgelöst

wird (dies wird als Sicherheitsereignis bezeichnet). Agenten und Server- und Workload Protection protokollieren auch, wenn administrative oder systembezogene Ereignisse auftreten

(dies wird als Systemereignis bezeichnet), wie z.B. das Anmelden eines Administrators

oder das Upgrade der Agentensoftware. Ereignisdaten werden verwendet, um die verschiedenen

Berichte und Grafiken in Server- und Workload Protection zu füllen.

Um Ereignisse anzuzeigen, gehen Sie zu Events & Reports in Server- und Workload Protection.

Speicherort der Ereignisprotokolle auf dem Agent

Der Speicherort variiert je nach Betriebssystem des Computers. Unter Windows werden

Ereignisprotokolle an folgendem Speicherort gespeichert:

C:\Program Data\Trend Micro\Deep Security Agent\DiagAuf Linux-Systemen werden Ereignisprotokolle an folgendem Speicherort gespeichert:

/var/opt/ds_agent/diagDiese Speicherorte enthalten nur Protokolle auf Standardebene; Diagnoseprotokolle

auf Debug-Ebene befinden sich an einem anderen Ort. Aus Leistungsgründen ist die Protokollierung

auf Debug-Ebene standardmäßig nicht aktiviert. Sie sollten die Debug-Protokollierung

nur aktivieren, wenn Sie ein Problem mit dem Technischen Support von Trend Micro diagnostizieren,

und stellen Sie sicher, dass Sie die Debug-Protokollierung deaktivieren, wenn Sie

fertig sind. Weitere Informationen finden Sie unter Aktivieren der detaillierten Protokollierung auf dem Deep Security Agent (DSA).

Zeitpunkt der Ereignisweiterleitung

Die meisten Ereignisse, die auf einem Computer stattfinden, werden während des nächsten

Heartbeat-Vorgangs an Server- und Workload Protection gesendet, außer die folgenden, die sofort gesendet werden, wenn die Kommunikationseinstellungen

Relais oder Agenten erlauben, die Kommunikation zu initiieren:

- Intelligenter Suchserver ist offline

- Smart Scan Server ist wieder online

- Die Integritätsüberprüfung ist abgeschlossen

- Integritätsüberwachungs-Basislinie erstellt

- Nicht erkannte Elemente in einer Integritätsüberwachungsregel

- Elemente einer Integritätsüberwachungsregel werden auf der lokalen Plattform nicht unterstützt

- Ungewöhnlicher Neustart erkannt

- Warnung: Wenig Speicherplatz

- Protokollinspektion offline

- Protokollüberprüfung wieder online

- Erkundungsscan erkannt (wenn die Einstellung in aktiviert ist

Aufbewahrungsfristen für Ereignisse

Server- und Workload Protection speichert Sicherheitsereignisse für vier Wochen und Systemereignisse für dreizehn

Wochen. Wenn Sie eine längere Aufbewahrungsfrist für Ereignisse benötigen, sollten

Sie in Betracht ziehen, Ereignisse an ein externes SIEM zu exportieren. Weitere Informationen

finden Sie unter Ereignisse von Server- und Workload Protection an einen externen Syslog- oder SIEM-Server

weiterleiten.

Der Ereignisverlauf wird für die folgenden Ereignisse gespeichert:

- Anti-Malware-Ereignisse

- Application Control-Ereignisse

- Firewall-Ereignisse

- Integritätsüberwachungsereignisse

- Ereignisse zur Eindringungsprävention

- Protokollinspektionsereignisse

- Web Reputation-Ereignisse

- Systemereignisse

- Gerätesteuerungsereignisse

Systemereignisse

Alle Server- und Workload Protection Systemereignisse sind auf der Registerkarte aufgelistet und können dort konfiguriert werden. Sie können festlegen, ob die einzelnen

Ereignisse aufgezeichnet und an ein SIEM-System weitergeleitet werden sollen. Weitere

Informationen zu Systemereignissen finden Sie unter Systemereignisse.

Sicherheitsereignisse

Jedes Schutzmodul erzeugt Ereignisse, wenn Regeln ausgelöst werden oder andere Konfigurationsbedingungen

erfüllt sind. Ein Teil dieser Sicherheitsereigniserzeugung ist konfigurierbar. Informationen

zu bestimmten Arten von Sicherheitsereignissen finden Sie unter:

- Anti-Malware-Ereignisse

- Identifizierte Dateien

- Application Control-Ereignisse

- Firewall-Ereignisse

- Integritätsüberwachungsereignisse

- Ereignisse zur Eindringungserkennung

- Protokollinspektionsereignisse

- Web Reputation-Ereignisse

- Gerätesteuerung Ereignisse

Die zustandsbehaftete Firewall-Konfiguration auf einem Computer kann geändert werden,

um die Protokollierung von TCP-, UDP- und ICMP-Ereignissen zu aktivieren oder zu deaktivieren.

Um die Eigenschaften einer zustandsbehafteten Firewall-Konfiguration zu bearbeiten,

gehen Sie zu . Die Protokollierungsoptionen befinden sich in den Registerkarten TCP, UDP und ICMP des Fensters der zustandsbehafteten Firewall-Konfiguration Eigenschaften. Für weitere Informationen über Firewall-Ereignisse siehe Firewall-Ereignisse.

Ereignisse anzeigen, die mit einer Richtlinie oder einem Computer verbunden sind

Sowohl der Richtlinie-Editor als auch der Computer-Editor haben Ereignisse-Registerkarten für jedes Schutzmodul. Der Richtlinien-Editor zeigt Ereignisse an,

die mit der aktuellen Richtlinie verbunden sind. Der Computer-Editor zeigt ereignisspezifische

Ereignisse für den aktuellen Computer an.

Details zu einem Ereignis anzeigen

Um Details zu einem Ereignis anzuzeigen, doppelklicken Sie darauf.

Auf der Registerkarte Allgemein wird Folgendes angezeigt:

- Zeit: Die Zeit gemäß der Systemuhr auf dem Computer, der Server- und Workload Protection hostet.

- Level: Der Schweregrad des aufgetretenen Ereignisses. Ereignislevel umfassen Info, Achtung und Fehler.

- Event ID: Der eindeutige Bezeichner des Ereignistyps.

- Event: Der Name des Ereignisses (verknüpft mit der Ereignis-ID).

- Ziel: Das mit dem Ereignis verknüpfte Systemobjekt wird hier identifiziert. Ein Klick auf die Objektidentifikation zeigt die Eigenschaften des Objekts an.

- Event Origin: Die Server- und Workload Protection-Komponente, von der das Ereignis stammt.

- Action Performed By: Wenn das Ereignis von einem Benutzer initiiert wurde, wird hier der Benutzername angezeigt. Durch Klicken auf den Benutzernamen wird das User Properties-Fenster angezeigt.

- Manager: Der Hostname des Server- und Workload Protection Computers.

- Beschreibung: Falls zutreffend, werden hier die spezifischen Details der Aktion angezeigt, die dieses Ereignis ausgelöst hat.

Die Tags-Registerkarte zeigt Tags an, die diesem Ereignis zugeordnet wurden. Für weitere Informationen

zum Taggen von Ereignissen siehe und Tags anwenden, um Ereignisse zu identifizieren und zu gruppieren.

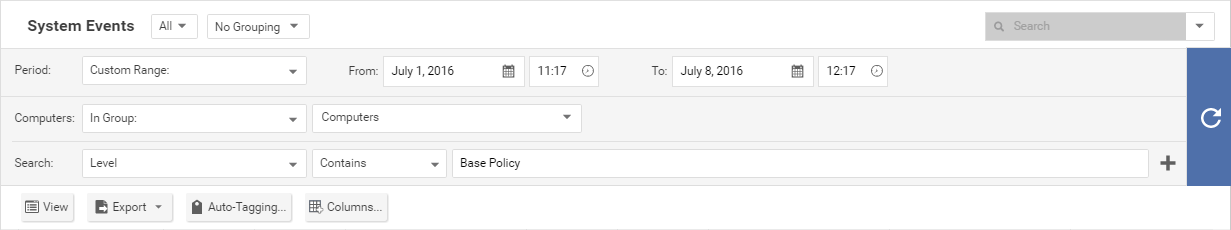

Filtern Sie die Liste, um nach einem Ereignis zu suchen

Die Zeitraum-Symbolleiste ermöglicht es Ihnen, die Liste so zu filtern, dass nur die Ereignisse

angezeigt werden, die innerhalb eines bestimmten Zeitrahmens aufgetreten sind.

Die Computer-Symbolleiste ermöglicht es Ihnen, die Anzeige von Ereignisprotokolleinträgen nach

Computergruppen oder Computer-Richtlinien zu organisieren.

Durch Klicken auf wird die Anzeige der erweiterten Suchleiste umgeschaltet.

Durch Klicken auf Add Search Bar (+) rechts neben der Suchleiste wird eine zusätzliche Suchleiste angezeigt, mit der

Sie mehrere Parameter auf Ihre Suche anwenden können. Wenn Sie bereit sind, klicken

Sie auf Submit Request (rechter Pfeil) auf der rechten Seite.

Ereignisse exportieren

Sie können angezeigte Ereignisse in eine CSV-Datei exportieren (die Seiteneinteilung

wird ignoriert, alle Seiten werden exportiert). Sie haben die Möglichkeit, die angezeigte

Liste oder die ausgewählten Elemente zu exportieren.

Verbesserung der Protokollierungsleistung

Sie können Folgendes tun, um die Leistung der Ereignissammlung zu verbessern:

- Reduzieren oder deaktivieren Sie die Protokollsammlung für Computer, die nicht von Interesse sind.

- Erwägen Sie, die Protokollierung der Firewall-Regelaktivität zu reduzieren, indem Sie einige Protokollierungsoptionen in der zustandsbehafteten Firewall-Konfiguration Eigenschaften deaktivieren. Zum Beispiel eliminiert das Deaktivieren der UDP-Protokollierung die Einträge für unaufgeforderte UDP-Protokolle.