Die OSSEC-Protokollinspektions-Engine ist in Agenten integriert und gibt Server- und Workload Protection die Möglichkeit, die vom Betriebssystem und den auf dem Computer laufenden Anwendungen

generierten Protokolle und Ereignisse zu inspizieren. Server- und Workload Protection wird mit einem Standardsatz von OSSEC-Protokollinspektionsregeln geliefert, die Sie

Computern oder Richtlinien zuweisen können. Sie können auch benutzerdefinierte Regeln

erstellen, wenn keine vorhandene Regel Ihren Anforderungen entspricht.

Von Trend Micro ausgegebene Protokollinspektionsregeln sind nicht bearbeitbar (obwohl

Sie sie duplizieren und dann bearbeiten können.)

HinweisProtokollinspektionsregeln, die einem oder mehreren Computern zugewiesen sind oder

Teil einer Richtlinie sind, können nicht gelöscht werden.

|

Um Protokollinspektionsregeln zu erstellen, führen Sie die folgenden grundlegenden

Schritte aus:

- Erstellen Sie eine neue Protokollinspektionsregel

- Decoder

- Unterregeln

- Echte Beispiele aus der Praxis

- Schweregrad der Protokollinspektionsregeln und deren empfohlene Verwendung

- strftime()-Umwandlungsspezifikatoren

- Untersuchen Sie eine Protokollinspektionsregel

Für einen Überblick über das Protokollinspektionsmodul siehe Protokolle analysieren.

Erstellen Sie eine neue Protokollinspektionsregel

-

Navigieren Sie in der Server- und Workload Protection-Konsole zu .

-

Klicken Sie auf .

-

Geben Sie auf der Registerkarte General einen Namen und eine optionale Beschreibung für die Regel ein.

-

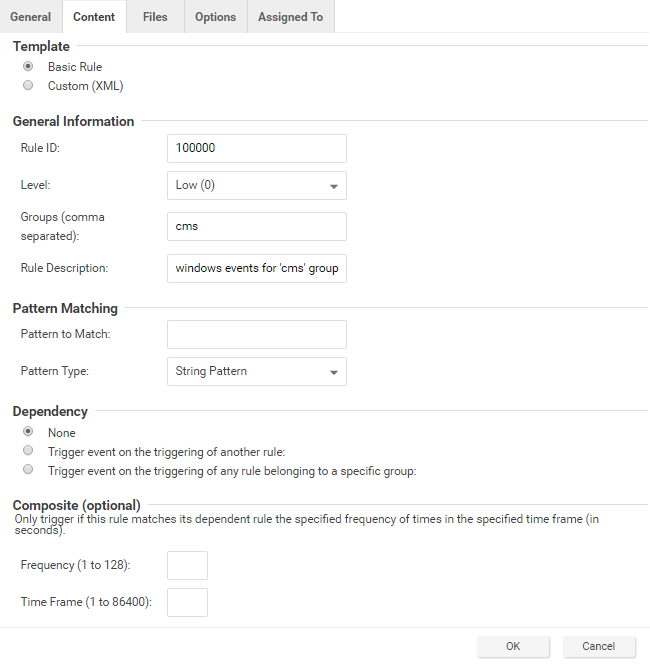

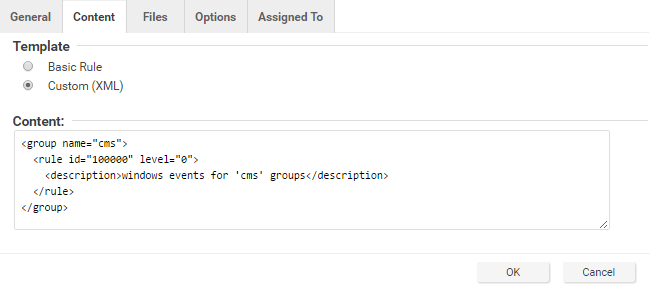

Die Registerkarte Content ist der Ort, an dem Sie die Regel definieren. Der einfachste Weg, eine Regel zu definieren, besteht darin, Basic Rule auszuwählen und die bereitgestellten Optionen zu nutzen, um die Regel zu definieren. Wenn Sie weitere Anpassungen benötigen, können Sie Custom (XML) auswählen, um zu einer XML-Ansicht der Regel zu wechseln, die Sie definieren.

Hinweis

Alle Änderungen, die Sie in der benutzerdefinierten (XML) Ansicht vornehmen, gehen verloren, wenn Sie zur Basisregelansicht zurückkehren.Für weitere Unterstützung beim Erstellen eigener Log-Inspektionsregeln mit der XML-basierten Sprache konsultieren Sie die OSSEC-Dokumentation oder wenden Sie sich an Ihren Support-Anbieter.

Diese Optionen stehen für die Vorlage der Basisregel zur Verfügung:

-

Rule ID: Die Regel-ID ist ein eindeutiger Bezeichner für die Regel. OSSEC definiert 100000 - 109999 als Bereich für benutzerdefinierte Regeln. Server- und Workload Protection wird das Feld mit einer neuen eindeutigen Regel-ID vorab ausfüllen.

-

Level: Weisen Sie der Regel eine Stufe zu. Null (0) bedeutet, dass die Regel niemals ein Ereignis protokolliert, obwohl andere Regeln, die auf diese Regel achten, ausgelöst werden können.

-

Groups: Weisen Sie die Regel einer oder mehreren durch Kommas getrennten Gruppen zu. Dies kann nützlich sein, wenn Abhängigkeiten verwendet werden, da Sie Regeln erstellen können, die beim Auslösen einer Regel ausgelöst werden, oder eine Regel, die zu einer bestimmten Gruppe gehört.

-

Rule Description: Beschreibung der Regel.

-

Pattern Matching: Dies ist das Muster, nach dem die Regel in den Protokollen suchen wird. Die Regel wird bei einem Treffer ausgelöst. Die Mustererkennung unterstützt reguläre Ausdrücke oder einfachere Zeichenfolgenmuster. Der "Zeichenfolgenmuster"-Pattern-Typ ist schneller als RegEx, unterstützt jedoch nur drei spezielle Operationen:

- ^ (caret): gibt den Anfang des Textes an

- $ (dollar sign): gibt das Ende des Textes an

- | (pipe): um ein "ODER" zwischen mehreren Mustern zu erstellen. Weitere Informationen zur Syntax regulärer Ausdrücke, die vom Protokollinspektionsmodul verwendet wird, finden Sie unter https://www.ossec.net/docs/syntax/regex.html.

-

Dependency: Das Festlegen einer Abhängigkeit von einer anderen Regel führt dazu, dass Ihre Regel ein Ereignis nur protokolliert, wenn die in diesem Bereich angegebene Regel ebenfalls ausgelöst wurde.

-

Frequency: Die Anzahl der Male, die die Regel innerhalb eines bestimmten Zeitrahmens übereinstimmen muss, bevor die Regel ausgelöst wird.

-

Time Frame: Der Zeitraum in Sekunden, innerhalb dessen die Regel eine bestimmte Anzahl von Malen (die Häufigkeit, siehe oben) ausgelöst werden muss, um ein Ereignis zu protokollieren.

HinweisDie Content-Registerkarte erscheint nur für Log-Inspektionsregeln, die Sie selbst erstellen.

Von Trend Micro ausgegebene Log-Inspektionsregeln haben stattdessen eine Konfiguration-Registerkarte, die die Konfigurationsoptionen der Log-Inspektionsregel anzeigt (falls

vorhanden).

|

-

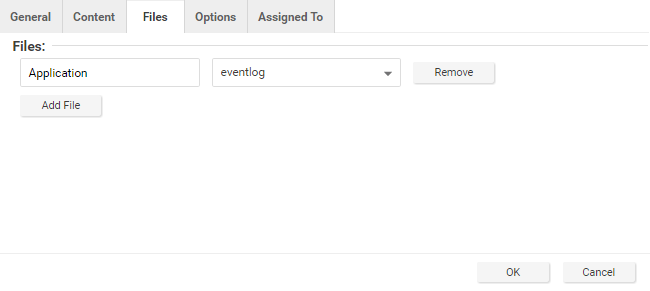

Geben Sie auf der Files-Registerkarte den vollständigen Pfad zu der/den Datei(en) ein, die Ihre Regel überwachen soll, und geben Sie den Dateityp an.

-

Auf der Options-Registerkarte im Alert-Abschnitt wählen Sie aus, ob diese Regel eine Warnung in Server- und Workload Protection auslöst. Der minimale Schweregrad der Warnung legt den minimalen Schweregrad fest, der eine Warnung für Regeln auslöst, die mit der Basisregel oder der benutzerdefinierten (XML) Vorlage erstellt wurden.

Hinweis

Die Vorlage für die Grundregel erstellt jeweils eine Regel. Um mehrere Regeln in einer einzigen Vorlage zu schreiben, können Sie die benutzerdefinierte (XML) Vorlage verwenden. Wenn Sie mehrere Regeln mit unterschiedlichen Stufen innerhalb einer benutzerdefinierten (XML) Vorlage erstellen, können Sie die Einstellung Alert Minimum Severity verwenden, um die minimale Schwere auszuwählen, die eine Warnung für alle Regeln in dieser Vorlage auslöst. -

Die Assigned To-Registerkarte listet die Richtlinien und Computer auf, die diese Protokollinspektionsregel verwenden. Da Sie eine neue Regel erstellen, wurde sie noch nicht zugewiesen.

-

Klicken Sie auf OK. Die Regel ist bereit, Richtlinien und Computern zugewiesen zu werden.

Decoder

Eine Protokollinspektionsregel besteht aus einer Liste von Dateien, die auf Änderungen

überwacht werden sollen, und einer Reihe von Bedingungen, die erfüllt sein müssen,

damit die Regel ausgelöst wird. Wenn die Protokollinspektions-Engine eine Änderung

in einer überwachten Protokolldatei erkennt, wird die Änderung von einem Decoder analysiert.

Decoder analysieren den rohen Protokolleintrag in die folgenden Felder:

- log: der Nachrichtenteil des Ereignisses

- full_log: das gesamte Ereignis

- location: Herkunft des Protokolls

- hostname: Hostname der Ereignisquelle

- program_name: Programmname aus dem Syslog-Header des Ereignisses

- srcip: die Quell-IP-Adresse innerhalb des Ereignisses

- dstip: die Ziel-IP-Adresse innerhalb des Ereignisses

- srcport: die Quellportnummer innerhalb des Ereignisses

- dstport: die Zielportnummer innerhalb des Ereignisses

- protocol: das Protokoll innerhalb des Ereignisses

- action: die durchgeführte Aktion innerhalb des Ereignisses

- srcuser: der ursprüngliche Benutzer innerhalb des Ereignisses

- dstuser: der Zielbenutzer innerhalb des Ereignisses

- id: jede ID, die als ID aus dem Ereignis dekodiert wurde

- status: der dekodierte Status innerhalb des Ereignisses

- command: der Befehl, der innerhalb des Ereignisses aufgerufen wird

- url: die URL innerhalb des Ereignisses

- data: alle zusätzlichen Daten, die aus dem Ereignis extrahiert wurden

- systemname: der Systemname innerhalb des Ereignisses

Regeln untersuchen diese dekodierten Daten und suchen nach Informationen, die den

im Regelwerk definierten Bedingungen entsprechen.

Wenn die Übereinstimmungen einen ausreichend hohen Schweregrad aufweisen, können folgende

Maßnahmen ergriffen werden:

- Ein Alarm kann ausgelöst werden. (Konfigurierbar auf der Options-Registerkarte des Eigenschaften-Fensters der Protokollinspektionsregel.)

- Das Ereignis kann in syslog geschrieben werden. (Konfigurierbar im SIEM-Bereich auf der -Registerkarte.)

- Das Ereignis kann an Server- und Workload Protection gesendet werden. (Konfigurierbar in der Einstellung Log Inspection Syslog Configuration auf der Registerkarte .)

Unterregeln

Eine einzelne Protokollinspektionsregel kann mehrere Unterregeln enthalten. Diese

Unterregeln können von zwei Typen sein: atomar oder zusammengesetzt. Eine atomare

Regel bewertet ein einzelnes Ereignis, während eine zusammengesetzte Regel mehrere

Ereignisse untersucht und Häufigkeit, Wiederholung und Korrelation zwischen Ereignissen

bewerten kann.

Gruppen

Jede Regel oder Gruppierung von Regeln muss innerhalb eines

<group></group>-Elements definiert werden. Der Attributname muss die Regeln enthalten, die Teil dieser

Gruppe sein sollen. Im folgenden Beispiel haben wir angegeben, dass unsere Gruppe

die syslog- und sshd-Regeln enthält:<group name="syslog,sshd,"> </group>

HinweisBeachten Sie das nachgestellte Komma im Gruppennamen. Nachgestellte Kommas sind erforderlich,

wenn Sie beabsichtigen, das

<if_group></if_group>-Tag zu verwenden, um bedingt eine weitere Unterregel an diese anzuhängen. |

HinweisWenn eine Reihe von Log-Inspektionsregeln an einen Agenten gesendet werden, nimmt

die Log-Inspektions-Engine auf dem Agenten die XML-Daten aus jeder zugewiesenen Regel

und fügt sie zu einer im Wesentlichen einzigen langen Log-Inspektionsregel zusammen.

Einige Gruppendefinitionen sind allen von Trend Micro geschriebenen Log-Inspektionsregeln

gemeinsam. Aus diesem Grund hat Trend Micro eine Regel namens "Standardregelkonfiguration"

eingefügt, die diese Gruppen definiert und die immer zusammen mit anderen Trend Micro-Regeln

zugewiesen wird. (Wenn Sie eine Regel zur Zuweisung auswählen und nicht auch die Regel

"Standardregelkonfiguration" ausgewählt haben, erscheint eine Benachrichtigung, die

Sie darüber informiert, dass die Regel automatisch zugewiesen wird.) *Wenn Sie Ihre

eigene Log-Inspektionsregel erstellen und sie einem Computer zuweisen, ohne Trend

Micro-geschriebene Regeln zuzuweisen, müssen Sie entweder den Inhalt der Regel "Standardregelkonfiguration"

in Ihre neue Regel kopieren oder auch die Regel "Standardregelkonfiguration" zur Zuweisung

an den Computer auswählen.

|

Regeln, ID und Ebene

Eine Gruppe kann so viele Regeln enthalten, wie Sie benötigen. Die Regeln werden mit

dem

<rule></rule>-Element definiert und müssen mindestens zwei Attribute haben, das id und das level. Das id ist ein eindeutiger Bezeichner für diese Signatur und das level ist die Schwere des Alarms. Im folgenden Beispiel haben wir zwei Regeln erstellt,

jede mit einer anderen Regel-ID und Ebene:<group name="syslog,sshd,">

<rule id="100120" level="5">

</rule>

<rule id="100121" level="6">

</rule>

</group>

HinweisBenutzerdefinierte Regeln müssen ID-Werte von 100.000 oder höher haben.

|

Sie können zusätzliche Untergruppen innerhalb der übergeordneten Gruppe mithilfe des

<group></group>-Tags definieren. Diese Untergruppe kann auf eine der in der folgenden Tabelle aufgeführten

Gruppen verweisen:|

Gruppentyp

|

Gruppenname

|

Beschreibung

|

|

Aufklärung

|

Verbindungsversuch Web-Scan Erkundung

|

Verbindungsversuch Web {SCAN} Generische Suche

|

|

Authentifizierungssteuerung

|

authentifizierung_erfolgreich authentifizierung_fehlgeschlagen ungültige_anmeldung

anmeldung_verweigert authentifizierungsfehler benutzer_hinzufügen konto_geändert

|

Erfolg Misserfolg Ungültige Anmeldung Verweigert Mehrfache Fehlschläge Benutzerkonto

hinzugefügt Benutzerkonto geändert oder entfernt

|

|

Angriff/Missbrauch

|

automatischer_Angriff Exploit-Versuch ungültiger_Zugriff Spam mehrfacher_Spam SQL-Injection

Angriff Virus

|

Wurm (nicht zielgerichteter Angriff) Exploit-Muster Ungültiger Zugriff Spam Mehrere

Spam-Nachrichten SQL-Injection Generischer Angriff Virus erkannt

|

|

Zugriffskontrolle

|

zugriff_verweigert zugriff_erlaubt unbekannte_ressource firewall_verwerfen mehrere_verwerfungen

client_fehlkonfiguration client_fehler

|

Zugriff verweigert Zugriff erlaubt Zugriff auf nicht vorhandene Ressource Firewall-Abwurf

Mehrere Firewall-Abwürfe Client-Fehlkonfiguration Client-Fehler

|

|

Netzwerksteuerung

|

neuer_host ip_spoof

|

Neuer Computer erkannt Mögliche ARP-Spoofing

|

|

Systemüberwachung

|

Dienststart Systemfehler Systemabschaltung Protokolle gelöscht ungültige Anfrage Promiskuitiv

Richtlinie geändert Konfiguration geändert Wenig Speicherplatz Zeit geändert

|

Dienststart Systemfehler Herunterfahren Protokolle gelöscht Ungültige Anfrage Schnittstelle

in den Promiscuous-Modus geschaltet Richtlinie geändert Konfiguration geändert Wenig

Speicherplatz Zeit geändert

|

HinweisWenn das automatische Tagging von Ereignissen aktiviert ist, wird das Ereignis mit

dem Gruppennamen gekennzeichnet. Von Trend Micro bereitgestellte Log-Inspektionsregeln

verwenden eine Übersetzungstabelle, die die Gruppe in eine benutzerfreundlichere Version

umwandelt. So würde beispielsweise "login_denied" als "Login verweigert" erscheinen.

Benutzerdefinierte Regeln werden mit ihrem Gruppennamen aufgeführt, wie er in der

Regel erscheint.

|

Beschreibung

Fügen Sie ein

<description></description>-Tag ein. Der Beschreibungstext wird angezeigt, wenn die Regel ausgelöst wird.<group name="syslog,sshd,">

<rule id="100120" level="5">

<group>authentication_success</group>

<description>SSHD testing authentication success</description>

</rule>

<rule id="100121" level="6">

<description>SSHD rule testing 2</description>

</rule>

</group>

Dekodiert als

Das

<decoded_as></decoded_as>-Tag weist die Log-Inspektions-Engine an, die Regel nur anzuwenden, wenn der angegebene

Decoder das Protokoll dekodiert hat.<rule id="100123" level="5">

<decoded_as>sshd</decoded_as>

<description>Logging every decoded sshd message</description>

</rule>

HinweisUm die verfügbaren Decoder anzuzeigen, gehen Sie zur Seite Log Inspection Rule und klicken Sie auf Decoders.. Klicken Sie mit der rechten Maustaste auf 1002791-Default Log Decoders und wählen Sie Eigenschaften aus. Gehen Sie zum Tab Konfiguration und klicken Sie auf View Decoders.

|

Übereinstimmung

Um nach einer bestimmten Zeichenfolge in einem Protokoll zu suchen, verwenden Sie

das

<match></match>. Hier ist ein fehlgeschlagenes Passwortprotokoll von Linux sshd:Jan 1 12:34:56 linux_server sshd[1231]: Failed password for invalid user jsmith from 192.168.1.123 port 1799 ssh2

Verwenden Sie das

<match></match>-Tag, um nach der Zeichenfolge "Passwort fehlgeschlagen" zu suchen.<rule id="100124" level="5">

<decoded_as>sshd</decoded_as>

<match>^Failed password</match>

<description>Failed SSHD password attempt</description>

</rule>

HinweisBeachten Sie das Regex-Caret ("^"), das den Anfang eines Strings anzeigt. Obwohl "Failed

password" nicht am Anfang des Logs erscheint, hat der Log-Inspektionsdecoder das Log

in Abschnitte unterteilt. Siehe Decoder für weitere Informationen. Einer dieser Abschnitte ist "log", der den Nachrichtenteil

des Logs darstellt, im Gegensatz zu "full_log", das das gesamte Log umfasst.

|

In der folgenden Tabelle wird die unterstützte Regex-Syntax aufgeführt:

|

Regex-Syntax

|

Beschreibung

|

|

\w

|

Einzelne Buchstaben und Ziffern von A-Z, a-z, 0-9

|

|

\d

|

0-9 einzelne Ziffern

|

|

\s

|

einzelner Abstand

|

|

\t

|

Einzelregisterkarte

|

|

\p

|

()\*+,-.:;<=>?[]

|

|

\W

|

nicht \w

|

|

\D

|

nicht \d

|

|

\S

|

nicht \s

|

|

\.

|

irgendetwas

|

|

+

|

eins oder mehrere der oben genannten (zum Beispiel \w+, \d+)

|

|

\*

|

null oder mehr von einem der oben genannten (zum Beispiel \w\*, \d\*)

|

|

^

|

bezeichnet den Anfang einer Zeichenkette (^somestring)

|

|

$

|

das Ende eines Strings angeben (somestring$)

|

|

|

|

geben Sie ein "ODER" zwischen mehreren Zeichenfolgen an

|

Bedingte Anweisungen

Die Bewertung von Regeln kann davon abhängen, dass andere Regeln als wahr bewertet

wurden. Der

<if_sid></if_sid>-Tag weist die Log-Inspektions-Engine an, diese Unterregel nur zu bewerten, wenn die

im Tag identifizierte Regel als wahr bewertet wurde. Das folgende Beispiel zeigt drei

Regeln: 100123, 100124 und 100125. Die Regeln 100124 und 100125 wurden mithilfe des

<if_sid></if_sid>-Tags zu untergeordneten Regeln der Regel 100123 gemacht:<group name="syslog,sshd,">

<rule id="100123" level="2">

<decoded_as>sshd</decoded_as>

<description>Logging every decoded sshd message</description>

</rule>

<rule id="100124" level="7">

<if_sid>100123</if_sid>

<match>^Failed password</match>

<group>authentication_failure</group>

<description>Failed SSHD password attempt</description>

</rule>

<rule id="100125" level="3">

<if_sid>100123</if_sid>

<match>^Accepted password</match>

<group>authentication_success</group>

<description>Successful SSHD password attempt</description>

</rule>

</group>

Hierarchie der Bewertung

Der

<if_sid></if_sid>-Tag erstellt im Wesentlichen einen hierarchischen Satz von Regeln. Das heißt, durch

das Einfügen eines <if_sid></if_sid>-Tags in eine Regel wird die Regel zu einem untergeordneten Element der Regel, auf

die durch den <if_sid></if_sid>-Tag verwiesen wird. Bevor irgendwelche Regeln auf ein Protokoll angewendet werden,

bewertet die Log-Inspektions-Engine die <if_sid></if_sid>-Tags und erstellt eine Hierarchie von übergeordneten und untergeordneten Regeln.

HinweisDie hierarchische Eltern-Kind-Struktur kann verwendet werden, um die Effizienz Ihrer

Regeln zu verbessern. Wenn eine übergeordnete Regel nicht als wahr bewertet wird,

wird die Protokollinspektions-Engine die Kinder dieser übergeordneten Regel ignorieren.

|

HinweisObwohl das

<if_sid></if_sid>-Tag verwendet werden kann, um auf Unterregeln innerhalb einer völlig anderen Protokollinspektionsregel

zu verweisen, sollten Sie dies vermeiden, da es die Regel später sehr schwer überprüfbar

macht. |

Die Liste der verfügbaren atomaren Regelbedingungsoptionen wird in der folgenden Tabelle

angezeigt:

|

!!Tag!!

|

Beschreibung

|

Hinweise

|

|

Übereinstimmung

|

Ein Muster

|

Beliebige Zeichenfolge, die mit dem Ereignis (Protokoll) abgeglichen werden soll.

|

|

regex

|

Ein regulärer Ausdruck

|

Beliebiger regulärer Ausdruck, um mit dem Ereignis (Protokoll) abzugleichen.

|

|

decoded_as

|

Eine Zeichenkette

|

Jede vorab abgeglichene Zeichenfolge.

|

|

srcip

|

Eine IP-Quelladresse

|

Jede IP-Adresse, die als Quell-IP-Adresse dekodiert wird. Verwenden Sie "!", um die

IP-Adresse zu negieren.

|

|

dstip

|

Eine IP-Zieladresse

|

Jede IP-Adresse, die als Ziel-IP-Adresse dekodiert wird. Verwenden Sie "!", um die

IP-Adresse zu negieren.

|

|

srcport

|

Eine Quellportnummer

|

Jeder Quellport (Übereinstimmungsformat).

|

|

dstport

|

Eine Zielportnummer

|

Jeder Zielport (Übereinstimmungsformat).

|

|

Benutzer

|

Ein Benutzername

|

Jeder Benutzername, der als Benutzername dekodiert wird.

|

|

program_name

|

Ein Programmname

|

Jeder Programmname, der aus dem Syslog-Prozessnamen dekodiert wird.

|

|

Hostname

|

Ein System-Hostname

|

Jeder Hostname, der als Syslog-Hostname dekodiert wird.

|

|

Zeit

|

Ein Zeitraum im Format hh:mm - hh:mm oder hh:mm vorm. - hh:mm nachm

|

Der Zeitraum, in dem das Ereignis liegen muss, damit die Regel ausgelöst wird.

|

|

Wochentag

|

Ein Wochentag (Sonntag, Montag, Dienstag, etc.)

|

Wochentag, an dem das Ereignis stattfinden muss, damit die Regel ausgelöst wird.

|

|

id

|

Eine ID

|

Jede ID, die aus dem Ereignis dekodiert wird.

|

|

URL

|

Eine URL

|

Jede URL, die aus dem Ereignis dekodiert wird.

|

Verwenden Sie das

<if_sid>100125</if_sid>-Tag, um diese Regel von der Regel 100125 abhängig zu machen. Diese Regel wird nur

für sshd-Nachrichten überprüft, die bereits mit der erfolgreichen Anmelderegel übereinstimmen.<rule id="100127" level="10">

<if_sid>100125</if_sid>

<time>6 pm - 8:30 am</time>

<description>Login outside business hours.</description>

<group>policy_violation</group>

</rule>

Einschränkungen der Größe des Logeintrags

Das folgende Beispiel nimmt das vorherige Beispiel und fügt das Attribut maxsize hinzu, das der Log-Inspektions-Engine mitteilt, nur Regeln zu bewerten, die weniger

als die maximale Anzahl von Zeichen umfassen:

<rule id="100127" level="10" maxsize="2000">

<if_sid>100125</if_sid>

<time>6 pm - 8:30 am</time>

<description>Login outside business hours.</description>

<group>policy_violation</group>

</rule>

Die folgende Tabelle listet mögliche baumbasierte Optionen für atomare Regeln auf:

|

!!Tag!!

|

Beschreibung

|

Hinweise

|

|

if_sid

|

Eine Regel-ID

|

Fügt diese Regel als untergeordnete Regel der Regeln hinzu, die mit der angegebenen

Signatur-ID übereinstimmen.

|

|

if_group

|

Eine Gruppen-ID

|

Fügt diese Regel als untergeordnete Regel der Regeln hinzu, die mit der angegebenen

Gruppe übereinstimmen.

|

|

if_level

|

Eine Regelstufe

|

Fügt diese Regel als untergeordnete Regel der Regeln hinzu, die dem angegebenen Schweregrad

entsprechen.

|

|

Beschreibung

|

Eine Zeichenkette

|

Beschreibung der Regel.

|

|

info

|

Eine Zeichenkette

|

Zusätzliche Informationen über die Regel.

|

|

cve

|

Eine CVE-Nummer

|

Jede Common Vulnerabilities and Exposures (CVE)-Nummer, die Sie mit der Regel verknüpfen

möchten.

|

|

Optionen

|

warnung_per_email keine_email_warnung kein_protokoll

|

Zusätzliche Regeloptionen, um anzugeben, ob die Warnung eine E-Mail generieren soll,

alert_by_email, keine E-Mail generieren soll, no_email_alert, oder überhaupt nichts

protokollieren soll, no_log.

|

Zusammengesetzte Regeln

Atomare Regeln untersuchen einzelne Protokolleinträge. Um mehrere Einträge zu korrelieren,

müssen Sie zusammengesetzte Regeln verwenden. Zusammengesetzte Regeln sollen das aktuelle

Protokoll mit den bereits empfangenen abgleichen. Zusammengesetzte Regeln erfordern

zwei zusätzliche Optionen: Die frequency-Option gibt an, wie oft ein Ereignis oder Muster auftreten muss, bevor die Regel

einen Alarm auslöst, und die timeframe-Option teilt der Protokollinspektions-Engine mit, wie weit zurück, in Sekunden, sie

nach vorherigen Protokollen suchen soll. Alle zusammengesetzten Regeln haben die folgende

Struktur:

<rule id="100130" level="10" frequency="x" timeframe="y"> </rule>

Zum Beispiel könnten Sie eine zusammengesetzte Regel erstellen, die nach fünf fehlgeschlagenen

Passwörtern innerhalb eines Zeitraums von 10 Minuten einen Alarm mit höherer Schwere

auslöst. Mit dem

<if_matched_sid></if_matched_sid>-Tag können Sie angeben, welche Regel innerhalb der gewünschten Häufigkeit und des

gewünschten Zeitrahmens gesehen werden muss, damit Ihre neue Regel einen Alarm auslöst.

Im folgenden Beispiel ist das frequency-Attribut so eingestellt, dass es ausgelöst wird, wenn fünf Instanzen des Ereignisses

gesehen werden, und das timeframe-Attribut ist so eingestellt, dass das Zeitfenster auf 600 Sekunden festgelegt wird.Das

<if_matched_sid></if_matched_sid>-Tag wird verwendet, um festzulegen, welche andere Regel die zusammengesetzte Regel

überwachen wird:<rule id="100130" level="10" frequency="5" timeframe="600">

<if_matched_sid>100124</if_matched_sid>

<description>5 Failed passwords within 10 minutes</description>

</rule>

Es gibt mehrere zusätzliche Tags, die Sie verwenden können, um detailliertere zusammengesetzte

Regeln zu erstellen. Diese Regeln, wie in der folgenden Tabelle gezeigt, ermöglichen

es Ihnen, festzulegen, dass bestimmte Teile des Ereignisses gleich sein müssen. Dies

ermöglicht es Ihnen, Ihre zusammengesetzten Regeln anzupassen und Fehlalarme zu reduzieren:

|

!!Tag!!

|

Beschreibung

|

|

same_source_ip

|

Gibt an, dass die Quell-IP-Adresse identisch sein muss.

|

|

gleiche_ziel_ip

|

Gibt an, dass die Ziel-IP-Adresse gleich sein muss.

|

|

gleicher_dst_port

|

Gibt an, dass der Zielport derselbe sein muss.

|

|

gleicher_Ort

|

Gibt an, dass der Standort (Hostname oder Agentenname) derselbe sein muss.

|

|

gleicher Benutzer

|

Gibt an, dass der dekodierte Benutzername derselbe sein muss.

|

|

same_id

|

Gibt an, dass die dekodierte ID identisch sein muss.

|

Wenn Sie möchten, dass Ihre zusammengesetzte Regel bei jedem Authentifizierungsfehler

alarmiert, anstatt bei einer bestimmten Regel-ID, könnten Sie das

<if_matched_sid></if_matched_sid>-Tag durch das <if_matched_ group></if_matched_ group>-Tag ersetzen. Dies ermöglicht es Ihnen, eine Kategorie wie authentication_ failure anzugeben, um nach Authentifizierungsfehlern in Ihrer gesamten Infrastruktur zu suchen.<rule id="100130" level="10" frequency="5" timeframe="600">

<if_matched_group>authentication_failure</if_matched_group>

<same_source_ip />

<description>5 Failed passwords within 10 minutes</description>

</rule>

Zusätzlich zu den

<if_matched_sid></if_matched_sid>- und <if_matched_group></if_matched_ group>-Tags können Sie auch das <if_matched_regex></if_matched_regex>-Tag verwenden, um einen regulären Ausdruck anzugeben, mit dem Protokolle bei deren

Empfang durchsucht werden.<rule id="100130" level="10" frequency="5" timeframe="600">

<if_matched_regex>^Failed password</if_matched_regex>

<same_source_ip />

<description>5 Failed passwords within 10 minutes</description>

</rule>

Reale Weltbeispiele

Server- und Workload Protection enthält viele Standardprotokoll-Inspektionsregeln für Dutzende von gängigen und beliebten

Anwendungen. Durch Sicherheitsupdates werden regelmäßig neue Regeln hinzugefügt. Trotz

der wachsenden Liste von Anwendungen, die von Protokoll-Inspektionsregeln unterstützt

werden, kann es erforderlich sein, eine benutzerdefinierte Regel für eine nicht unterstützte

oder benutzerdefinierte Anwendung zu erstellen.

In diesem Abschnitt führen wir Sie durch die Erstellung eines benutzerdefinierten

CMS (Content-Management-System), das auf Microsoft Windows Server mit IIS und .Net-Plattform

gehostet wird, mit einer Microsoft SQL Server-Datenbank als Datenrepository.

Der erste Schritt besteht darin, die folgenden Anwendungsprotokollierungsattribute

zu identifizieren:

- Wohin protokolliert die Anwendung?

- Welcher Log-Inspektionsdecoder kann verwendet werden, um die Protokolldatei zu dekodieren?

- Wie ist das allgemeine Format einer Protokolldateinachricht?

Für unser benutzerdefiniertes CMS-Beispiel lauten die Antworten wie folgt:

-

Windows-Ereignisanzeige

-

Windows-Ereignisprotokoll (eventlog)

-

Windows-Ereignisprotokollformat mit den folgenden Kerneigenschaften:

- Quelle: CMS

- Kategorie: Keine

- Ereignis:

<Application Event ID>

Der zweite Schritt besteht darin, die Kategorien von Protokollereignissen nach Anwendungsmerkmalen

zu identifizieren und dann die Kategorien in eine Hierarchie von kaskadierenden Gruppen

zur Überprüfung zu organisieren. Nicht alle überprüften Gruppen müssen Ereignisse

auslösen; ein Treffer kann als bedingte Anweisung verwendet werden. Für jede Gruppe

identifizieren Sie die Protokollformatattribute, die die Regel als Übereinstimmungskriterien

verwenden kann. Dies kann auch durch die Überprüfung aller Anwendungsprotokolle auf

Muster und logische Gruppierungen von Protokollereignissen erfolgen.

Zum Beispiel unterstützt die CMS-Anwendung die folgenden funktionalen Merkmale, für

die wir Protokollinspektionsregeln erstellen werden:

- CMS-Anwendungsprotokoll (Quelle: CMS)

- Authentifizierung (Ereignis: 100 bis 119)

- Benutzeranmeldung erfolgreich (Ereignis: 100)

- Benutzeranmeldung fehlgeschlagen (Ereignis: 101)

- Administrator-Anmeldung erfolgreich (Ereignis: 105)

- Administrator-Anmeldung fehlgeschlagen (Ereignis: 106)

- Allgemeine Fehler (Typ: Fehler)

- Datenbankfehler (Ereignis: 200 bis 205)

- Laufzeitfehler (Ereignis: 206-249)

- Anwendungsprüfung (Typ: Information)

- Inhalt

- Neuer Inhalt hinzugefügt (Ereignis: 450 bis 459)

- Vorhandener Inhalt geändert (Ereignis: 460 bis 469)

- Vorhandener Inhalt gelöscht (Ereignis: 470 bis 479)

- Administration

- Benutzer

- Neuer Benutzer erstellt (Ereignis: 445 bis 446)

- Bestehender Benutzer gelöscht (Ereignis: 447 bis 449)

- Benutzer

- Inhalt

- Authentifizierung (Ereignis: 100 bis 119)

Diese Struktur bietet Ihnen eine gute Grundlage für die Erstellung von Regeln. Nun

zur Erstellung einer neuen Log-Inspektionsregel in Server- und Workload Protection.

To create the new CMS Log Inspection Rule:

-

Gehen Sie in der Server- und Workload Protection-Konsole zu und klicken Sie auf Neu, um das New Log Inspection Rule Properties-Fenster anzuzeigen.

-

Geben Sie der neuen Regel einen Namen und eine Beschreibung, und klicken Sie dann auf die Inhalt-Registerkarte.

-

Der schnellste Weg, eine neue benutzerdefinierte Regel zu erstellen, besteht darin, mit einer grundlegenden Regelvorlage zu beginnen. Wählen Sie die Basic Rule-Optionsschaltfläche.

-

Das Rule ID-Feld wird automatisch mit einer ungenutzten ID-Nummer von 100.000 oder höher gefüllt, die für benutzerdefinierte Regeln reserviert sind.

-

Stellen Sie die Einstellung Stufe auf Low (0) ein.

-

Geben Sie der Regel einen geeigneten Gruppennamen. In diesem Fall "cms".

-

Geben Sie eine kurze Regelbeschreibung an.

-

Wählen Sie nun die Custom (XML)-Option aus. Die von Ihnen für Ihre "Basic"-Regel ausgewählten Optionen werden in XML konvertiert.

-

Klicken Sie auf die Dateien-Registerkarte und dann auf die Datei hinzufügen-Schaltfläche, um Anwendungsprotokolldateien und Protokolltypen hinzuzufügen, auf die die Regel angewendet wird. In diesem Fall "Application" und "eventlog" als Dateityp.

Hinweis

Eventlog ist ein einzigartiger Dateityp in Server- und Workload Protection, da der Speicherort und der Dateiname der Protokolldateien nicht angegeben werden müssen. Stattdessen reicht es aus, den Protokollnamen so einzugeben, wie er im Windows-Ereignisanzeige angezeigt wird. Andere Protokollnamen für den Ereignisprotokoll-Dateityp könnten "Sicherheit", "System", "Internet Explorer" oder ein anderer Abschnitt sein, der in der Windows-Ereignisanzeige aufgeführt ist. Andere Dateitypen erfordern den Speicherort und den Dateinamen der Protokolldatei. (C/C++ strftime()-Umwandlungsspezifikatoren sind verfügbar, um auf Dateinamen abzugleichen. Siehe die Tabelle unten für eine Liste einiger der nützlichsten.) -

Klicken Sie auf OK, um die Grundregel zu speichern.

-

Ausgehend von der erstellten Grundregel Custom (XML) können wir beginnen, neue Regeln zur Gruppe hinzuzufügen, basierend auf den zuvor identifizierten Protokollgruppierungen. Wir werden die Kriterien der Grundregel auf die Anfangsregel festlegen. Im folgenden Beispiel hat die CMS-Grundregel Windows-Ereignisprotokolle mit einem Quellattribut von "CMS" identifiziert:

<group name="cms"> <rule id="100000" level="0"> <category>windows</category> <extra_data>^CMS</extra_data> <description>Windows events from source 'CMS' group messages.</description> </rule> -

Nun erstellen wir nachfolgende Regeln aus den identifizierten Protokollgruppen. Das folgende Beispiel identifiziert die Authentifizierung sowie den Erfolg und Misserfolg von Anmeldungen und protokolliert diese anhand von Ereignis-IDs.

<rule id="100001" level="0"> <if_sid>100000</if_sid> <id>^100|^101|^102|^103|^104|^105|^106|^107|^108|^109|^110</id> <group>authentication</group> <description>CMS Authentication event.</description> </rule> <rule id="100002" level="0"> <if_group>authentication</if_group> <id>100</id> <description>CMS User Login success event.</description> </rule> <rule id="100003" level="4"> <if_group>authentication</if_group> <id>101</id> <group>authentication_failure</group> <description>CMS User Login failure event.</description> </rule> <rule id="100004" level="0"> <if_group>authentication</if_group> <id>105</id> <description>CMS Administrator Login success event.</description> </rule> <rule id="100005" level="4"> <if_group>authentication</if_group> <id>106</id> <group>authentication_failure</group> <description>CMS Administrator Login failure event.</description> </rule> -

Nun fügen wir alle zusammengesetzten oder Korrelationsregeln unter Verwendung der festgelegten Regeln hinzu. Das folgende Beispiel zeigt eine zusammengesetzte Regel mit hoher Schwere, die auf Instanzen angewendet wird, bei denen wiederholte Anmeldefehler 5 Mal innerhalb eines 10-Sekunden-Zeitraums aufgetreten sind:

<rule id="100006" level="10" frequency="5" timeframe="10"> <if_matched_group>authentication_failure</if_matched_group> <description>CMS Repeated Authentication Login failure event.</description> </rule> -

Überprüfen Sie alle Regeln auf angemessene Schweregrade. Beispielsweise sollten Fehlerprotokolle einen Schweregrad von 5 oder höher haben. Informationsregeln hätten einen niedrigeren Schweregrad.

-

Öffnen Sie schließlich die neu erstellte Regel, klicken Sie auf die Konfiguration-Registerkarte und kopieren Sie Ihr benutzerdefiniertes Regel-XML in das Regel-Feld. Klicken Sie auf Übernehmen oder OK, um die Änderung zu speichern.

Sobald die Regel einer Richtlinie oder einem Computer zugewiesen ist, sollte die Log-Inspektions-Engine

sofort mit der Überprüfung der festgelegten Protokolldatei beginnen.

The complete Custom CMS Log Inspection Rule:

<group name="cms">

<rule id="100000" level="0">

<category>windows</category>

<extra_data>^CMS</extra_data>

<description>Windows events from source 'CMS' group messages.</description>

</rule>

<rule id="100001" level="0">

<if_sid>100000</if_sid>

<id>^100|^101|^102|^103|^104|^105|^106|^107|^108|^109|^110</id>

<group>authentication</group>

<description>CMS Authentication event.</description>

</rule>

<rule id="100002" level="0">

<if_group>authentication</if_group>

<id>100</id>

<description>CMS User Login success event.</description>

</rule>

<rule id="100003" level="4">

<if_group>authentication</if_group>

<id>101</id>

<group>authentication_failure</group>

<description>CMS User Login failure event.</description>

</rule>

<rule id="100004" level="0">

<if_group>authentication</if_group>

<id>105</id>

<description>CMS Administrator Login success event.</description>

</rule>

<rule id="100005" level="4">

<if_group>authentication</if_group>

<id>106</id>

<group>authentication_failure</group>

<description>CMS Administrator Login failure event.</description>

</rule>

<rule id="100006" level="10" frequency="5" timeframe="10">

<if_matched_group>authentication_failure</if_matched_group>

<description>CMS Repeated Authentication Login failure event.</description>

</rule>

<rule id="100007" level="5">

<if_sid>100000</if_sid>

<status>^ERROR</status>

<description>CMS General error event.</description>

<group>cms_error</group>

</rule>

<rule id="100008" level="10">

<if_group>cms_error</if_group>

<id>^200|^201|^202|^203|^204|^205</id>

<description>CMS Database error event.</description>

</rule>

<rule id="100009" level="10">

<if_group>cms_error</if_group>

<id>^206|^207|^208|^209|^230|^231|^232|^233|^234|^235|^236|^237|^238|

^239^|240|^241|^242|^243|^244|^245|^246|^247|^248|^249</id>

<description>CMS Runtime error event.</description>

</rule>

<rule id="100010" level="0">

<if_sid>100000</if_sid>

<status>^INFORMATION</status>

<description>CMS General informational event.</description>

<group>cms_information</group>

</rule>

<rule id="100011" level="5">

<if_group>cms_information</if_group>

<id>^450|^451|^452|^453|^454|^455|^456|^457|^458|^459</id>

<description>CMS New Content added event.</description>

</rule>

<rule id="100012" level="5">

<if_group>cms_information</if_group>

<id>^460|^461|^462|^463|^464|^465|^466|^467|^468|^469</id>

<description>CMS Existing Content modified event.</description>

</rule>

<rule id="100013" level="5">

<if_group>cms_information</if_group>

<id>^470|^471|^472|^473|^474|^475|^476|^477|^478|^479</id>

<description>CMS Existing Content deleted event.</description>

</rule>

<rule id="100014" level="5">

<if_group>cms_information</if_group>

<id>^445|^446</id>

<description>CMS User created event.</description>

</rule>

<rule id="100015" level="5">

<if_group>cms_information</if_group>

<id>^447|449</id>

<description>CMS User deleted event.</description>

</rule>

</group>

Schweregrad der Protokollinspektionsregeln und deren empfohlene Verwendung

|

Stufe

|

Beschreibung

|

Hinweise

|

|

Stufe 0

|

Ignoriert, keine durchgeführte Aktion

|

Hauptsächlich verwendet, um Fehlalarme zu vermeiden. Diese Regeln werden vor allen

anderen gescannt und beinhalten Ereignisse ohne Sicherheitsrelevanz.

|

|

Stufe 1

|

keine vordefinierte Verwendung

|

|

|

Stufe 2

|

Systembenachrichtigung mit niedriger Priorität

|

Systembenachrichtigungen oder Statusmeldungen, die keine Sicherheitsrelevanz haben.

|

|

Stufe 3

|

Erfolgreiche oder autorisierte Ereignisse

|

Erfolgreiche Anmeldeversuche, Firewall-Erlaubnisereignisse usw.

|

|

Stufe 4

|

Systemfehler mit niedriger Priorität

|

Fehler im Zusammenhang mit fehlerhaften Konfigurationen oder ungenutzten Geräten oder

Anwendungen. Sie haben keine Sicherheitsrelevanz und werden normalerweise durch Standardinstallationen

oder Softwaretests verursacht.

|

|

Stufe 5

|

Vom Benutzer generierte Fehler

|

Verpasste Passwörter, verweigerte Aktionen usw. Diese Meldungen haben in der Regel

keine Sicherheitsrelevanz.

|

|

Stufe 6

|

Angriffe mit geringer Relevanz

|

Geben Sie einen Wurm oder einen Virus an, der keine Bedrohung für das System darstellt,

wie z. B. ein Windows-Wurm, der einen Linux-Server angreift. Dazu gehören auch häufig

ausgelöste IDS-Ereignisse und allgemeine Fehlerereignisse.

|

|

Stufe 7

|

keine vordefinierte Verwendung

|

|

|

Stufe 8

|

keine vordefinierte Verwendung

|

|

|

Stufe 9

|

Fehler von ungültiger Quelle

|

Schließen Sie Versuche ein, sich als unbekannter Benutzer oder aus einer ungültigen

Quelle anzumelden. Die Nachricht könnte sicherheitsrelevant sein, insbesondere wenn

sie wiederholt auftritt. Sie beinhalten auch Fehler im Zusammenhang mit dem admin- oder root-Konto.

|

|

Stufe 10

|

Mehrere benutzergenerierte Fehler

|

Mehrere schlechte Passwörter, mehrere fehlgeschlagene Anmeldungen usw. können auf

einen Angriff hindeuten oder einfach darauf, dass ein Benutzer seine Anmeldedaten

vergessen hat.

|

|

Stufe 11

|

keine vordefinierte Verwendung

|

|

|

Stufe 12

|

Ereignis von hoher Wichtigkeit

|

Schließen Sie Fehlermeldungen oder Warnungen vom System, Kernel usw. ein. Sie könnten

auf einen Angriff gegen eine bestimmte Anwendung hinweisen.

|

|

Stufe 13

|

Ungewöhnlicher Fehler (hohe Wichtigkeit)

|

Häufige Angriffsmuster wie ein Pufferüberlaufversuch, eine größere als normale Syslog-Nachricht

oder eine größere als normale URL-Zeichenfolge.

|

|

Stufe 14

|

Sicherheitsereignis mit hoher Wichtigkeit

|

Typischerweise das Ergebnis der Korrelation mehrerer Angriffsregeln und ein Hinweis

auf einen Angriff.

|

|

Stufe 15

|

Angriff erfolgreich

|

Sehr geringe Wahrscheinlichkeit eines Fehlalarms. Sofortige Aufmerksamkeit ist erforderlich.

|

strftime()-Umwandlungsspezifikatoren

|

Spezifizierer

|

Beschreibung

|

|

%a

|

Abgekürzter Wochentagsname (z. B. Do)

|

|

%A

|

Vollständiger Wochentagsname (z. B. Donnerstag)

|

|

%b

|

Abgekürzter Monatsname (z. B. Aug)

|

|

%B

|

Vollständiger Monatsname (z. B. August)

|

|

%c

|

Datums- und Uhrzeitdarstellung (z. B. Do 22. Sep 12:23:45 2007)

|

|

%d

|

Tag des Monats (01 - 31) (z. B. 20)

|

|

%H

|

Stunde im 24-Stunden-Format (00 - 23) (z. B. 13)

|

|

%I

|

Stunde im 12-Stunden-Format (01 - 12) (z. B. 02)

|

|

%j

|

Tag des Jahres (001 - 366) (z. B. 235)

|

|

%m

|

Monat als Dezimalzahl (01 - 12) (z. B. 02)

|

|

%M

|

Minute (00 - 59) (z. B. 12)

|

|

%p

|

AM- oder PM-Bezeichnung (z. B. AM)

|

|

%S

|

Sekunde (00 - 61) (z. B. 55)

|

|

%U

|

Wochennummer mit dem ersten Sonntag als erster Tag der ersten Woche (00 - 53) (z.

B. 52)

|

|

%w

|

Wochentag als Dezimalzahl mit Sonntag als 0 (0 - 6) (z. B. 2)

|

|

%W

|

Wochennummer mit dem ersten Montag als erster Tag der ersten Woche (00 - 53) (z. B.

21)

|

|

%x

|

Datumsdarstellung (z. B. 24.02.79)

|

|

%X

|

Zeitdarstellung (z. B. 04:12:51)

|

|

%y

|

Jahr, letzte zwei Ziffern (00 - 99) (z. B. 76)

|

|

%Y

|

Jahr (z. B. 2008)

|

|

%Z

|

Zeitzonenname oder Abkürzung (z. B. EST)

|

|

%%

|

Ein %-Zeichen (z. B. %)

|

Weitere Informationen finden Sie auf den folgenden Websites:

Untersuchen Sie eine Protokollinspektionsregel

Protokollinspektionsregeln finden Sie in der Server- und Workload Protection-Konsole unter .

Struktur der Protokollinspektionsregel und der Ereignisabgleichprozess

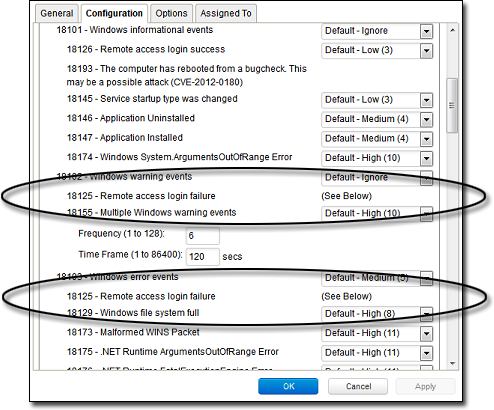

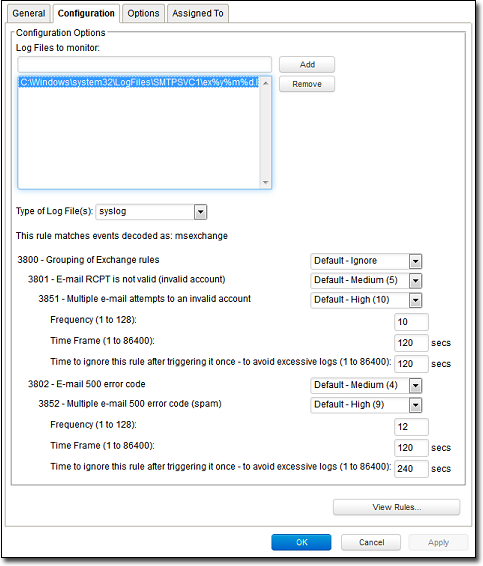

Dieser Screenshot zeigt den Inhalt der Konfiguration-Registerkarte des Eigenschaftenfensters der "Microsoft Exchange"-Protokollinspektionsregel:

Hier ist die Struktur der Regel:

- 3800 - Gruppierung von Exchange-Regeln - Ignorieren

- 3801 - E-Mail-Empfänger ist nicht gültig (ungültiges Konto) - Mittel (4)

- 3851 - Mehrere E-Mail-Versuche an ein ungültiges Konto - Hoch (9)

- Frequenz - 10

- Zeitrahmen - 120

- Ignorieren - 120

- 3851 - Mehrere E-Mail-Versuche an ein ungültiges Konto - Hoch (9)

- 3802 - E-Mail 500 Fehlercode - Mittel (4)

- 3852 - E-Mail 500 Fehlercode (Spam) - Hoch (9)

- Frequenz - 12

- Zeitrahmen - 120

- Ignorieren - 240

- 3852 - E-Mail 500 Fehlercode (Spam) - Hoch (9)

- 3801 - E-Mail-Empfänger ist nicht gültig (ungültiges Konto) - Mittel (4)

Die Protokollinspektions-Engine wird Protokollereignisse auf diese Struktur anwenden

und prüfen, ob eine Übereinstimmung vorliegt. Zum Beispiel, wenn ein Exchange-Ereignis

auftritt und dieses Ereignis der Empfang einer E-Mail an ein ungültiges Konto ist,

wird das Ereignis mit Zeile 3800 übereinstimmen (weil es sich um ein Exchange-Ereignis

handelt). Das Ereignis wird dann auf die Unterregeln der Zeile 3800 angewendet: 3801

und 3802.

Wenn es keine weiteren Übereinstimmungen gibt, wird diese "Kaskade" von Übereinstimmungen

bei 3800 gestoppt. Da 3800 einen Schweregrad von "Ignorieren" hat, wird kein Log-Inspektionsereignis

aufgezeichnet.

Jedoch entspricht ein E-Mail-Eingang an ein ungültiges Konto einer der Unterregeln

von 3800: Unterregel 3801. Unterregel 3801 hat einen Schweregrad von "Mittel(4)".

Wenn die Übereinstimmung hier enden würde, würde ein Log-Inspektionsereignis mit einem

Schweregrad von "Mittel(4)" aufgezeichnet werden.

Es gibt jedoch noch eine weitere Unterregel, die auf das Ereignis angewendet werden

muss: Unterregel 3851. Unterregel 3851 mit ihren drei Attributen greift, wenn dasselbe

Ereignis innerhalb der letzten 120 Sekunden 10 Mal aufgetreten ist. In diesem Fall

wird ein Log-Inspektionsereignis mit der Schwere "Hoch(9)" aufgezeichnet. (Das Attribut

"Ignorieren" weist Unterregel 3851 an, einzelne Ereignisse, die der Unterregel 3801

entsprechen, für die nächsten 120 Sekunden zu ignorieren. Dies ist nützlich, um "Rauschen"

zu reduzieren.)

Angenommen, die Parameter der Unterregel 3851 wurden erfüllt, wird nun ein Protokollinspektionsereignis

mit der Schwere "Hoch(9)" aufgezeichnet.

Beim Blick auf die Registerkarte Optionen der Microsoft Exchange-Regel sehen wir,

dass Server- und Workload Protection einen Alarm auslöst, wenn eine der Unterregeln mit einem Schweregrad von "Mittel(4)"

übereinstimmt. Da dies in unserem Beispiel der Fall ist, wird der Alarm ausgelöst

(wenn "Alarm auslösen, wenn diese Regel ein Ereignis protokolliert" ausgewählt ist).

Doppelte Unterregeln

Einige Protokollinspektionsregeln haben doppelte Unterregeln. Um ein Beispiel zu sehen,

öffnen Sie die Regel "Microsoft Windows Events" und klicken Sie auf die Konfiguration-Registerkarte. Beachten Sie, dass die Unterregel 18125 (Fehler bei der Remotezugriffsanmeldung)

unter den Unterregeln 18102 und 18103 erscheint. Beachten Sie auch, dass in beiden

Fällen die Unterregel 18125 keinen Schweregradwert hat, sondern nur "Siehe unten"

sagt.

Anstatt zweimal aufgeführt zu sein, wird Regel 18125 einmal am Ende der Konfiguration-Seite aufgeführt: