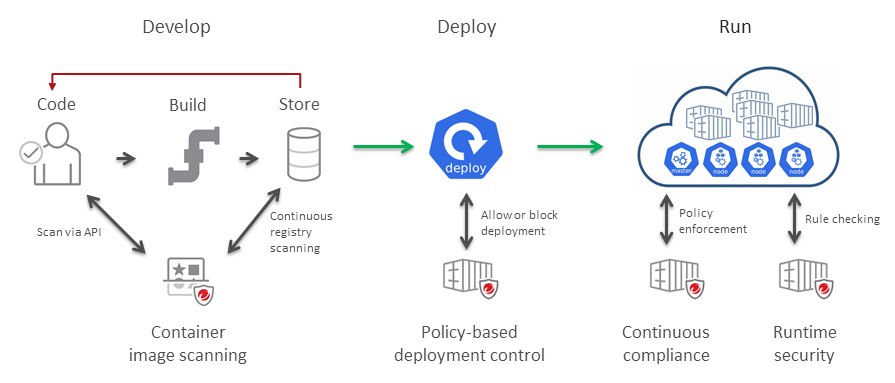

Sicherheit für Ihre Container in allen Phasen ihres Lebenszyklus

- At deployment: Die richtlinienbasierte Bereitstellungssteuerung stellt sicher, dass Container-Images nur ausgeführt werden, wenn sie die von Ihnen definierten Sicherheitskriterien erfüllen.

- After deployment: Kontinuierliche Compliance ermöglicht es Ihnen, Ihre Container nach der Bereitstellung intermittierend zu DURCHSUCHEN.

- At runtime: Laufzeitsicherheit bietet Einblick in alle Containeraktivitäten, die gegen eine anpassbare Regelmenge verstoßen.

|

Funktionen

|

Beschreibungen

|

||

|

Scannen von Container-Images

|

Das Durchsuchen von Container-Images, durchgeführt vom Trend Micro Artifact Scanner

(TMAS), ermöglicht es Ihnen, Container-Images als Teil Ihrer Entwicklungspipeline

zu durchsuchen und fortlaufende Scans von Images in Ihren Registries durchzuführen,

damit Entwickler Sicherheitsprobleme frühzeitig im Lebenszyklus des Container-Images

erkennen und beheben können. Mit dem Durchsuchen von Container-Images können DevOps-Teams

kontinuierlich produktionsbereite Anwendungen bereitstellen und die Anforderungen

Ihres Unternehmens erfüllen, ohne die Build-Zyklen zu beeinträchtigen.

Das Scannen von Container-Images überprüft auf Schwachstellen, Malware und Geheimnisse.

Das Scannen von Container-Images erkennt Folgendes:

Die Ergebnisse der Container-Image-Scans werden an Trend Vision One - Container Security gesendet, das anhand der von Ihnen definierten Richtlinie überprüft,

ob das Image sicher bereitgestellt werden kann.

Um das Scannen von Container-Images zu aktivieren, installieren Sie den Trend Micro™ Artifact Scanner (TMAS) in Ihrer lokalen Umgebung.

|

||

|

Richtlinienbasierte Bereitstellungssteuerung

|

Container Security bietet eine richtlinienbasierte Bereitstellungssteuerung durch

eine native Integration mit Kubernetes, um sicherzustellen, dass die Kubernetes-Bereitstellungen,

die Sie in Ihrer Produktionsumgebung ausführen, sicher sind.

Container Security ermöglicht es Ihnen, Richtlinien zu erstellen, die Bereitstellungen

basierend auf einer Reihe von Regeln zulassen oder sperren. Die Regeln basieren auf

den Eigenschaften eines Kubernetes-Objekts und den Ergebnissen von TMAS-Durchsuchungen

(falls Sie TMAS in Ihre Umgebung integriert haben).

Wenn ein Image bereit ist, mit Kubernetes bereitgestellt zu werden, wird das Admission-Control-Webhook

ausgelöst, das überprüft, ob das Image sicher bereitgestellt werden kann und es entweder

ausführt oder sperrt.

|

||

|

Kontinuierliche Compliance

|

Nach der Bereitstellung kann Container Security weiterhin Container überwachen. Container

Security überprüft regelmäßig die dem Cluster zugewiesene Richtlinie, um sicherzustellen,

dass laufende Container weiterhin der von Ihnen definierten Richtlinie entsprechen.

Wenn es nach der anfänglichen Bereitstellung Änderungen an der Richtlinie gibt, wird

die aktualisierte Richtlinie durchgesetzt. Laufende Container werden auch auf neue

Schwachstellen überprüft, sobald diese entdeckt werden.

|

||

|

Laufzeitsicherheit

|

Die Laufzeitsicherheit bietet Einblick in alle Aktivitäten Ihrer laufenden Container,

die gegen eine anpassbare Regelmenge verstoßen. Derzeit umfasst die Laufzeitsicherheit

eine Reihe vordefinierter Regeln, die Einblick in die Taktiken des MITRE ATT&CK®-Frameworks

für Container sowie in die Erkennung von Container-Abweichungen bieten. Container

Security kann Probleme, die durch die Laufzeitsichtbarkeits- und Steuerungsfunktion

erkannt werden, basierend auf einer von Ihnen definierten Richtlinie mindern. Wenn

ein Pod während der Laufzeit gegen eine Regel verstößt, wird das Problem durch Beenden

oder Isolieren des Pods gemäß dem Laufzeitregelwerk in der Richtlinie gemindert.

|

||

|

Laufzeitschwachstellensuche

|

Laufzeitscans bieten Einblick in Betriebssystem- und Open-Source-Code-Schwachstellen,

die Teil von Containern sind, die in Clustern laufen, in denen Sie Container Security

installiert haben. Es wird eine Liste von Sicherheitslücken bereitgestellt, die nach

Schweregrad sortiert sind und die Sie für zusätzliche Informationen auswählen können.

Sie können nach einer Sicherheitslücke nach Namen suchen und nach Schweregrad oder

CVE-Score filtern.

Details zur Sicherheitslücke umfassen:

|

||

|

Laufzeit-Malware-Suche

|

Die Laufzeit-Malware-Suche ermöglicht die Erkennung von Malware in Ihren laufenden

Containern, sodass Sie Malware-Bedrohungen identifizieren und darauf reagieren können,

die nach der Bereitstellung eingeführt wurden. Sie können einen Zeitplan konfigurieren,

um regelmäßig nach Malware zu suchen. Container Security protokolliert Malware-Ereignisse,

die Sie im Ereignis-Tab einsehen können.

Laufzeit-Malware-Scanning bietet auch Maßnahmen zur Schadensbegrenzung beim Malware-Scanning,

einschließlich

isolate und terminate. Sie können diese Optionen in im Richtlinien-Tab konfigurieren.Weitere Informationen finden Sie unter Verwaltung von Kubernetes-Schutzrichtlinien.

|