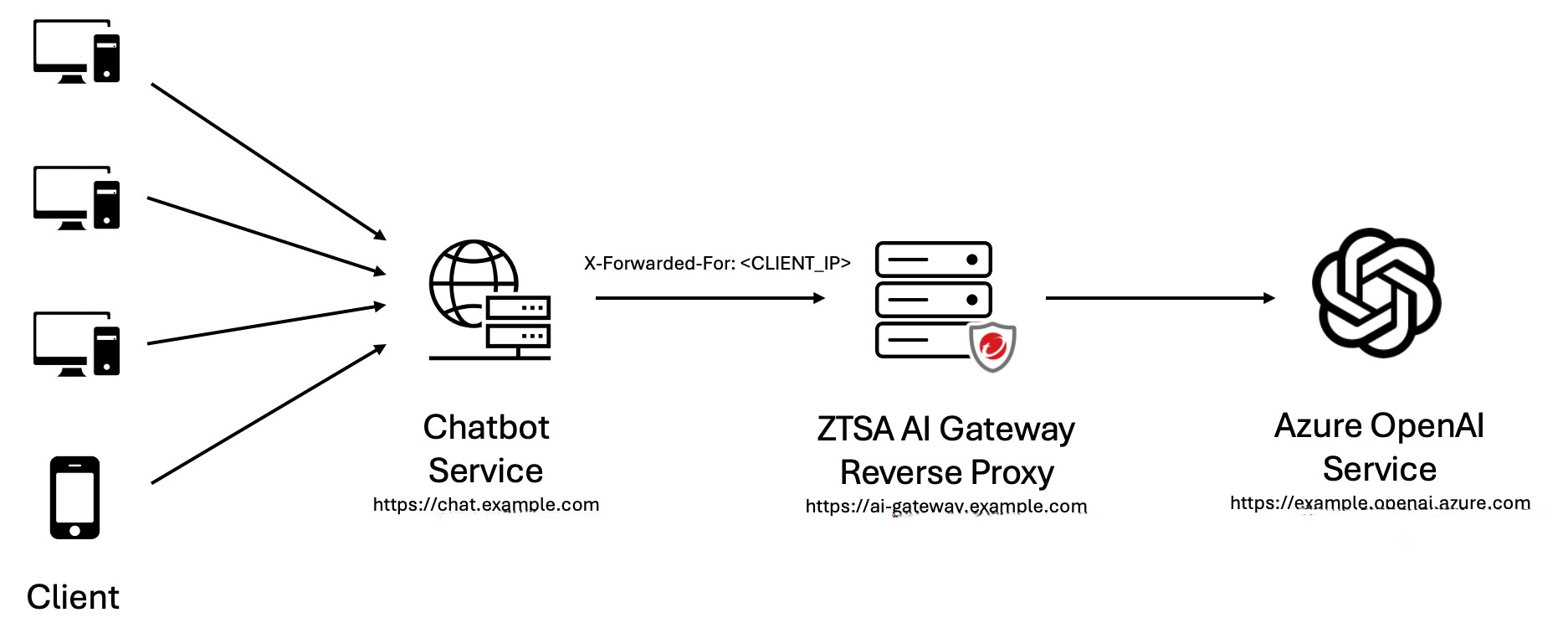

Konfigurieren Sie den Reverse-Proxy-Modus auf einem Internet Access On-Premises Gateway, um die Nutzung Ihrer privaten allgemeinen oder generativen KI-Anwendungen zu sichern.

Der Reverse-Proxy-Modus für das Internet Access On-Premises Gateway ermöglicht zusätzliche

Sicherheit und verbesserte Leistung für die privaten allgemeinen oder generativen

KI-Anwendungen Ihrer Organisation. Das On-Premises-Gateway akzeptiert HTTP- oder HTTPS-Anfragen

von Endpunkten und verteilt die Anfragen gemäß Ihren Vorgaben an Ihre Anwendung oder

Dienstleistung.

Wenn konfiguriert, um eine allgemeine private Anwendung zu schützen, ermöglicht der

Reverse-Proxy-Modus die Erstellung und Anwendung von Internetzugriffsregeln für das

spezifische lokale Gateway, das die private Anwendung schützt. Sie können Zugriffskontrolle,

Bedrohungsschutz und Prävention vor Datenverlust (DLP) speziell auf Anfragen an die

geschützte Anwendung durchsetzen.

Wenn konfiguriert, um einen privaten generativen KI-Dienst zu schützen, ermöglicht

der Reverse-Proxy-Modus, KI-sichere Zugangs- und Ratenbegrenzungsregeln speziell für

den geschützten privaten generativen KI-Dienst zu erstellen und anzuwenden. Das lokale

Gateway empfängt Anfragen an Ihren privaten generativen KI-Dienst und kann Inhaltsfilter

anwenden, Eingabeaufforderungsinjektionen verhindern und potenzielle Denial-of-Service-Angriffe

mit Ratenbegrenzungsregeln stoppen.

Beim Schutz eines privaten generativen KI-Dienstes muss das lokale Gateway im Reverse-Proxy-Modus

vor dem Server, der den Dienst hostet, bereitgestellt werden, um Anfragen zu empfangen

und zu verwalten.

Beim Bereitstellen der privaten gen KI-Zugriffskontrolle können Sie die Zugriffskontrolle

basierend auf dem Benutzer mithilfe der X-Authenticated-User-Option festlegen. Standardmäßig

ist die X-Authenticated-User-Option nicht aktiviert und ein lokales Gateway im Reverse-Proxy-Modus

kann nur IP-basierte KI Secure Access Rules anwenden.

Um diese Option zu verwenden, muss ein X-Authenticated-User-Header von einer nachgelagerten

App eingefügt werden, die vor dem lokalen Gateway bereitgestellt wird. Der Wert dieses

X-Authenticated-User ist die UPN-Information des Endbenutzers. Diese UPN muss mit

dem Benutzer/der Gruppe verknüpft sein, die zur Erstellung der benutzerbasierten KI

secure access rule verwendet wird. Das Format des Headers ist:

X-Authenticated-User: example@domain.com

Wenn diese Option aktiviert ist, aber die nachgelagerte App den Header nicht in den

weitergeleiteten Datenverkehr einfügt, wendet das lokale Gateway jede benutzer- oder

IP-basierte KI secure access rule für diesen Datenverkehr an.

Wichtig

|

Prozedur

- In Internet Access and AI Secure Access Configuration einen neuen lokalen Gateway bereitstellen oder auf das Bearbeitungssymbol (

) neben einem vorhandenen lokalen Gateway klicken.

) neben einem vorhandenen lokalen Gateway klicken. - Im Erweiterte Einstellungen-Tab wählen Sie Reverse proxy als Servicemodus aus. Der Standard-HTTP-Listening-Port ist 8088.

Hinweis

Das Aktivieren des Reverse-Proxy-Modus führt dazu, dass Internetzugang und KI-Sicherheitszugang die Benutzeranzahl basierend auf der Gesamtanzahl der vCPUs bestimmen, die dem entsprechenden Service-Gateway zugewiesen sind. Die neue Kreditberechnung tritt in 24 Stunden in Kraft. - Bei Bedarf HTTPS-Abhören aktivieren. Der Standardport für HTTPS-Abhören ist 8443.

- Für HTTPS-Anfragen wählen Sie, ob das standardmäßige SSL-Zertifikat verwendet oder ein benutzerdefiniertes Zertifikat mit privatem Schlüssel und Passphrase bereitgestellt werden soll.

- (Optional) Geben Sie den Namen der App an, die Sie schützen möchten.

- (Optional) Geben Sie an, ob die geschützte App eine allgemeine private App oder ein

privater generativer KI-Dienst ist.Wenn Sie einen privaten generativen KI-Dienst angeben, können Sie X-Authenticated-Users verwenden. Dies erfordert eine KI-Dienstregel. Weitere Informationen finden Sie unter Erstellen Sie eine KI secure access rule.

Wichtig

Ratenbegrenzungsregeln können nur auf lokale Gateways im Reverse-Proxy-Modus angewendet werden, die einen privaten generativen KI-Dienst schützen. - (Optional) Geben Sie bis zu 10 FQDNs oder IP-Adressen und Ports an, die zur Verbindung

mit Ihrer geschützten App verwendet werden.

- Geben Sie das Gewicht des Datenverkehrs an, von 0 bis 100 Prozent, das über jeden angegebenen FQDN oder jede angegebene IP-Adresse geleitet werden soll.

- Klicken Sie auf Save.