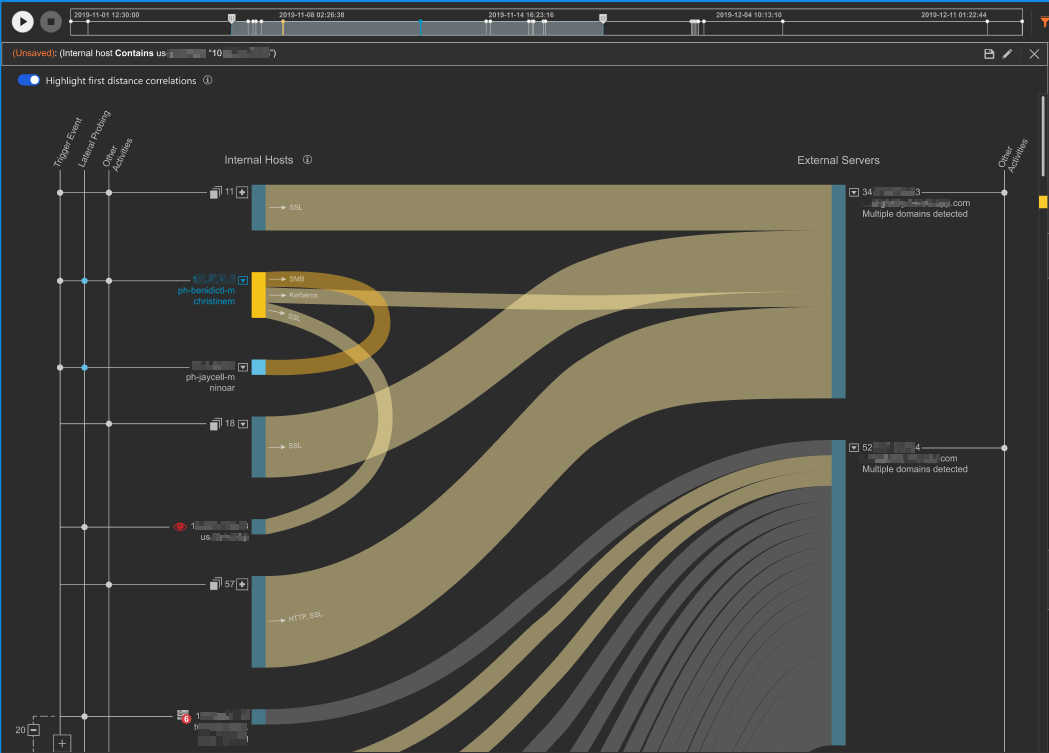

Sehen Sie eine visuelle Darstellung der Beziehungen zwischen dem Auslöserobjekt und den zugehörigen Objekten.

Der Correlation Graph bietet ein interaktives visuelles Diagramm, mit dem Sie Sicherheitsereignisse untersuchen

können. Es gibt mehrere Werkzeuge und Aktionen, die Sie verwenden können, um sich

auf Objekte und Beziehungen zu konzentrieren.

|

Details

|

Beschreibung

|

Verfügbare Aktionen

|

|

Wiedergabeleiste

|

Die Wiedergabeleiste bietet eine historische Übersicht der im Netzwerk-Analysebericht

aufgeführten Ereignisse und Verbindungen

|

Klicken Sie auf Wiedergabe, Pause oder Stopp, um die Wiedergabe zu steuern.

Verwenden Sie die Zeitschieberegler, um die im Korrelationsdiagramm angezeigten Ereignisse

auf den spezifischen Zeitraum zu beschränken.

|

|

Erweiterter Suchfilter

|

Erweiterte Suchfilter bieten Anpassungsmöglichkeiten, um spezifische Ereignisse oder

Objekte im Korrelationsdiagramm zu finden

|

Klicken Sie auf das Filtersymbol (

|

|

Korrelationslinie

|

Korrelationslinien zeigen die Beziehungen zwischen internen Hosts, IoCs und anderen

Objekten, die im Netzwerk-Analysebericht erkannt wurden

|

Klicken Sie auf eine Korrelationslinie, um die in Transaktionen und IOCs bereitgestellten

Details zu filtern

|

|

Interne Hosts

|

Interne Hosts sind Endpunkte und andere Netzwerkgeräte, die sich innerhalb Ihres Netzwerks

befinden

Das Diagramm identifiziert interne Hosts anhand der Internetprotokolladresse (IP-Adresse)

sowie des Host-Namens und des Benutzers, falls bekannt.

Symbole, die relevante Informationen darstellen, können neben einem internen Host

erscheinen. Wenn der interne Host beispielsweise auf der Prioritätsserverliste oder

auf einer Liste vertrauenswürdiger Dienstquellen steht, zeigt das Diagramm das entsprechende

Symbol an. Für weitere Informationen siehe Netzwerkressourcenlisten.

|

Fahren Sie mit der Maus über das Aktionssymbol (

|

|

Externe Server

|

Externe Server sind IP-Adressen, Domains und andere verwandte Objekte, die von der

Netzwerk-Analyse erkannt werden

Externe Server werden durch die IP-Adresse identifiziert; der Domänenname wird ebenfalls

angegeben, wenn bekannt.

E-Mail-Absender werden durch die E-Mail-Adresse identifiziert und immer oben auf der

External Servers-Seite angezeigt.

Weitere relevante Informationen könnten für externe Hosts angezeigt werden.

|

Fahren Sie mit der Maus über das Aktionssymbol (

|

|

Aktivitätslegende

|

Die Aktivitätslegende identifiziert die wichtigsten Aktivitäten für die internen Host-

und externen Serverteilnehmer im Diagramm.

|

-

|

|

Teilnehmer-Symbole

|

Teilnehmer-Symbole helfen dabei, anzuzeigen, an welchen Aktivitäten jeder interne

Host oder externe Server teilgenommen hat

Sie können die Aktivitäten ermitteln, an denen jeder interne Host oder externe Server

teilgenommen hat, indem Sie das Vorhandensein eines Symbols in der entsprechenden

Aktivitätsspalte überprüfen.

|

Fahren Sie mit der Maus über einen internen Host oder externen Server, um die Aktivitäten,

an denen sie teilnehmen, blau hervorgehoben zu sehen.

|