Erhalten Sie einen Überblick darüber, wie Ihre bereitgestellten Trend Vision One Endpoint Security Agents die Systemleistung Ihrer Endpunkte beeinflussen.

Wichtig

|

Die Überwachung der Agentenressourcen bietet sowohl einen Überblick auf hoher Ebene

darüber, wie Trend Vision One Endpoint Security-Agenten die Leistung in Ihrer Umgebung

beeinflussen, als auch individuelle Details für jeden Ihrer verwalteten Endpunkte.

Sie können diese Informationen nutzen, um Sicherheitseinstellungen an Ihre Leistungsanforderungen

anzupassen oder ungewöhnliches Systemverhalten schnell zu identifizieren und Probleme

zu diagnostizieren.

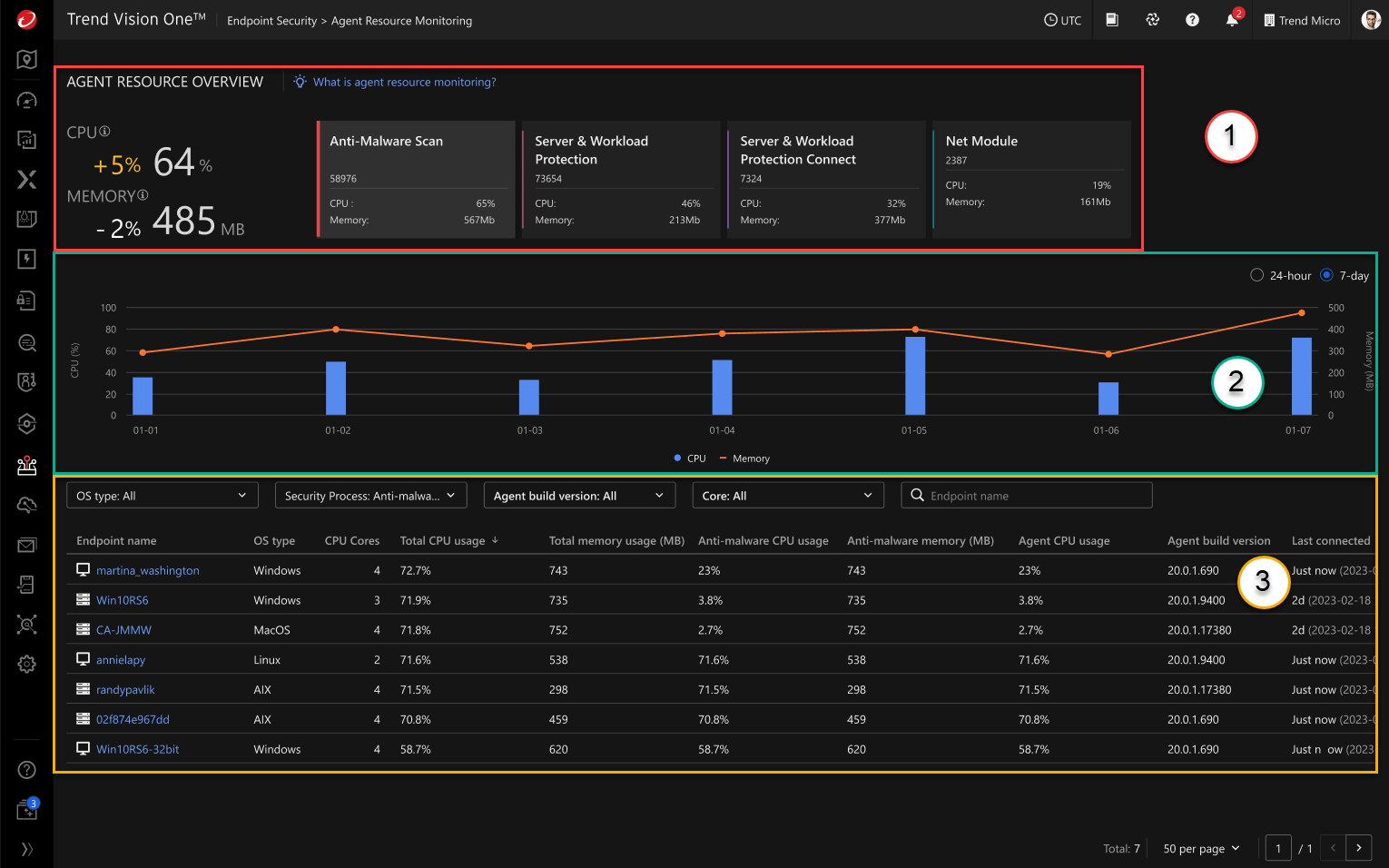

Abbildung 1 zeigt die verschiedenen Abschnitte der Agenten-Ressourcenüberwachung.

-

Agent Resource Overview: Dieser Abschnitt bietet einen schnellen Überblick darüber, wie viele CPU- und Speicherressourcen Agenten in Ihrer Umgebung nutzen.

-

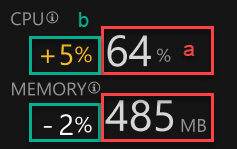

Die CPU und Speicher Zusammenfassung zeigt (a) die berechnete durchschnittliche Ressourcennutzung Ihrer Agenten in Ihrer Umgebung für die letzte Stunde und (b) wie sich die Nutzung in den letzten 7 Tagen entwickelt hat, ob sie gestiegen oder gesunken ist. Siehe Abbildung 2.

Abbildung 2 - CPU- und Speicherüberblick -

Der Security Process-Überblick bietet die durchschnittliche Ressourcennutzung der einzelnen Agentenmodule in Ihrer Umgebung für die letzte Stunde.

Sicherheitsprozesse

ModulBeschreibungProzesseAnti-Malware-SucheBeinhaltet die Prozesse, die zur Durchführung von Malware-Suchen verwendet werden-

Linux: ds_am

-

Windows: coreServiceShell.exe

Server- und Workload ProtectionBeinhaltet die Prozesse und Dienste, die vom Hauptschutzmodul des Endpunkts verwendet werden.-

Linux: ds_agent

-

Windows: dsa.exe

Server- und Workload Protection ConnectBeinhaltet die Prozesse und Dienste, die zur Verbindung mit Trend Micro-Diensten verwendet werden.-

Linux: dsa-connect

-

Windows: dsa-connect.exe

NetzmodulBeinhaltet die Prozesse und Dienste, die von den Netzwerküberwachungsfunktionen verwendet werden.-

Linux: tm_netagent

-

Windows: tm_netagent.exe

Hinweis

Die Durchschnittswerte für CPU und Speicher werden berechnet, indem die mittlere Gesamtnutzung jedes Agenten der letzten Stunde ermittelt und über alle verwalteten Endpunkte gemittelt wird.Jedes Modul enthält eine Reihe von Prozessen und Diensten, die CPU- und Speicherressourcen auf dem Endpunkt nutzen. Für weitere Informationen über den Agentenprozess für Server & Workload Protection siehe das Success Portal. -

-

-

Das Nutzungsdiagramm bietet eine visuelle Darstellung der durchschnittlichen Ressourcennutzung in Ihrer Umgebung. Sie können wählen, ob Sie die Nutzung der letzten sieben Tage oder der letzten 24 Stunden anzeigen möchten. Der Speicherverbrauch wird in Megabyte gemessen.

-

Die Endpunktliste zeigt die verwalteten Endpunkte in Ihrer Umgebung sowie die durchschnittliche CPU- und Speichernutzung der letzten Stunde an. Sie können die Liste filtern oder nach bestimmten Endpunkten suchen. Ein Klick auf einen Endpunktnamen öffnet die detaillierte Ressourcenansicht für diesen Endpunkt (siehe Abbildung 3).

Hinweis

Filterung nach Security Process zeigt nur Endpunkte mit einer Ressourcennutzung ungleich null für diesen Prozess an. Wenn Sie beispielsweise die Malware-Suche auswählen, erscheinen Agenten mit deaktivierter Funktion nicht in der Liste.

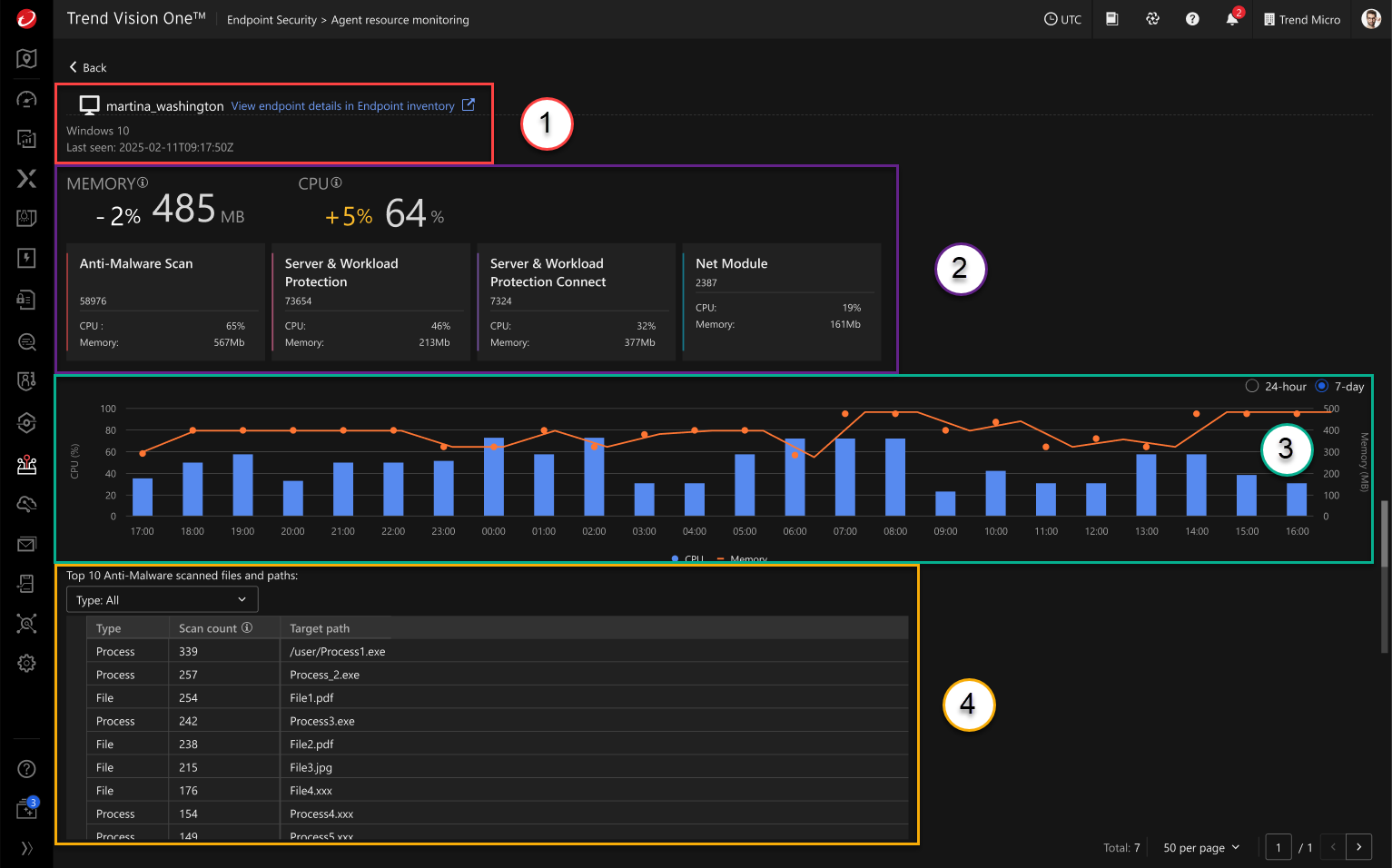

Die detaillierte Ressourcenansicht ermöglicht es Ihnen, zu sehen, wie Agenten die

Leistung einzelner Endpunkte beeinflussen.

-

Die Endpunktdetails bieten eine schnelle Zusammenfassung von Informationen, einschließlich des Endpunktnamens, des Betriebssystems und der letzten Anmeldung. Klicken Sie auf den Link, um weitere Details in der Endpoint Inventory anzuzeigen.

-

Der Ressourcenüberblick bietet die durchschnittliche Speichernutzung und CPU-Auslastung der letzten Stunde sowie den Nutzungstrend der letzten sieben Tage. Zusätzlich können Sie die Ressourcennutzung jedes Sicherheitsprozesses der letzten Stunde einsehen.

-

Das Nutzungsdiagramm bietet eine visuelle Darstellung der Ressourcennutzung. Sie können wählen, ob Sie die Nutzung der letzten sieben Tage oder der letzten 24 Stunden anzeigen möchten.

-

Die Top 10 Anti-malware scanned files and paths bietet eine Liste der am häufigsten durchsuchten Dateien, Prozesse und Ordner auf dem Endpunkt. Sie können die Liste nach Objekttyp filtern.

Hinweis

Wenn die Malware-Suche auf dem Endpunkt nicht aktiviert ist, erscheinen keine Daten in der Liste.