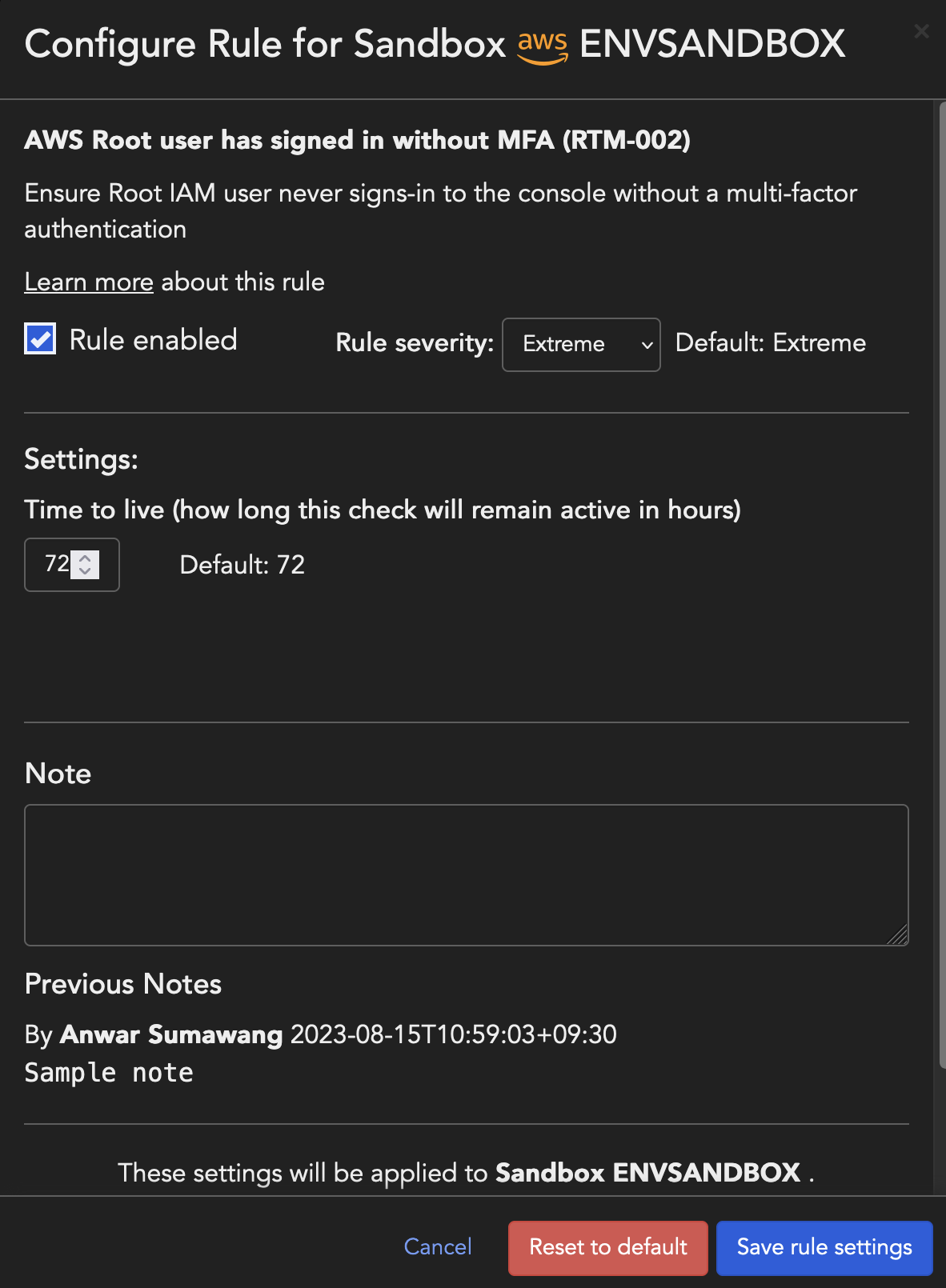

Cloud Risk Management bietet Regelkonfiguration für Ihre Cloud-Anbieter, sodass Sie deren Verhalten an

die Bedürfnisse Ihrer Organisation anpassen können. Zum Beispiel gibt es bestimmte

Regeln, die nicht ausgeführt werden sollten, einige erfordern eine Anpassung ihrer

Schwere und müssen daher konfiguriert werden. Während andere Regeln standardmäßig

gut ausgeführt werden können und keine Konfiguration erfordern.

Sobald Sie eine Regel auf einem Konto konfiguriert haben, können Sie die gleichen

Regel-Einstellungen auf andere Konten kopieren, für die Sie über administrative Berechtigungen

oder vollständigen Zugriff verfügen.

Konfigurationen

Regel deaktivieren

Sie können eine Regel deaktivieren, wenn erforderlich, indem Sie Rule enabled deaktivieren. Beim Deaktivieren einer Regel werden alle Verstöße entfernt und es

werden keine weiteren Überprüfungen durchgeführt, bis die Regel wieder aktiviert wird.

Schweregrad der Regel zuweisen

Jede Regel hat eine standardmäßige Risikostufe, die durch Auswahl einer der folgenden

Optionen aus dem Rule severity-Dropdown-Menü geändert werden kann:

- Extrem

- Sehr hoch

- Hoch

- Mittel

- Niedrig

Lebensdauer

Die Konfiguration der Lebensdauer (TTL) ermöglicht es Ihnen, die Dauer festzulegen,

für die eine Prüfung im Bericht über alle Prüfungen angezeigt wird. Die Konfiguration ist nur für bestimmte Regeln verfügbar, die spezifisch für die Echtzeit-Haltungsüberwachung sind.

Beispiel:

- Ein Benutzer meldet sich ohne MFA an. Die Regel AWS IAM-Benutzer hat sich ohne MFA angemeldet wird gegen die mit Ihrem Cloud-Konto verbundenen Ressourcen ausgeführt, um ein Ereignis auf RTPM zu erstellen und eine Überprüfung im Alle Prüfberichte durchzuführen

- Diese Prüfung wird im Bericht "Alle Prüfungen" für den im Time-to-Live (TTL)-Konfiguration für die Regel angegebenen Zeitraum angezeigt

- Nachdem die TTL abläuft, wird die Überprüfung entfernt. Beim nächsten Anmelden des Benutzers in sein Konto ohne MFA wird eine neue Überprüfung erstellt

- Allerdings wird der gesamte Ereignisverlauf weiterhin im Dashboard für Echtzeit-Haltungskontrolle angezeigt

HinweisTTL ist so konzipiert, dass der Benachrichtigungsdienst von Cloud Risk Management daran gehindert wird, in kurzer Zeit zu viele Benachrichtigungen für denselben Check

zu senden. Nachdem die erste Benachrichtigung für einen Check gesendet wurde, werden

die folgenden Checks, die identisch mit dem bereits gesendeten sind, während der TTL-Periode

verworfen. Sobald die Periode abläuft, ist der Check wieder benachrichtigungsfähig.

Wenn Ausnahmen in der Regelkonfiguration eines Kontos gespeichert werden, werden übereinstimmende

Ressourcen sofort von den Checks ausgeschlossen.

|

Regelausnahmen festlegen

Ausnahmeregeln können so konfiguriert werden, dass die Regel die Ressourcen umgeht,

die mit den angegebenen Ausnahmeeingaben übereinstimmen.

Hinweis

|

Sie können Ausnahmen auf folgende zwei Arten einrichten:

- Tags - Entweder der Tag-Schlüssel, der Tag-Wert oder eine Kombination im Format

tag_key::tag_valuekann als Eingabe bereitgestellt werden - Resource Id - Eindeutiger Ressourcenbezeichner, der vom Cloud-Anbieter festgelegt wird. Sie können auch reguläre Ausdrücke verwenden, um Ausnahmen zu konfigurieren.

-

Hinweis: Das Format einer Ressourcen-ID variiert je nach Ressourcentyp. Um eine Ressourcen-ID zu überprüfen, verwenden Sie die List Checks API.Resource Id Examples:

-

Für die meisten AWS-Ressourcentypen ist die Ressourcen-ID die ARN.

-

Für AWS IAM oder S3 entspricht die Ressourcen-ID dem Ressourcennamen.

-

Für AWS EC2 und VPC stimmt die Ressourcen-ID normalerweise mit der zufällig generierten ID überein, z. B.

sg-001234d891234abcd. -

Für die meisten Azure-Ressourcentypen ist die Ressourcen-ID der vollständige Pfad, z. B.

/subscriptions/1234-1234-1234/resourceGroups/myResourceGroup/providers/microsoft.resource/resourceType/my-resource-name.

-

HinweisPlease Note: Cloud Risk Management wird Ausnahmen sofort anwenden, sobald Sie sie speichern. Sie müssen Compliance-DURCHSUCHEN nicht ausführen, um die gewünschten Ressourcen auszuschließen.

|

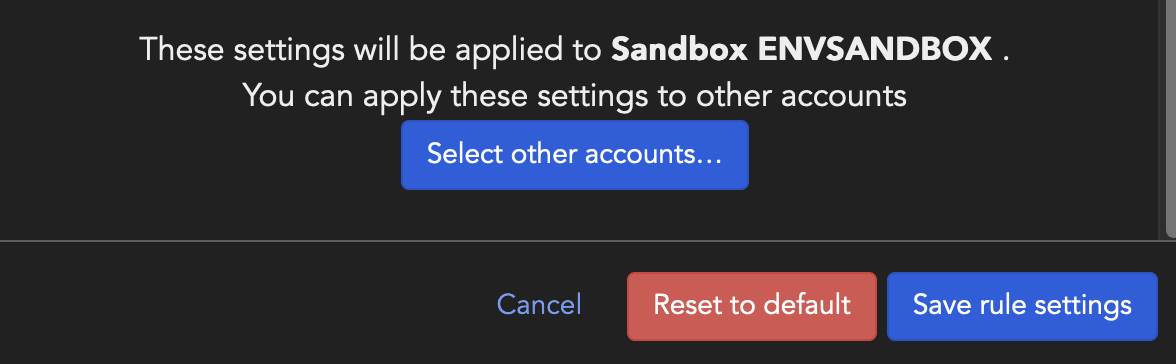

Änderungen der Regeln auf mehrere Konten anwenden

Sie können Regelkonfigurationen ändern und dieselben Konfigurationen auf andere oder

alle Konten in der Organisation anwenden.

- Ändern Sie beliebige oder alle verfügbaren Regelkonfigurationen - Regel deaktivieren,Regelschwere zuweisen oder Regelausnahmen einrichten

- Klicken Sie auf Select other accounts

- Wählen Sie aus der Liste die Konten aus, auf die Regeländerungen angewendet werden sollen, und Select accounts

Hinweis

|