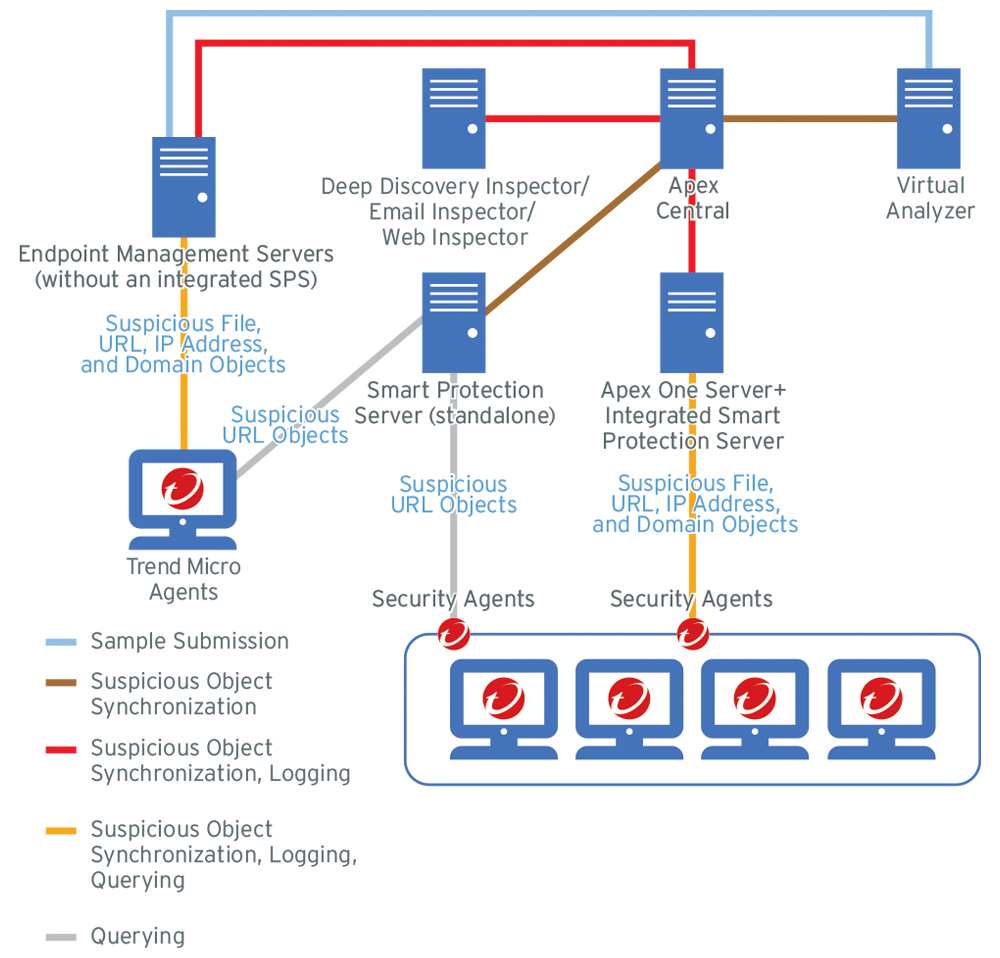

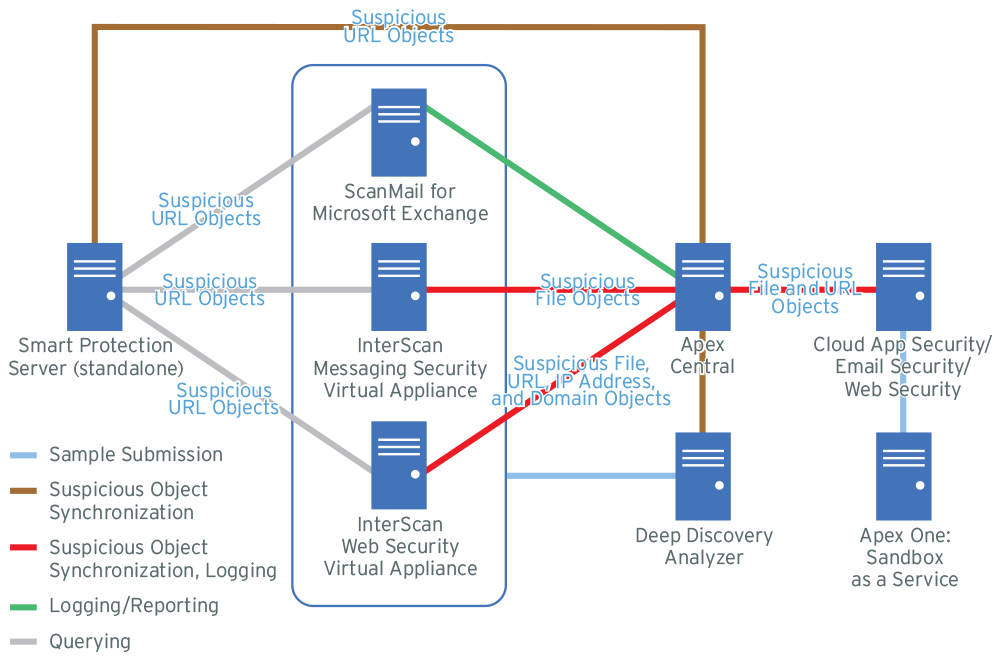

An der Strategie der vernetzten Bedrohungsabwehr sind zahlreiche Trend Micro-Produkte

beteiligt. Die folgenden Diagramme zeigen, wie die wichtigsten Produkte miteinander

interagieren.

Trend Micro Apex Central führt die weitere Überwachung anderer registrierter Trend Micro-Produkte mittels

Protokollanalyse und Vergleich erkannter Dateien mit den synchronisierten verdächtigen

Objektlisten durch.

Weitere Informationen zur Registrierung bei Trend Micro Apex Central und zur Synchronisierung der Liste der verdächtigen Objekte für jedes Hauptprodukt

finden Sie unter den folgenden Themen: