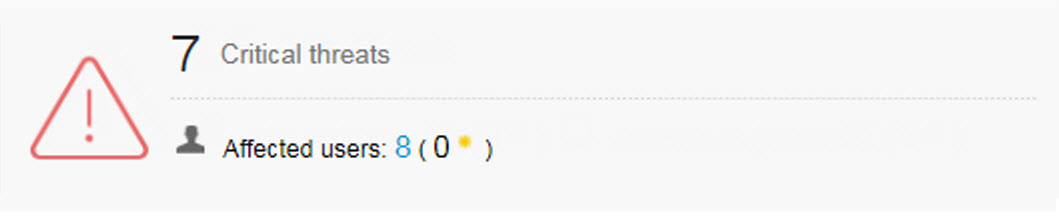

Der Abschnitt Kritische Bedrohungen der Registerkarte Security Posture zeigt die Gesamtanzahl der eindeutigen kritischen Bedrohungen (nach Bedrohungsart)

im Netzwerk, die Gesamtanzahl der betroffenen Benutzer und die Anzahl der betroffenen

wichtigen Benutzer (durch den Stern gekennzeichnet).

Weitere Informationen zum Definieren von wichtigen Benutzern oder Endpunkten finden

Sie unter Dringlichkeit von Benutzern und Endpunkten.

Klicken Sie im Fenster Benutzer-/Endpunktverzeichnis auf die Anzahl der betroffenen Benutzer, um weitere Details anzuzeigen.

Weitere Informationen finden Sie unter Benutzer-/Endpunktverzeichnis.

Zu den erkannten kritischen Bedrohungen zählen die folgenden Bedrohungstypen.

|

Bedrohungsart

|

Beschreibung

|

|

Ransomware

|

Malware, die den Zugriff von Benutzern auf ihr System so lange verhindert oder einschränkt,

bis ein Lösegeld gezahlt wurde

|

|

Bekannte erweiterte anhaltende Bedrohungen (Advanced Persistent Threats, APT)

|

Eindringversuche durch Angreifer, die aggressiv gewählte Ziele verfolgen und gefährden,

häufig durchgeführt in Kampagnen – als eine Reihe fehlgeschlagener und erfolgreicher

Versuche im Laufe der Zeit, um immer tiefer in ein Zielnetzwerk einzudringen – und

nicht als isolierte Vorfälle

|

|

Social-Engineering-Angriffe

|

Malware- oder Hacker-Angriffe, die eine in Dokumenten (z. B. einer PDF-Datei) gefundene

Sicherheitsschwachstelle ausnutzen

|

|

Sicherheitslückenangriffe

|

Malware- oder Hacker-Angriffe, die eine in der Regel in Programmen und Betriebssystemen

gefundene Sicherheitslücke ausnutzen

|

|

Laterale Bewegungen

|

Sucht nach Verzeichnissen, E-Mail- und Verwaltungsservern und anderen Ressourcen,

um die interne Struktur eines Netzwerks abzubilden, Anmeldedaten für den Zugriff auf

diese Systeme abzurufen und den Angreifern den Wechsel von System zu System zu ermöglichen

|

|

Unbekannte Bedrohungen

|

Verdächtige Objekte (IP-Adressen, Domänen, Datei-SHA-1-Hash-Werte, E-Mail-Nachrichten)

mit der Risikostufe 'Hoch', die von Deep Discovery Inspector, Produkten für die Endpunktsicherheit

oder anderen Produkten mit Virtual Analyzer erkannt wurden

|

|

C&C-Callbacks

|

Versuche mit einem C&C-Server (Command & Control-Server) zu kommunizieren, um Informationen

zu übermitteln, Anweisungen zu erhalten und weitere Malware herunterzuladen

|