AWS オートスケーリングで作成された新しいインスタンスに対して、Deep Securityで自動保護を設定できます。

Auto Scalingで作成された各インスタンスには、Deep Security Agentがインストールされている必要があります。これには2通りの方法があります。AMIの作成に使用したEC2インスタンスに事前インストールされたエージェントを組み込むことも、AMIの起動設定に配置スクリプトを組み込んでエージェントをインストールすることもできます。それぞれのオプションにはメリットとデメリットがあります。

-

インストール済みエージェントを組み込むと、エージェントソフトウェアをダウンロードしてインストールする必要がなくなるため、インスタンスが稼働するまでの時間を短縮できます。欠点は、エージェントソフトウェアが最新でない可能性があることです。この問題を回避するには、アクティベーション時のアップグレード機能を有効にします。

-

インストールスクリプトを使用してAgentをインストールする場合、スクリプトはDeep Security Managerから常に最新バージョンのAgentソフトウェアを取得します。

Agentをプレインストールする

Deep Security Agentですでに設定されているEC2インスタンスがある場合は、そのインスタンスを使用してAuto ScalingのAMIを作成できます。AMIを作成する前に、EC2インスタンスでエージェントを無効にしてインスタンスを停止する必要があります。

dsa_control -r

注意有効化されたAgentを含むAMIは作成しないでください。Agentは個別に有効にする必要があります。

|

オートスケーリングで新規に作成された各EC2インスタンスでAgentを有効にし、ポリシーがまだない場合は適用する必要があります。これには次の2つの方法があります。

-

エージェントをアクティブにし、オプションでポリシーを適用するデプロイスクリプトを作成できます。次に、デプロイスクリプトをAWS起動構成に追加して、新しいインスタンスが作成されたときに実行されるようにします。手順については、以下の「デプロイスクリプトでエージェントをインストールする」セクションを参照してください。ただし、エージェントを取得してインストールするデプロイスクリプトのセクションは省略してください。スクリプトのdsa_control -aセクションのみが必要です。

注意

デプロイメントスクリプトを機能させるには、Deep Security Managerでエージェント開始の通信を有効にする必要があります。この設定の詳細については、エージェント開始のアクティベーションと通信を使用してエージェントをアクティベートおよび保護するを参照してください -

エージェントをアクティベートするイベントベースのタスクをDeep Security Managerで設定し、オプションでインスタンスの起動時および「コンピュータによって作成された (システム別)」イベントが発生したときにポリシーを適用できます。

インストールスクリプトでAgentをインストールする

Deep Securityは、カスタマイズされた配信スクリプトを生成して、EC2インスタンスの作成時に実行できるようにします。EC2インスタンスに事前インストールされたエージェントが含まれていない場合、配信スクリプトはエージェントをインストールして有効化し、ポリシーを適用し、必要に応じてコンピュータグループと中継グループにコンピュータを割り当てる必要があります。

ヒントDeep Security APIを使用してエージェントのインストールを自動化するためのデプロイメントスクリプトを生成できます。詳細については、エージェントデプロイメントスクリプトの生成を参照してください

|

インストールスクリプトが機能するためには、以下の要件を満たす必要があります。

-

停止したコンピュータからAMIを作成する必要があります。

-

エージェント開始の通信はDeep Security Managerで有効にする必要があります。この設定の詳細については、エージェント開始のアクティベーションと通信を使用してエージェントをアクティベートおよび保護するを参照してください。

インストールスクリプトを使用してインスタンスの自動保護を設定するには

-

Deep Security Managerにログオンします。

-

右上隅の[サポート情報]メニューから[インストールスクリプト]を選択します。

-

プラットフォームを選択します。

-

[インストール後にAgentを自動的に有効化]を選択します。

-

適切な[セキュリティポリシー]、[コンピュータグループ]、[Relayグループ]を選択してください。

-

[クリップボードにコピー。]をクリック

-

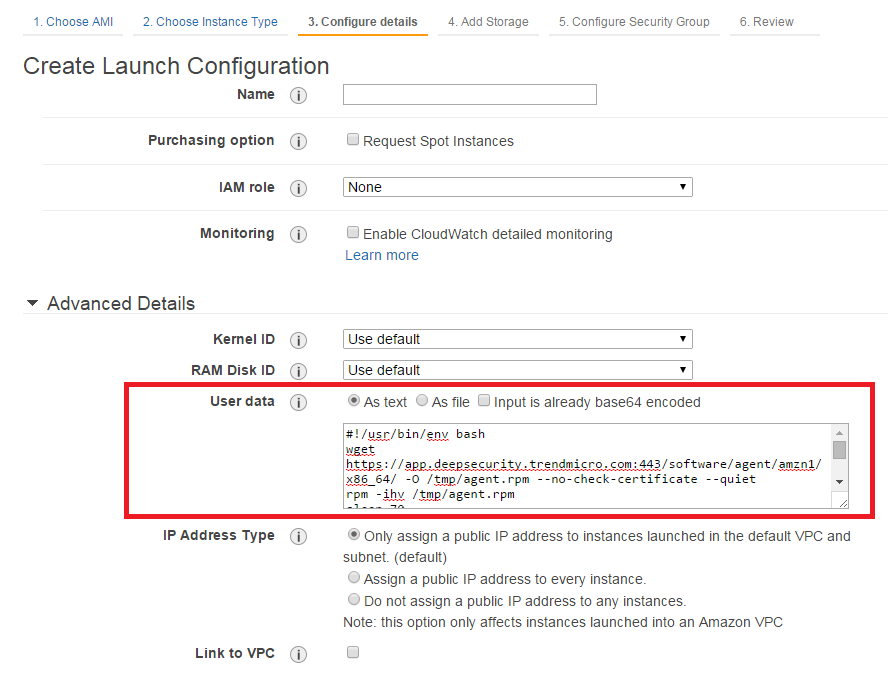

AWS起動設定に移動し、[詳細情報]を展開して、デプロイメントスクリプトを[ユーザーデータ]に貼り付けます。

注意Microsoft WindowsベースのAMIでPowerShellデプロイメントスクリプトを実行する際に問題が発生している場合、その問題は実行中のインスタンスからAMIを作成することによって引き起こされている可能性があります。AWSは実行中のインスタンスからAMIを作成することをサポートしていますが、このオプションはAMIから作成されたインスタンスの起動時に実行されるすべての

Ec2Configタスクを無効にします。この動作により、インスタンスがPowerShellスクリプトを実行しようとするのを防ぎます。 |

注意WindowsでAMIをビルドする際には、ユーザーデータの処理を手動で、またはイメージビルドプロセスの一部として再度有効にする必要があります。ユーザーデータの処理は、WindowsベースのAMIの最初の起動時にのみ実行されます

(初回の起動プロセス中に無効化されます)、明示的に指示されない限りそうなります。そのため、カスタムAMIからビルドされたインスタンスは、機能が再度有効にされない限りユーザーデータを実行しません。EC2Configサービスを使用してWindowsインスタンスを設定するには、機能をリセットする方法や最初の起動時に無効化されないようにする方法についての詳細な説明と手順が記載されています。最も簡単な方法は、EC2Configバージョン2.1.10以降を使用している場合、ユーザーデータに

<persist>true</persist>を含めることです。 |

Auto Scalingの結果としてDeep Securityからインスタンスを削除します

Deep Security ManagerでAWSアカウントを追加すると、オートスケーリング後にAWSに存在しなくなったインスタンスはDeep Security Managerから自動的に削除されます。

AWSアカウントの追加の詳細については、AWSアカウントの追加についてを参照してください。