|

|

|

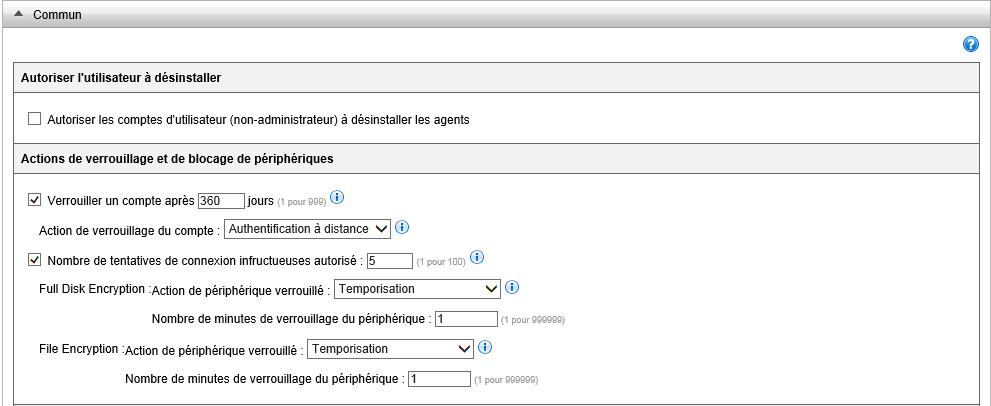

RemarquePar défaut, seuls les comptes d'utilisateur d'entreprise peuvent désinstaller les

agents Endpoint Encryption.

|

RemarquePour plus d'informations sur les options de verrouillage, consultez la section Actions de verrouillage de compte et de périphérique.

|

Authentification à distanceou

Effacer.

RemarquePour plus d'informations sur les options de verrouillage, consultez la section Actions de verrouillage de compte et de périphérique.

|

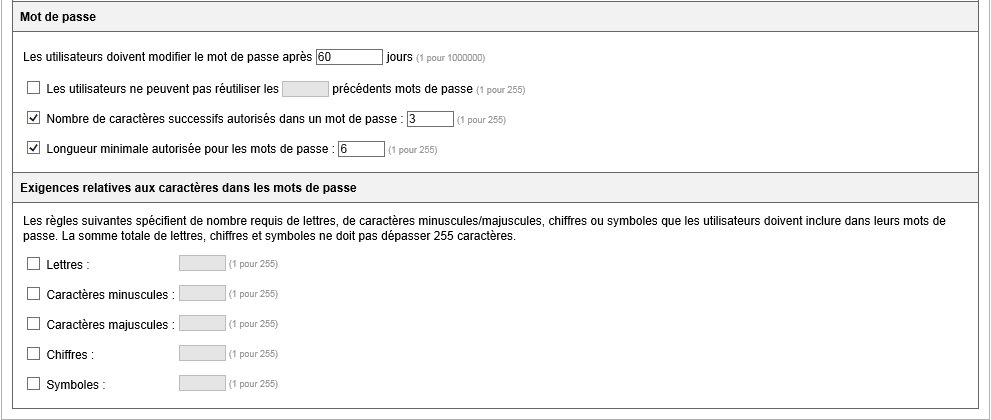

ImportantLa somme totale de lettres, chiffres et symboles ne doit pas dépasser 255 caractères.

|