コマンドラインユーティリティ

Deep Security Agent

Vulnerability Protection Agent

dsa_control

使用方法

dsa_control [-a <str>] [-b] [-c <str>] [-d] [-g <str>] [-s <num>] [-m] [-p <str>] [-r] [-R <str>] [-t <num>] [--buildBaseline] [--scanForChanges] [有効化/ハートビート中にManagerに送信する追加のキーワード:値データ]

- -a <str>, --activate=<str>: 指定されたURLのManagerに対してAgentを有効化します。URLの形式は必ず「dsm://ホストまたはIP:ポート/」にしてください。ポートはManagerのハートビートポート (初期設定では4120) です。

- -b, --bundle: アップデートバンドルを作成します。

- -c <str>, --cert=<str>: 証明書ファイルを特定します。

- -d, --diag: Agentの診断パッケージを生成します。

- -g <str>, --agent=<str>: AgentのURLです。初期設定は「https://localhost:4118/」です。

- -m, --heartbeat: Managerに今すぐ接続するようにAgentに指示します。

- -p <str>, --passwd=<str>: 認証パスワードです。パスワードの入力を求めるプロンプトを表示するには、「*」を指定します。

「-p」パラメータに続けて、パスワードを入力します。「-p」パラメータの後に「*」を指定すると、Enterキーを押した後でパスワードの入力を求めるプロントが表示されます。パスワードは、1文字入力するごとに「*」で置き換えられ (隠され) ます。

- -r, --reset: Agentの設定をリセットします。

- -R <str>, --restore=<str>: 隔離ファイルを復元します。

- -s <num>, --selfprotect=<num> ローカルのエンドユーザによるAgentのアンインストール、停止、または制御を拒否することによって、Agentのセルフプロテクションを有効にします。セルフプロテクションが有効な場合、コマンドラインの命令に認証パスワードを含める必要があります (1: 有効、0: 無効)。この機能はWindows版でのみ使用できます。

Deep Security 9.0以前では、このオプションは、-H <num>, --harden=<num>でした。

- -t <num>, --retries=<num>: このパラメータは、Vulnerability ProtectionDeep Security Agentサービスに接続してdsa_controlコマンドの指示を実行できない場合に、dsa_controlを再試行する回数 (<num>) を設定します。再試行は、1秒おきに実行されます。

- --buildBaseline: 変更監視のベースラインを構築します。

- --scanForChanges: 変更監視の変更を検索します。

Agentからのリモート有効化 (「dsa_control -a」)

Managerがコンピュータを保護するためのルールとポリシーを割り当てられるようにするには、そのコンピュータにインストールされているAgentを有効化する必要があります。有効化プロセスには、AgentとManager間での一意のフィンガープリントの交換が含まれます。その結果、1つのVulnerability ProtectionDeep Security Manager (またはいずれか1つのManagerノード) だけがAgentに指示を送信し、通信できるようになります。

[コンピュータ] 画面でコンピュータを右クリックして、[処理]→[有効化/再有効化] の順に選択すると、Vulnerability ProtectionDeep Security Managerから手動でAgentを有効化できます。

Vulnerability ProtectionDeep Security Agentでは、ローカルで実行するコマンドラインツールを使用して有効化プロセスを開始できます。これは、Vulnerability ProtectionDeep Securityのインストール環境に多数のコンピュータを追加するため、有効化プロセスを自動化するスクリプトを記述する場合に便利です。

有効化の命令には、少なくとも有効化コマンドとManagerのURL (ポート番号を含む) を含めます。

dsa_control -a dsm://[managerurl]:[port]/

指定する項目は次のとおりです。

- -aはAgentを有効化するコマンドです。

- dsm://managerurl:4120/はVulnerability ProtectionDeep Security ManagerのURLをAgentに示すためのパラメータです (「managerurl」は、Vulnerability ProtectionDeep Security ManagerのURL、「4120」はAgentからManagerへの初期設定の通信ポートです)。

ManagerのURLは、有効化コマンドの唯一の必須パラメータです。追加のパラメータを使用することもできます (以下の使用可能なパラメータの表を参照してください)。パラメータはキー:値のペアとして入力する必要があります (セパレータにはコロンを使用します)。入力可能なキー:値のペアの数に制限はありませんが、キー:値のそれぞれのペアを空白文字で区切る必要があります。次に例を示します。

dsa_control -a dsm://sec-op-john-doe-3:4120/ hostname:ABCwebserver12 "description:Long Description With Spaces" (空白文字を含む長い説明)

(引用符が必要なのは、空白文字または特殊文字が値に含まれる場合のみです。)

プロキシサーバを経由した、プライベートネットワーク上でのAgentからのリモート有効化

プライベートネットワーク上のAgentは、AgentからのVulnerability ProtectionDeep Security Managerとの通信を、プロキシサーバ経由で実行できます。

プロキシサーバを経由したプライベートネットワーク上でのAgentからのリモート有効化を許可するには

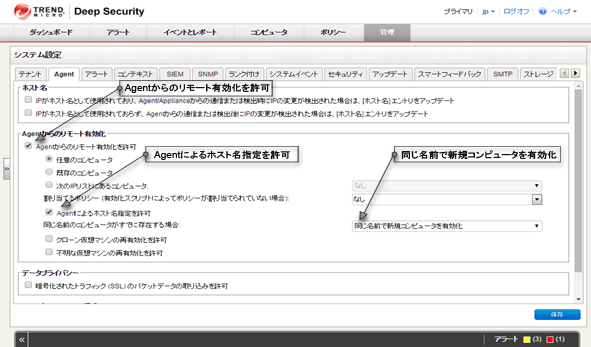

- Vulnerability ProtectionDeep Security Managerで、[管理]→[システム設定]→[Agent] 画面に進みます。

- [Agentからのリモート有効化] エリアで次の手順を実行します。

- [Agentからのリモート有効化を許可] を選択します。

- [Agentによるホスト名指定を許可] を選択します。

- [同じ名前のコンピュータがすでに存在する場合] のリストから、[同じ名前で新規コンピュータを有効化] を選択します。

- [保存] をクリックします。

Agentがプロキシサーバ経由でVulnerability ProtectionDeep Security Managerと通信するように設定するには、次のコマンドラインオプションを使用します。

| 構文 | 備考 |

|---|---|

dsa_control -x "dsm_proxy://<プロキシサーバのURL>/" |

AgentがManagerとの通信に使用するプロキシサーバのアドレスを設定します。 |

dsa_control -x "" |

プロキシサーバのアドレスをクリアします。 |

dsa_control -u "<ユーザ名:パスワード>" |

プロキシサーバのユーザ名とパスワードを設定します。 |

dsa_control -u "" |

プロキシサーバのユーザ名とパスワードをクリアします。 |

| 例 | |

dsa_control -x "dsm_proxy://172.21.3.184:808/" |

プロキシサーバのアドレスとしてIPv4を使用します。 |

dsa_control -x "dsm_proxy://winsrv2k3-0:808/" |

プロキシサーバのアドレスとしてホスト名を使用します。 |

dsa_control -x "dsm_proxy://[fe80::340a:7671:64e7:14cc]:808/" |

プロキシサーバのアドレスとしてIPv6を使用します。 |

dsa_control -u "root:Passw0rd!" |

プロキシの認証に、「root」とパスワード「Passw0rd!」を使用します (基本認証のみ。Digest認証とNTLM認証はサポートされていない)。 |

Agentからのリモート有効化を行うには、最初にプロキシ設定コマンドを発行し、次にAgentからのリモート有効化のコマンドを発行する必要があります。プロキシサーバのアドレスと認証情報の設定、およびAgentの有効化を実行する一連のコマンドの例を次に示します。

dsa_control -x "dsm_proxy://172.21.3.184:808/"

dsa_control -u "root:Passw0rd!"

dsa_control -a "dsm://seg-dsm-1:4120/"

Vulnerability ProtectionDeep Security Managerで必要な設定

Agentからのハートビート有効化 (「dsa_control -m」)

Agentからのハートビートコマンドは、Vulnerability ProtectionDeep Security Managerに対するハートビート処理をただちに実行するようにAgentに指示します。ハートビートコマンドは、上記の有効化コマンドと同様これだけでも十分役に立ちますが、このコマンドを使用してVulnerability ProtectionDeep Security Managerに様々なパラメータセットを渡すこともできます。

次の表は、有効化コマンドとハートビートコマンドで使用できるパラメータを一覧表示しています。有効化でしか使用できないパラメータや、ハートビートでしか使用できないパラメータもあります。

| キー | 説明 | 例 | 有効化中の実行 | 有効化後のハートビート中の実行 | 値の形式 | 備考 |

| description | 「説明」の値を設定します。 | "description:ホストの追加情報" | 可 | 可 | 文字列 | 最大2000文字。 |

| displayname | 「表示名」の値を設定します。(ホスト名の横にカッコで囲んで表示されます。) | "displayname:名前" | 可 | 可 | 文字列 | 最大2000文字。 |

| externalid | externalid値を設定します。 | "externalid:123" | 可 | 可 | 整数 | この値を使用して、Agentを一意に識別できます。この値には、SOAP WebサービスAPIを使用してアクセスできます。 |

| group | コンピュータの所属する [コンピュータ] 画面のグループを設定します。 | "group:Zone A/Webservers" | 可 | 可 | 文字列 | 1つの階層レベルの1つのグループ名につき最大254文字。 スラッシュ (「/」) はグループの階層を示します。groupパラメータはグループの階層を読み取ったり、作成したりできます。 このパラメータは、メインの「コンピュータ」ルートブランチの下位にある標準のグループにコンピュータを追加する場合にのみ使用できます。ディレクトリ (MS Active Directory)、VMware vCenter、またはクラウドプロバイダのアカウントに所属するグループにコンピュータを追加する場合には使用できません。 |

| groupid | "groupid:33" | 可 | 可 | 整数 | (備考はありません。) | |

| hostname | "hostname:ABWebServer1" | 可 | 不可 | 文字列 | 最大254文字。 hostnameには、Vulnerability ProtectionDeep Security Managerの [コンピュータ] リストに含まれるコンピュータへの接続に最も適したIPアドレス、ホスト名、またはFQDNを指定します。 |

|

| policy | "policy:ポリシー名" |

可 | 可 | 文字列 | 最大254文字。 ポリシー名とポリシーリストの大文字と小文字は区別しません。ポリシーが見つからない場合、ポリシーは割り当てられません。 イベントベースタスクによって割り当てられるポリシーは、Agentからのリモート有効化中に割り当てられるポリシーをオーバーライドします。 |

|

| policyid | "policyid:12" | 可 | 可 | 整数 | (備考はありません。) | |

| relaygroup | コンピュータを特定のRelayグループにリンクします。 | "relaygroup:カスタムRelayグループ" |

可 | 可 | 文字列 | 最大254文字。 Relayグループ名と既存のRelayグループ名の大文字と小文字は区別しません。Relayグループが見つからない場合は、初期設定のRelayグループが使用されます。 これは、イベントベースタスクの際に割り当てられるRelayグループには影響を与えません。このオプションまたはイベントベースタスクのどちらかを使用してください。 |

| relaygroupid | "relaygroupid:123" | 可 | 可 | 整数 | (備考はありません。) | |

| relayid | "relayid:123" | 可 | 可 | 整数 | (備考はありません。) | |

| tenantIDおよびtenantPassword | "tenantID:12651ADC-D4D5" および "tenantPassword:8601626D-56EE" |

可 | 可 | 文字列 | Agentからのリモート有効化をテナントとして使用する場合は、tenantIDとtenantPasswordの両方が必要です。tenantIDとtenantPasswordはインストールスクリプト生成ツールから取得できます。 |

|

| RecommendationScan | コンピュータに対して推奨設定の検索を開始します。 | "RecommendationScan:true" | 不可 | 可 | 論理値 | (備考はありません。) |

| UpdateComponent | セキュリティアップデート処理を実行するようにVulnerability ProtectionDeep Security Managerに指示します。 | "UpdateComponent:true" | 不可 | 可 | 論理値 | (備考はありません。) |

| RebuildBaseline | コンピュータに変更監視ベースラインを再構築します。 | "RebuildBaselline:true" | 不可 | 可 | 論理値 | (備考はありません。) |

| UpdateConfiguration | ポリシーの送信処理を実行するようにVulnerability ProtectionDeep Security Managerに指示します。 | "UpdateConfiguration:true" | 不可 | 可 | 論理値 | (備考はありません。) |

| AntiMalwareManualScan | コンピュータで不正プログラムの手動検索を開始します。 | "AntiMalwareManualScan:true" | 不可 | 可 | 論理値 | (備考はありません。) |

| AntiMalwareCancelManualScan | コンピュータで現在実行中の不正プログラムの手動検索をキャンセルします。 | "AntiMalwareCancelManualScan:true" | 不可 | 可 | 論理値 | (備考はありません。) |

| IntegrityScan | コンピュータで変更の検索を開始します。 | "IntegrityScan:true" | 不可 | 可 | 論理値 | (備考はありません。) |

dsa_query

dsa_queryツールは次の情報を提供します。

- 各コンポーネントのライセンスのステータス

- 検索の進捗状況

- セキュリティアップデートコンポーネントのバージョン情報

使用方法

dsa_query [-c <str>] [-p <str>] [-r <str>]

- -p,--passwd <文字列>: 認証パスワードです。Agentのセルフプロテクションが有効な場合は必須です。

一部のクエリコマンドでは認証を直接バイパスできます。このような場合、パスワードは必要ありません。

- -c,--cmd <文字列>: ds_agentに対してクエリコマンドを実行します。次のコマンドがサポートされます。

- "GetHostInfo":ハートビート中にVulnerability ProtectionDeep Securityに返されるIDを照会します。

- "GetAgentStatus":有効な保護モジュールとその他の情報を照会します。

- "GetComponentInfo":不正プログラム対策のパターンおよびエンジンのバージョン情報を照会します。

- -r,--raw <文字列>: 「-c」と同じクエリコマンドの情報を返しますが、サードパーティのソフトウェアで解釈できるようにrawデータ形式で出力します。

pattern: 結果をフィルタするためのワイルドカードのパターン (オプション)。

例:

dsa_query -c "GetComponentInfo" -r "au" "AM*"

Vulnerability ProtectionDeep Security Manager

dsm_cvp_c

使用方法

dsm_cvp_c -action 処理名

| 処理名 | 説明 | 使用方法 |

|---|---|---|

| changesetting | 設定を変更します | dsm_cvp_c -action changesetting -name 名前 -value 値 [-computerid コンピュータID] [-computername コンピュータ名] [-policyid ポリシーID] [-policyname ポリシー名] [-tenantname テナント名] |

| viewsetting | 設定値を表示します | dsm_cvp_c -action viewsetting -name 名前 [-computerid コンピュータID] [-computername コンピュータ名] [-policyid ポリシーID] [-policyname ポリシー名] [-tenantname テナント名] |

| createinsertstatements | 別のデータベースへのエクスポートに使用するinsert文を作成します | dsm_cvp_c -action createinsertstatements [-file ファイルパス] [-generateDDL] [-databaseType sqlserver|oracle] [-maxresultfromdb 数] [-tenantname テナント名] |

| diagnostic | システム用の診断パッケージを作成します | dsm_cvp_c -action diagnostic |

| fullaccess | 管理者にFull Accessの役割を与えます | dsm_cvp_c -action fullaccess -username ユーザ名 [-tenantname テナント名] |

| reindexhelp | ヘルプシステムのインデックスを再作成します | dsm_cvp_c -action reindexhelp |

| resetcounters | カウンタテーブルをリセットします (空の状態に戻します) | dsm_cvp_c -action resetcounters [-tenantname テナント名] |

| resetevents | イベントテーブルをリセットします (空の状態に戻します) | dsm_cvp_c -action resetevents -type all|am|wrs|fw|dpi|im|li [-tenantname テナント名] |

| setports | Vulnerability ProtectionDeep Security Managerのポートを設定します | dsm_cvp_c -action setports [-managerPort ポート] [-heartbeatPort ポート] |

| trustdirectorycert | ディレクトリの証明書を信頼します | dsm_cvp_c -action trustdirectorycert -directoryaddress ディレクトリアドレス -directoryport ディレクトリポート [-username ユーザ名] [-password パスワード] [-tenantname テナント名] |

| unlockout | ユーザアカウントをロック解除します | dsm_cvp_c -action unlockout -username ユーザ名 [-newpassword 新規パスワード] [-tenantname テナント名] |